サイバーセキュリティ研究者は、RomCom RATの背後にいる脅威アクターと、TransferLoaderと呼ばれるローダーを配布しているクラスターとの間に戦術的な類似点があることを指摘しています。

エンタープライズセキュリティ企業Proofpointは、TransferLoaderに関連する活動をUNK_GreenSecと呼ばれるグループおよびTA829という名で知られるRomCom RATのアクターに追跡しています。後者はCIGAR、Nebulous Mantis、Storm-0978、Tropical Scorpius、UAC-0180、UAT-5647、UNC2596、Void Rabisuなどの別名でも知られています。

同社は、TA829の調査の一環としてUNK_GreenSecを発見したと述べており、「類似したインフラ、配信戦術、ランディングページ、メールの誘導テーマが異常に多く使われている」と説明しています。

TA829は、スパイ活動と金銭目的の攻撃の両方を実行できるという点で、脅威の状況においてやや異例のハッカーグループです。このロシア系のハイブリッドグループは、Mozilla FirefoxおよびMicrosoft Windowsのゼロデイ脆弱性の悪用を通じて、世界中の標的にRomCom RATを配信する攻撃にも関与しています。

今年初め、PRODAFTは、脅威アクターがバレットプルーフホスティングプロバイダー、Living-off-the-land(LOTL)戦術、暗号化されたコマンド&コントロール(C2)通信を利用して検知を回避していることを詳述しました。

一方、TransferLoaderは、2025年2月のキャンペーンでZscaler ThreatLabzによって初めて記録され、匿名のアメリカの法律事務所に対してMorpheusランサムウェアを配信しました。

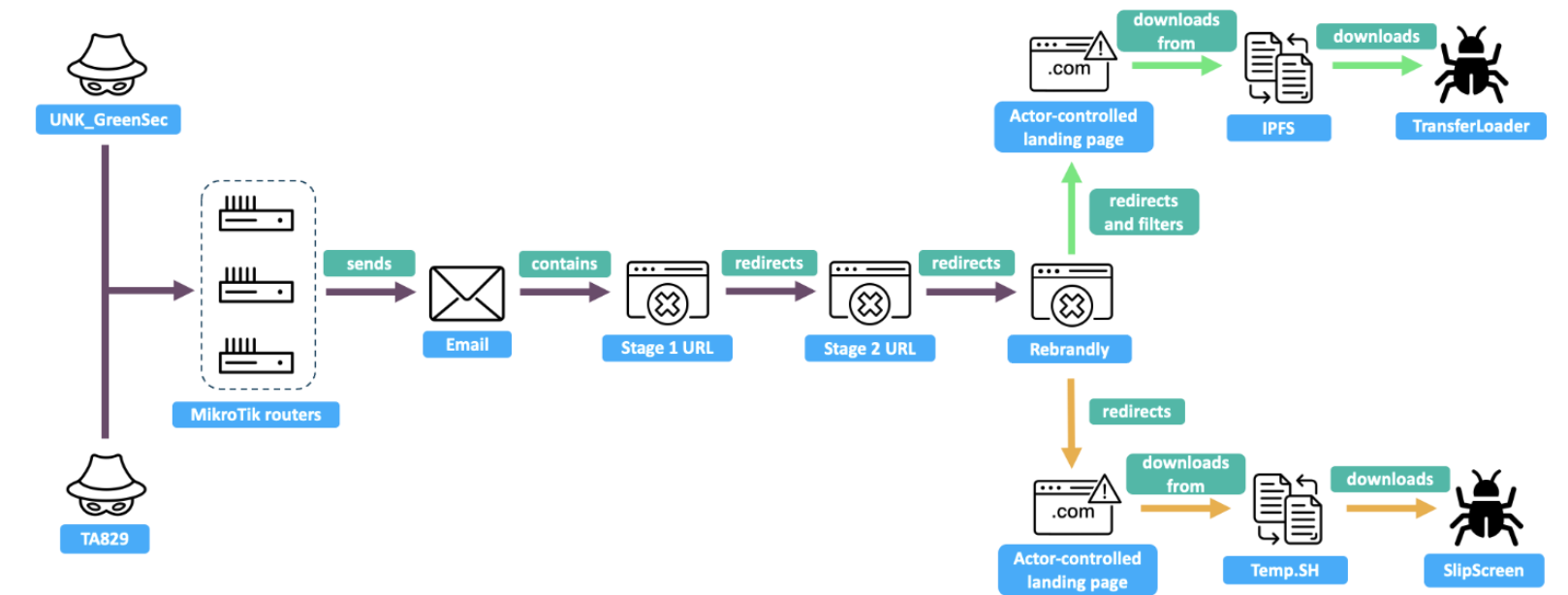

Proofpointは、TA829とUNK_GreenSecの両方によるキャンペーンが、上流インフラとして侵害されたMikroTikルーター上に展開されたREM Proxyサービスに依存していることを指摘しました。ただし、これらのデバイスを侵害するために使用された正確な方法は不明です。

「REM Proxyデバイスは、トラフィックを中継するためにユーザーに貸し出されている可能性が高い」とProofpointの脅威調査チームは述べています。「観測されたキャンペーンでは、TA829とUNK_GreenSecの両方がこのサービスを利用して、フリーメールプロバイダーの新規アカウントへのトラフィックを中継し、そこから標的に送信しています。REM Proxyサービスは、TA829が侵害されたメールアカウントを使って同様のキャンペーンを開始する際にも利用されています。」

送信者アドレスの形式が類似していること(例:ximajazehox333@gmail.comやhannahsilva1978@ukr.net)から、脅威アクターはREM Proxyノードを通じて大量のフィッシングメールの作成と送信を容易にする何らかのメールビルダー・ユーティリティを使用していると考えられています。

これらのメッセージはリンクを配信するための導管として機能し、そのリンクは本文に直接埋め込まれている場合もあれば、PDF添付ファイル内にある場合もあります。リンクをクリックするとRebrandlyを介した一連のリダイレクトが開始され、最終的に被害者は偽のGoogle DriveまたはMicrosoft OneDriveページに誘導されます。一方で、サンドボックスと判定されたマシンや攻撃者が関心を持たないと判断したマシンはフィルタリングされます。

この段階で攻撃チェーンは2つに分岐し、標的がリダイレクトされるアドバーサリーインフラが異なります。UNK_GreenSecの場合はTransferLoader、TA829の場合はSlipScreenと呼ばれるマルウェアが最終的に配信されます。

「TA829とUNK_GreenSecはどちらもPuttyのPLINKユーティリティを使ってSSHトンネルを構築し、その後の活動でこれらのユーティリティをIPFSサービスにホストしていました」とProofpointは指摘しています。

SlipScreenは第一段階のローダーで、シェルコードを直接メモリに復号・ロードし、リモートサーバーとの通信を開始するよう設計されていますが、その前にWindowsレジストリをチェックし、「HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs」キーに基づき、標的のコンピュータに最近使われたドキュメントが少なくとも55件あることを確認します。

感染シーケンスは、その後MeltingClaw(別名DAMASCENED PEACOCK)またはRustyClawと呼ばれるダウンローダーを展開するために使われます。これらはShadyHammockやDustyHammockといったバックドアを落とすために使われ、前者はSingleCamper(別名SnipBot)、すなわちRomCom RATの更新版を起動するために使われます。

DustyHammockは、感染システム上で偵察コマンドを実行するだけでなく、インタープラネタリーファイルシステム(IPFS)ネットワーク上にホストされた追加ペイロードのダウンロード機能も備えています。

TransferLoaderを拡散するキャンペーンでは、被害者を騙してリンクをクリックさせるために求人情報を装ったメッセージが使われますが、実際にはそのリンクはPDF履歴書に見せかけてIPFSウェブシェアからTransferLoaderをダウンロードさせます。

TransferLoaderの主な目的は検知を回避しつつ、MetasploitやMorpheusランサムウェア、HellCatランサムウェアのリブランド版など、さらなるマルウェアを配信することです。

「TA829のキャンペーンとは異なり、TransferLoaderのキャンペーンではJavaScriptコンポーネントが同じサーバー上の別のPHPエンドポイントにユーザーをリダイレクトし、オペレーターがサーバー側でさらにフィルタリングできるようになっていました」とProofpointは述べています。「UNK_GreenSecは、OneDriveのなりすましとは無関係な動的ランディングページをよく使用し、最終的なペイロードをIPFSウェブシェアに保存してユーザーをリダイレクトしていました。」

TA829とUNK_GreenSecの間で見られる手法の重複は、以下の4つの可能性を示唆しています。

- 脅威アクターが同じサードパーティプロバイダーから配信インフラを調達している

- TA829が自らインフラを取得・配布し、これらのサービスをUNK_GreenSecに提供している

- UNK_GreenSecがインフラプロバイダーであり、通常はTA829に提供しているが、一時的に自分たちのマルウェア(TransferLoader)配信にも利用した

- TA829とUNK_GreenSecは同一であり、TransferLoaderは彼らのマルウェアアーセナルへの新たな追加である

「現在の脅威状況では、サイバー犯罪とスパイ活動の重なるポイントが増え続けており、犯罪者と国家アクターを分ける明確な障壁がなくなりつつあります」とProofpointは述べています。「キャンペーン、インジケーター、脅威アクターの行動が収束し、エコシステム内での帰属やクラスタリングがより困難になっています。」

「TA829とUNK_GreenSecの関係の正確な性質を裏付ける十分な証拠はありませんが、両グループの間には非常に高い確率で関連性があると考えられます。」

翻訳元: https://thehackernews.com/2025/07/ta829-and-unkgreensec-share-tactics-and.html