新しいFileFix攻撃は、ブラウザが保存したHTMLウェブページの扱いを悪用することで、WindowsのMark of the Web(MoTW)保護を回避しつつ悪意のあるスクリプトを実行できるようにします。

この手法は、セキュリティ研究者のmr.d0xによって考案されました。先週、研究者は最初のFileFix手法が「ClickFix」攻撃の代替としてどのように機能するかを示し、ユーザーを騙して偽装されたPowerShellコマンドをエクスプローラーのアドレスバーに貼り付けさせる方法を紹介しました。

この攻撃は、フィッシングページを使って被害者を騙し、悪意のあるPowerShellコマンドをコピーさせるものです。被害者がそれをエクスプローラーに貼り付けると、WindowsがPowerShellを実行し、非常に目立たない攻撃となります。

新しいFileFix攻撃では、攻撃者はソーシャルエンジニアリングを使ってユーザーにHTMLページを(Ctrl+Sで)保存させ、拡張子を.HTAにリネームさせます。これにより、埋め込まれたJScriptがmshta.exe経由で自動実行されます。

HTMLアプリケーション(.HTA)はレガシー技術と見なされています。このWindowsファイルタイプは、正規のmshta.exeを使って現在のユーザーのコンテキストでHTMLやスクリプトコンテンツを実行できます。

研究者は、HTMLファイルを「Webページ、完全」(MIMEタイプがtext/html)として保存した場合、MoTWタグが付与されず、ユーザーに警告が表示されずにスクリプトが実行できることを発見しました。

被害者が.HTAファイルを開くと、埋め込まれた悪意のあるスクリプトが警告なしに即座に実行されます。

この攻撃で最も手間がかかる部分は、ソーシャルエンジニアリングのステップで、被害者にウェブページを保存し、名前を変更させる必要がある点です。

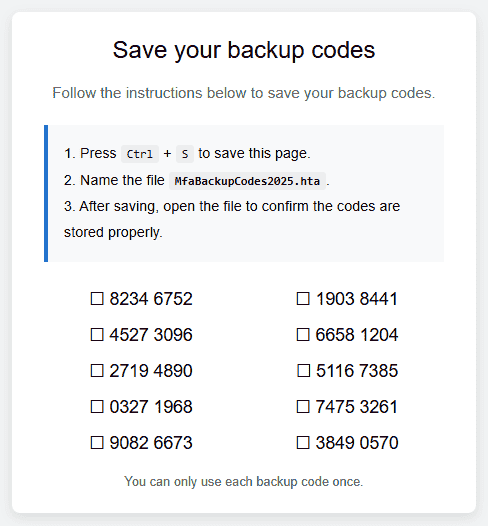

これを回避する一つの方法は、より効果的な餌を用意することです。例えば、悪意のあるウェブサイトが、ユーザーに今後サービスへアクセスするために多要素認証(MFA)コードを保存するよう促すなどです。

ページはユーザーにCtrl+S(名前を付けて保存)を押し、「Webページ、完全」を選択し、ファイル名を「MfaBackupCodes2025.hta」として保存するよう指示します。

出典: mr.d0x

これにはより多くの操作が必要ですが、悪意のあるウェブページが本物らしく見え、ユーザーがファイル拡張子やセキュリティ警告について十分な知識を持っていない場合、騙されてしまう可能性があります。

このFileFix攻撃の亜種に対する効果的な防御策は、環境から「mshta.exe」バイナリ(C:\Windows\System32およびC:\Windows\SysWOW64にあります)を無効化または削除することです。

さらに、Windowsでファイル拡張子の表示を有効にし、メールでのHTML添付ファイルをブロックすることも検討してください。

2025年の8つの一般的な脅威

クラウド攻撃がますます巧妙化する一方で、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検知したデータをもとに、このレポートではクラウドに精通した脅威アクターが使う8つの主要な手法を明らかにします。