マルウェアアナリストは、攻撃者が侵害したシステムへの持続的なアクセスを得るためのバックドアを備えた新しいバージョンのAtomic macOSインフォスティーラー(別名「AMOS」)を発見しました。

この新しいコンポーネントは、任意のリモートコマンドの実行を可能にし、再起動後も生き残り、感染したホストへのコントロールを無期限に維持できます。

MacPawのサイバーセキュリティ部門であるMoonlockは、インフォスティーラー活動を注視している独立研究者g0njxaからの情報提供を受け、Atomicマルウェアのバックドアを分析しました。

「AMOSマルウェアキャンペーンはすでに120カ国以上に拡大しており、米国、フランス、イタリア、イギリス、カナダが最も影響を受けています」と研究者らは述べています。

「バックドアが仕込まれたAtomic macOS Stealerは、今や世界中の数千台のMacデバイスに完全なアクセスを得る可能性があります。」

出典: Moonlock

Atomicスティーラーの進化

Atomicスティーラーは、2023年4月に初めて報告されたマルウェア・アズ・ア・サービス(MaaS)型のオペレーションで、Telegramチャンネル上で月額1,000ドルという高額なサブスクリプションで宣伝されています。macOSのファイル、暗号通貨拡張機能、ウェブブラウザに保存されたユーザーパスワードを標的としています。

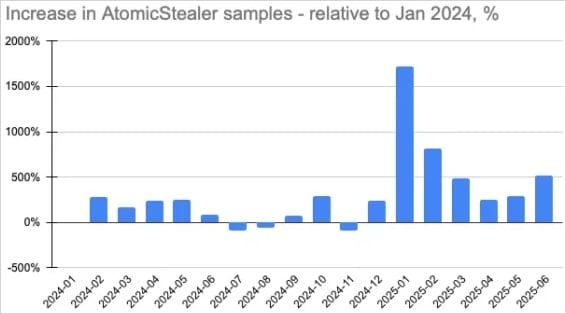

2023年11月には、初の「ClearFake」キャンペーンのmacOSへの拡大をサポートし、2024年9月にはサイバー犯罪グループMarko Poloによる大規模なキャンペーンでAppleコンピュータに展開されているのが確認されました。

Moonlockによると、Atomicは最近、クラックソフトウェアサイトのような広範な配布チャネルから、暗号通貨所有者を狙ったフィッシングや、フリーランサーへの求人面接の招待など、標的型の手法へとシフトしています。

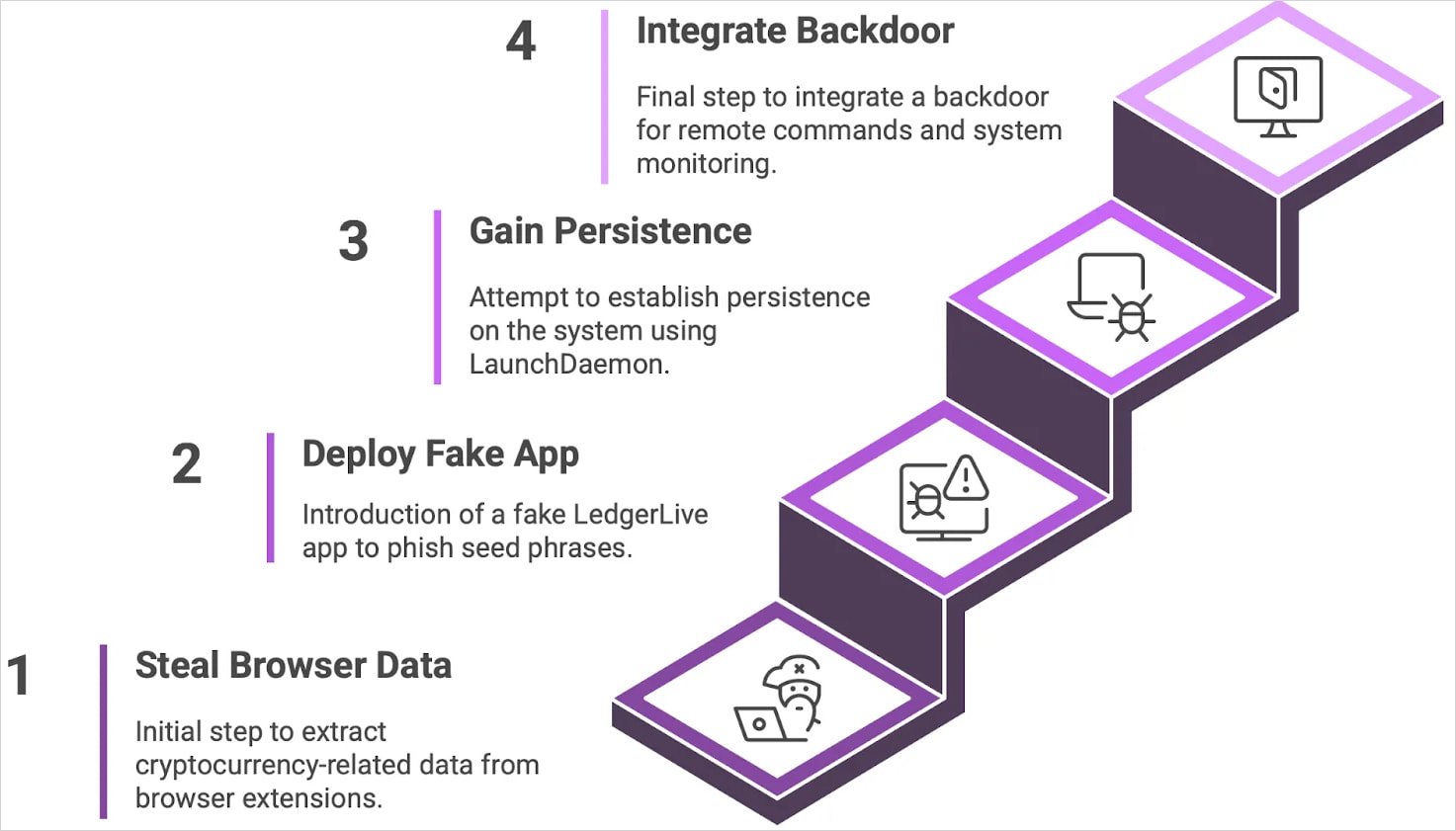

分析されたバージョンのマルウェアには、埋め込み型バックドア、macOSの再起動後も生き残るためのLaunchDaemonsの利用、IDベースの被害者追跡、新たなコマンド&コントロールインフラが含まれています。

出典: Moonlock

あなたのMacへのバックドア

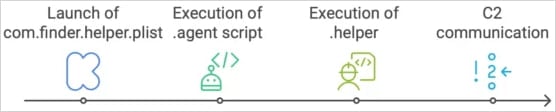

コアとなるバックドア実行ファイルは「.helper」というバイナリで、感染後に被害者のホームディレクトリに隠しファイルとしてダウンロード・保存されると研究者らは述べています。

「.agent」という名前の持続的なラッパースクリプト(これも隠しファイル)が、ログイン中のユーザーとして「.helper」をループ実行し、AppleScript経由でインストールされたLaunchDaemon(com.finder.helper)がシステム起動時に「.agent」を実行するようにします。

この操作は、初期感染段階で偽の理由で盗まれたユーザーパスワードを使い、昇格した権限で実行されます。その後、マルウェアはコマンドの実行や、LaunchDaemonのPLISTの所有権を「root:wheel」(macOSのスーパーユーザーレベル)に変更することができます。

出典: Moonlock

このバックドアにより、攻撃者はリモートでコマンドを実行したり、キーストロークを記録したり、追加のペイロードを導入したり、横方向への移動の可能性を探ったりできます。

検知を回避するため、バックドアは「system_profiler」を使ってサンドボックスや仮想マシン環境をチェックし、文字列難読化も備えています。

Atomicマルウェアの進化は、macOSユーザーがより魅力的な標的となり、彼らを狙う悪質なキャンペーンがますます高度化していることを示しています。

2025年の8つの一般的な脅威

クラウド攻撃がますます高度化している一方で、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検知したデータから、このレポートではクラウドに精通した脅威アクターが使う8つの主要な手法を明らかにします。