正規のツールが悪用される事例がまたもや発生しました。ハッカーが人気のレッドチーミングツールShellterを利用して、情報窃取型マルウェアを拡散していることが判明しました。

このソフトウェアの開発元によると、最近Shellter Eliteのライセンスを購入した企業がコピーを流出させたことで、悪意ある攻撃者がこのツールを情報窃取キャンペーンに悪用する事態となりました。この問題を修正するアップデートはすでにリリースされています。

「私たちの厳格な審査プロセスにより、2023年2月のShellter Pro Plusリリース以降、このような事態は防げていましたが、今回この不幸な状況に対処することとなりました」とShellter Projectチームは声明で述べています。

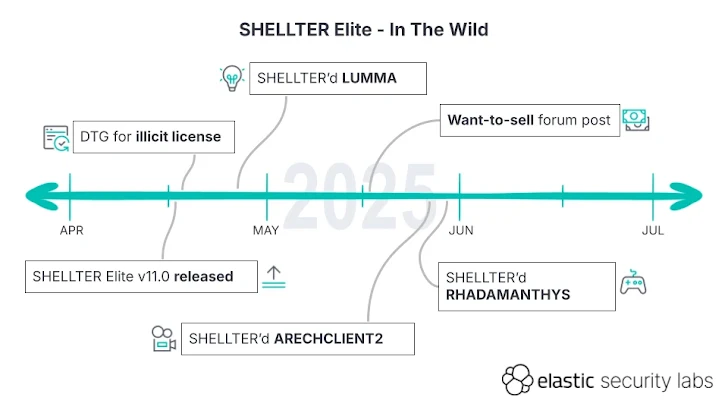

この対応は、Elastic Security Labsが2025年4月以降、商用回避フレームワークが実際に悪用されてLumma Stealer、Rhadamanthys Stealer、SectopRAT(別名ArechClient2)を拡散しているというレポートを公開した直後のことです。

Shellterは、攻撃側のセキュリティチームがエンドポイントにインストールされたアンチウイルスやEDR(エンドポイント検出・対応)ソフトウェアを回避することを可能にする強力なツールです。

Elasticによると、2025年4月下旬以降、SHELLTERを利用してペイロードをパッケージ化する金銭目的の情報窃取キャンペーンが複数確認されており、これらの活動では2025年4月16日にリリースされたShellter Eliteバージョン11.0が利用されていました。

「Shellterで保護されたサンプルは、正規プログラム内に自身を埋め込むために、多くの場合自己改変型シェルコードとポリモーフィック難読化を使用します」と同社は述べています。「正規の命令とポリモーフィックコードの組み合わせにより、これらのファイルは静的検出やシグネチャを回避し、発見されにくくなっています。」

SectopRATやRhadamanthys Stealerを配布するキャンペーンを含む一部の攻撃では、5月中旬にバージョン11が有名なサイバー犯罪フォーラムで販売されて以降、このツールが採用されたと考えられています。これらは、コンテンツクリエイターを標的としたスポンサー募集や、Fortniteチートなどのゲーム改造を提供すると主張するYouTube動画を利用した誘導で拡散されました。

一方、Shellterを利用したLumma Stealerの攻撃チェーンは、2025年4月下旬にMediaFire上にホストされたペイロードを通じて拡散されたとされています。

以前にもCobalt StrikeやBrute Ratel C4のクラック版がサイバー犯罪者や国家支援の攻撃者の手に渡ったことがあり、Shellterも同様の道をたどる可能性は十分に考えられます。

「商用OSTコミュニティがツールを正規目的で維持しようと最善を尽くしても、対策は完璧ではありません」とElasticは述べています。「今回Shellter Projectは知的財産の損失や今後の開発時間という被害者ですが、他のセキュリティ関係者も、より高度なツールを持つ現実的な脅威に直面せざるを得ません。」

しかしShellter Projectは、Elasticが「公共の安全よりも宣伝を優先し」、迅速な通知を怠るという「無責任かつ非専門的」な対応を取ったとして批判しています。

翻訳元: https://thehackernews.com/2025/07/hackers-use-leaked-shellter-tool.html