サイバーセキュリティ研究者たちは、AsyncRATと呼ばれる広く使用されているリモートアクセス型トロイの木馬(RAT)の進化を追跡しています。このRATは2019年1月にGitHubで初めて公開されて以来、いくつかの他の亜種の基盤となってきました。

「AsyncRATは現代マルウェアの基盤としての地位を確立し、フォークや亜種が広がる大規模なネットワークへと進化した広範な脅威となっています」とESETの研究者Nikola Kneževićは、The Hacker Newsと共有したレポートで述べています。

「その機能自体はそれほど目立つものではありませんが、AsyncRATのオープンソース性こそが、その影響力を本当に増幅させました。プラグインベースのアーキテクチャと改変の容易さが多くのフォークの増殖を引き起こし、その可能性をさらに押し広げています。」

AsyncRATの進化は技術的な適応力を示していますが、実際の影響は、機会主義的なフィッシングキャンペーンやGuLoaderやSmokeLoaderのようなローダーとバンドルされて展開される方法にあります。これらの配布手法により、クラックされたソフトウェア、悪意のある広告、偽のアップデートなどを通じて、企業や一般消費者の環境の両方で迅速な拡散が可能となっています。早期検知がなければ、AsyncRATはしばしばランサムウェアや認証情報窃取ツールなどの後続ペイロードの足掛かりとして機能します。

最初にGitHubで公開したのはNYAN CATであり、C#ベースのこのマルウェアは、スクリーンショットの取得、キーストロークの記録、認証情報の窃取、攻撃者による感染システムのステルスな遠隔操作、データの持ち出し、悪意のある命令の実行などが可能です。

このモジュール型ツールのシンプルさとオープンソース性、さらにモジュール型アーキテクチャと強化されたステルス機能により、非常に適応性が高く検知が困難であるだけでなく、多くのキャンペーンで脅威が配布されてきた事例が示すように、脅威アクターにとって魅力的な選択肢となっています。

スロバキアのサイバーセキュリティ企業によると、AsyncRATの「基礎」は、2015年からGitHubで公開されている別のオープンソースRATであるQuasar RAT(別名CinaRATまたはYggdrasil)によって以前に築かれていました。両者ともC#で記述されていますが、両者の大きな違いから、AsyncRATは単なるフォーク以上のものであり、大幅な書き換えであったことが示唆されます。

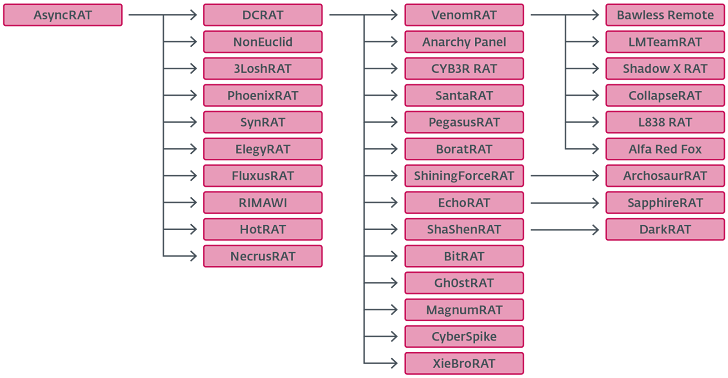

この2つのマルウェアは、マルウェア設定を復号するために使われる同じカスタム暗号化クラスを使用している点で共通しています。AsyncRATのリリース以降、このマルウェアはDCRat(別名DarkCrystal RAT)やVenom RATなど、多様な亜種を生み出しています。

DCRatはAsyncRATよりも大幅に改良されており、検知回避技術を備え、ウェブカメラデータやマイク録音、Discordトークンの収集、さらにはファイルを暗号化するモジュールまで搭載しています。

「DCRatはまた、AMSIやETWパッチングのような回避技術も実装しており、これは悪意のある動作を検知・記録するセキュリティ機能を無効化するものです」とESETは述べています。「さらに、拒否リストに一致する名前のプロセスを終了させるアンチプロセスシステムも備えています。」

一方、Venom RATはDCRatに触発されているとされつつも、独自の特徴的な機能も多数備えています。

「確かにこれらはQuasar RATファミリーに属しますが、依然として異なるRATです」とRapid7の研究者Anna Širokovaは2024年11月のAsyncRATとVenom RATの分析で指摘しています。「Venom RATはより高度な回避技術を備えており、より洗練された脅威となっています。」

ESETはまた、NonEuclid RATのようなあまり知られていないAsyncRATの亜種も特定しています。これはSSHやFTP認証情報をブルートフォースするプラグイン、位置情報の収集、クリッパーとしてクリップボードデータを攻撃者の暗号通貨ウォレットアドレスに置き換える機能、さらには任意のペイロードでポータブル実行ファイルを改ざんしてマルウェアを拡散する機能まで備えています。

JasonRATは独自の変更点として、国別にシステムを標的にできる機能を導入しています。同様に、XieBroRATはブラウザ認証情報窃取機能や、リバース接続を介してCobalt Strikeサーバーとやり取りするプラグインを備えています。また、中国市場向けに適応されています。

「AsyncRATの台頭とその後のフォークは、オープンソースマルウェアフレームワークの本質的なリスクを浮き彫りにしています」とESETは述べています。「これらすべてのフォークはAsyncRATの技術的能力を拡張するだけでなく、脅威アクターがどれほど迅速かつ創造的にオープンソースコードを適応・再利用できるかを示しています。」

「このようなフレームワークが広く利用可能であることは、サイバー犯罪を志す者にとって参入障壁を大きく下げ、初心者でも最小限の労力で高度なマルウェアを展開できるようにします。マルウェア開発の民主化—特にLLMの人気上昇とその能力の悪用可能性を考慮すると—は、悪意あるツールの作成とカスタマイズをさらに加速させ、急速に拡大し複雑化する脅威の状況に拍車をかけています。」

この変化はまた、マルウェア・アズ・ア・サービス(MaaS)の台頭にも拍車をかけており、事前構成済みのAsyncRATビルダーやプラグアンドプレイのモジュールがTelegramやダークウェブのフォーラムで公然と販売されています。オープンソースマルウェア、ペネトレーションテストツール、市販のリモートアクセスフレームワークの間の重複が増していることで、帰属の特定や防御が複雑化しています。

セキュリティチームにとっては、行動検知、コマンド&コントロール(C2)分析、そしてファイルレス永続化、クリップボードハイジャック、認証情報窃取が現代のマルウェアキャンペーンでどのように融合しているかを理解することが、これまで以上に重要となっています。

翻訳元: https://thehackernews.com/2025/07/asyncrats-open-source-code-sparks-surge.html