セキュリティ研究者は、Microsoft Entra IDに対して新たなFIDOダウングレード攻撃を作成しました。これにより、ユーザーはより弱いログイン方法で認証するよう誘導され、フィッシングやセッションハイジャックの被害に遭いやすくなります。

これらのより弱いログインチャネルは、Evilginxのようなツールを用いた中間者型フィッシング攻撃に対して脆弱であり、攻撃者は有効なセッションクッキーを奪取し、アカウントを乗っ取ることが可能です。

この攻撃はFIDO自体の脆弱性を証明するものではありませんが、システムが回避されうることを示しており、これは重大な弱点です。

この問題は、FIDOベースの認証が重要な環境で広く採用されていることを考えると特に懸念されます。これは、FIDO技術が極めてフィッシング耐性が高いと喧伝されているためです。

FIDOパスキーは、FIDO2およびWebAuthn標準に基づいたパスワードレス認証方法であり、パスワードや従来の多要素認証(MFA)の弱点を排除するために設計されています。

ユーザーがパスキーを登録すると、デバイスが鍵ペア(秘密鍵+公開鍵)を生成し、オンラインサービスへのログイン時にランダムで一意なチャレンジを解決するために使用され、ユーザーの本人確認が行われます。

正しい秘密鍵はユーザーのデバイスだけが保持しており、ログインプロセス中にどこにも送信されないため、フィッシング攻撃者が傍受できるものはありません。

FIDOのダウングレードと回避

新たなダウングレード攻撃は、Proofpointの研究者によって作成され、Evilginxの中間者型(AiTM)フレームワーク内でカスタムフィッシュレットを用い、FIDO非対応のブラウザユーザーエージェントを偽装します。

具体的には、研究者はWindows上のSafariを偽装しますが、これはMicrosoft Entra IDにおいてFIDOベースの認証に非対応です。

「この一見些細な機能の隙間が、攻撃者に悪用される可能性があります」とProofpointの研究者ヤニブ・ミロン氏は説明します。

「脅威アクターは、AiTMを調整してFIDO実装で認識されない非対応のユーザーエージェントを偽装できます。その結果、ユーザーはより安全性の低い方法で認証を強いられます。この挙動はMicrosoftプラットフォーム上で観察されており、セキュリティ対策の欠如です。」

ターゲットがメール、SMS、またはOAuth同意プロンプト経由で送信されたフィッシングリンクをクリックすると、カスタムフィッシュレットが稼働するフィッシングサイトに誘導されます。これはAiTM攻撃であるため、正規のMicrosoft Entra IDフォームがフィッシングプラットフォームによってプロキシされ、ターゲットユーザーに表示されます。

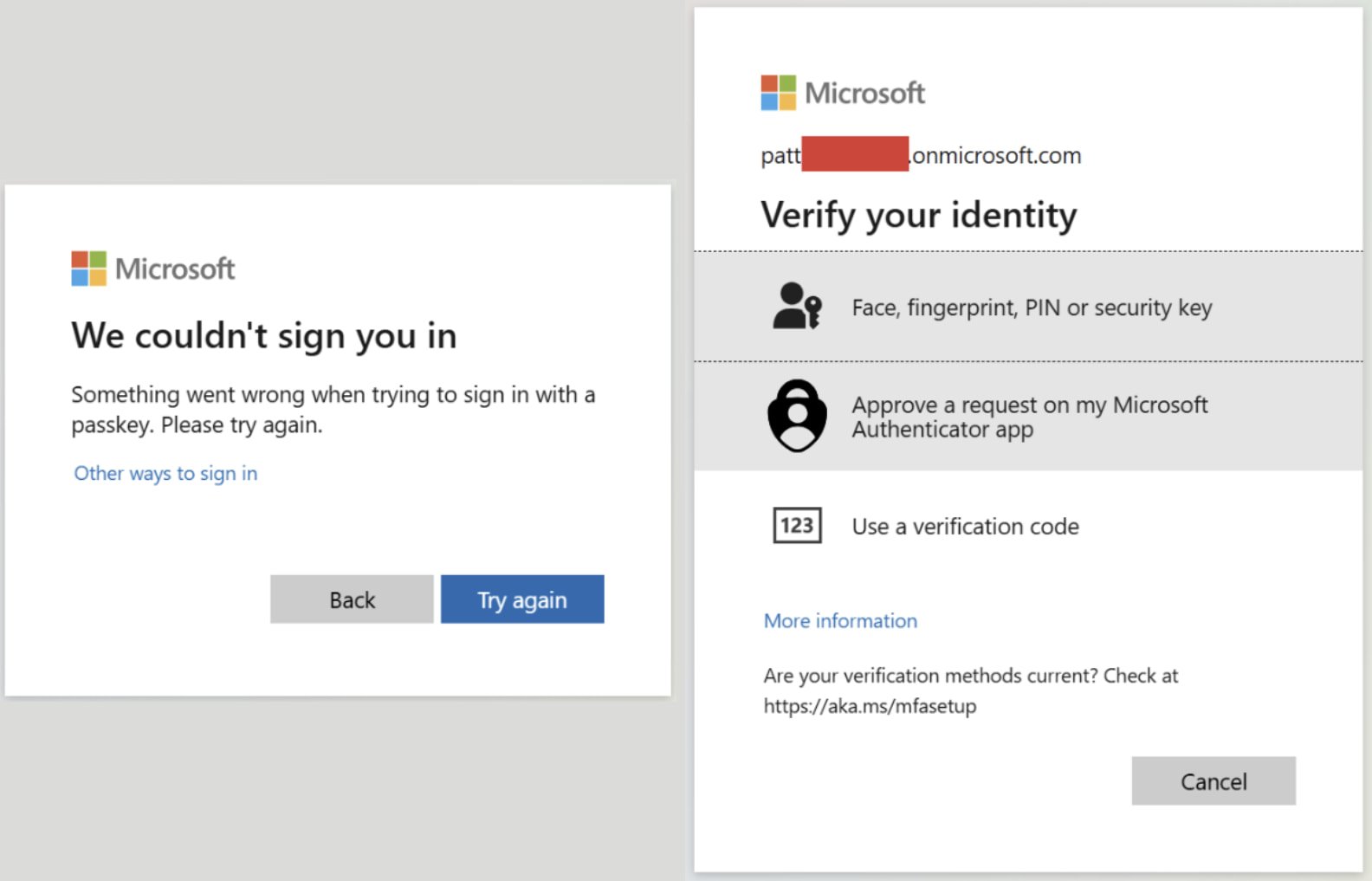

フィッシュレットが非対応のブラウザユーザーエージェントを偽装しているため、Microsoft Entra IDはFIDO認証を無効化し、代わりにエラーを返します。

このエラーにより、ユーザーはMicrosoft Authenticatorアプリ、SMSコード、またはOTPなどの代替認証方法を選択するよう促されます。

出典:Proofpoint

ユーザーが代替方法のいずれかを使用すると、AiTMプロキシはアカウント認証情報とMFAトークンまたはセッションクッキーの両方を傍受します。

攻撃者は盗んだクッキーを自分のブラウザにインポートし、理論上フィッシング耐性があったはずの被害者アカウントへの完全なアクセス権を得ます。

Proofpointによれば、この手法が実際にハッカーによって使用された事例はまだ観測されていません。脅威アクターは依然としてMFA保護のないアカウントなど、より簡単なターゲットを狙っています。それでも、このリスクは限定的かつ標的型の攻撃において特に重大です。

この新たな脅威によるリスクを軽減するため、アカウントの代替認証方法を無効にするか、こうしたプロセスが発生した際に追加の確認やチェックを有効にすることを検討してください。

ログインプロセスが突然、登録済みのパスキー以外の方法を求めてきた場合は、警告サインです。ユーザーは中断し、公式かつ信頼できるチャネルで確認してください。

7月には、Expelの研究者が「PoisonSeed」と呼ばれる別のFIDOダウングレード攻撃を発表しました。この攻撃では、フィッシングサイトがターゲットの認証情報を盗み、クロスデバイス認証フローを開始。実際のサービスのログインページでQRコードを生成し、ターゲットにスキャンさせて、不正デバイスからのログイン要求を承認させるものでした。

このコンセプトは興味深いものでしたが、研究者は後に、近接要件のため実際には実現困難であり、不正な認証要求は失敗することが判明したとしています。