2025年8月14日Ravie Lakshmanan脅威インテリジェンス / Linux

日本のCERTコーディネーションセンター(JPCERT/CC)は木曜日、Cobalt Strikeの機能をLinuxやApple macOSなど他のプラットフォームに拡張し、クロスプラットフォームのシステム制御を可能にするCrossC2と呼ばれるコマンド&コントロール(C2)フレームワークが使用された事例を確認したと発表しました。

同機関によると、VirusTotalのアーティファクト分析に基づき、2024年9月から12月の間に日本を含む複数の国を標的とした活動が検出されました。

「攻撃者はCrossC2のほか、PsExec、Plink、Cobalt Strikeなどのツールも使用してADへの侵入を試みていました。さらに調査を進めたところ、攻撃者がCobalt Strikeのローダーとしてカスタムマルウェアを利用していたことが判明しました」とJPCERT/CCの研究者、増渕悠真氏は本日公開されたレポートで述べています。

このカスタムCobalt Strike BeaconローダーはReadNimeLoaderというコードネームが付けられています。CrossC2は非公式のBeaconおよびビルダーであり、設定ファイルで指定されたリモートサーバーと通信を確立した後、さまざまなCobalt Strikeコマンドを実行することができます。

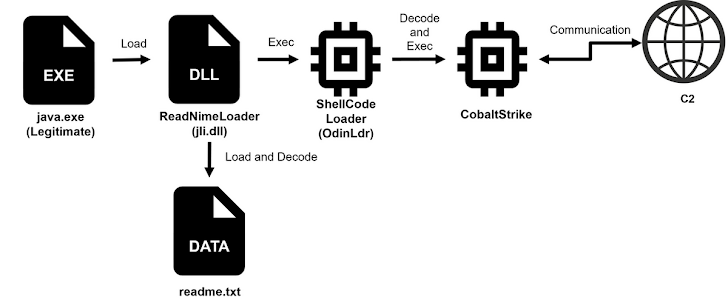

JPCERT/CCが記録した攻撃では、脅威アクターが侵害したマシン上に設定したスケジュールタスクを利用し、正規のjava.exeバイナリを起動、その後ReadNimeLoader(「jli.dll」)をサイドロードする手法が悪用されていました。

Nimプログラミング言語で書かれたこのローダーは、テキストファイルの内容を抽出し、ディスク上に痕跡を残さないようにメモリ上で直接実行します。このロードされた内容はOdinLdrと呼ばれるオープンソースのシェルコードローダーで、最終的に埋め込まれたCobalt Strike Beaconをデコードして実行します。これもメモリ上で行われます。

ReadNimeLoaderはまた、OdinLdrがデコードされるまでに経路が安全であることを確認するため、さまざまなアンチデバッグやアンチ解析技術も組み込まれています。

JPCERT/CCによると、この攻撃キャンペーンは、2025年6月にRapid7が報告したBlackSuit/Black Bastaランサムウェアの活動と、使用されたコマンド&コントロール(C2)ドメインや類似したファイル名など、いくつかの共通点があるとしています。

もう一つ注目すべき点は、Cobalt Strikeやランサムウェアの展開に先立ってしばしば使われるバックドアであるSystemBCのELFバージョンが複数存在していることです。

「Cobalt Strikeが関与するインシデントは数多くありますが、本記事では特に、Cobalt Strike Beaconの機能を複数プラットフォームに拡張するツールであるCrossC2が攻撃に使用され、内部ネットワーク内のLinuxサーバが侵害された事例に焦点を当てました」と増渕氏は述べています。

「多くのLinuxサーバにはEDRや同様のシステムが導入されておらず、さらなる侵害の入り口となり得るため、より一層の注意が必要です。」

翻訳元: https://thehackernews.com/2025/08/researchers-warn-crossc2-expands-cobalt.html