Googleが特集した人気のブラウザ拡張機能で、仮想プライベートネットワーク(VPN)サービスを提供していたものが、最近悪意を持つようになり、ユーザーのオンライン上のあらゆる行動をスパイするようになりました。

Koi Securityの研究者によると、Chromeウェブストアで10万件以上インストールされ、「認証済み」ステータスを持ち、1110件のレビューで3.8/5の評価を得ているVPN拡張機能「FreeVPN.One」が、過去5か月間スパイウェアとして動作していたことが判明しました。

Chrome Statsウェブサイトによれば、FreeVPN.Oneは2020年にリリースされ、当初は正規のChrome VPN拡張機能のように見えましたが、2025年4月のアプリケーションバージョン3.0.3へのアップデート以降、状況が変わりました。

このアップデートで、FreeVPN.Oneの開発者は<all_urls>という権限を追加し、拡張機能がユーザーが訪れるすべてのサイトにアクセスできるようになりました。

「この時点では、権限によってより広範なアクセスが可能になったものの、コンテンツスクリプトはまだVPNプロバイダーのドメインに限定されていました。まだスパイ行為は始まっていませんが、扉は開かれた状態でした」と、2024年8月19日に公開されたKoi Securityのレポートの著者Lotan Sery氏は述べています。

その2回後のアップデートで、FreeVPN.Oneは2025年7月17日にバージョン3.1.3となりました。この最新バージョンでは、拡張機能がユーザーのオンライン活動のスクリーンショットを密かに取得し、機密情報や個人情報を収集・外部送信するようになりました。

7月後半には、開発者は新たな難読化のレイヤーとして、AES-256暗号化とRSA鍵ラッピングを追加し、aitd.oneドメインから新しいサブドメインscan.aitd.oneへと切り替えました。研究者たちは、これが「痕跡を隠すため」だと推測しています。

FreeVPN.Oneのスパイウェア機能の詳細

FreeVPN.One拡張機能は、ユーザーの知らないうちに、訪問したすべてのウェブページのスクリーンショットを自動的に取得することで、密かに動作します。

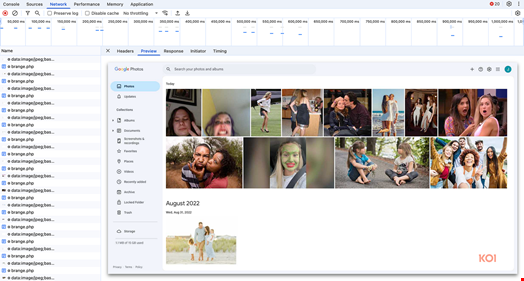

2段階のプロセスを用い、広範なマニフェスト権限を使って全てのHTTP/HTTPSサイトにコンテンツスクリプトを注入します。意図的な1.1秒の遅延(ページが完全に読み込まれるのを確実にするため)の後、スクリプトはバックグラウンドサービスワーカーを起動し、Chromeの特権APIであるcaptureVisibleTab()を使って静かにスクリーンショットを取得します。

取得された画像は、ページのURL、タブID、ユニークなユーザー識別子とともに、攻撃者が管理するドメインaitd[.]one/brange.phpにアップロードされます。

この隠密な監視は継続的に行われ、視覚的なインジケーターやユーザーの操作は一切必要なく、拡張機能が気付かれずに機密データを収集できるようになっています。

拡張機能には、「AI脅威検出によるスキャン」という正当性がありそうな機能も含まれており、2025年7月のアップデート(v3.1.1)で追加され、プライバシーポリシーにはaitd[.]one/analyze.phpへのスクリーンショット送信が明記されていますが、これはカモフラージュに過ぎません。

![“Scan with AI” click redirects to aitd[.]one site. Source: Koi Security](https://assets.infosecurity-magazine.com/content/span/63436913-ccca-4ccf-a41d-bbfde8e41c14.png)

本当の脅威は、ユーザーがスキャンボタンをクリックする遥か前に、すべてのページ読み込み時にバックグラウンドでスクリーンショットが取得されている点にあります。

さらに、拡張機能はインストール時や起動時にデバイス情報や位置情報も外部送信しており、ジオロケーションAPIを利用して詳細をbase64でエンコードし、aitd[.]one/bainit.phpに送信しています。

この拡張機能の設計は、表向きの「セキュリティ」機能と隠された監視機能を組み合わせることで、その本当の目的――信頼できるツールを装った持続的かつ無許可のデータ収集――を巧妙に隠しています。

FreeVPN.One開発者の曖昧な回答

Koi Securityの研究者はFreeVPN.Oneの開発者に連絡を取りましたが、拡張機能の挙動に関する説明は研究者たちの観察結果と一致しませんでした。

まず、開発者は自動スクリーンショット取得は「バックグラウンドスキャン」機能の一部であり、疑わしいドメインにのみ適用されると主張しました。しかし研究者たちは、Google SheetsやGoogle Photosといった信頼できるサービスでも積極的にスクリーンショットが取得されていることを発見し、「明らかに悪意のあるサイトではない」と指摘しています。

開発者は、この機能がすべてのユーザーでデフォルトで有効になっていることを認め、将来的なアップデートで同意を求める予定だと述べました。つまり、それまでの間はユーザーの許可なくスクリーンショットが取得され、FreeVPN.One開発者のサーバーに送信され続けていることになります。

また、スクリーンショットは一時的に分析されるだけで保存はされないと主張されましたが、データがユーザーの端末を離れた後はこれを確認することはできません。

さらに、企業プロフィールやGitHub、LinkedInなど正当性を証明するものの提示を求められると、FreeVPN.Oneの開発者はKoi Securityへの返信をやめ、怪しげなWixテンプレートページ(phoenixsoftsol.com)だけが証拠として残されました。

ChromeウェブストアのFreeVPN.Oneアプリケーション情報に記載されているウェブサイトは、執筆時点ではアクセスできませんでした。

この新たな調査は、国際VPNデーに公開され、すべてのVPNが同じではないこと、多くの「プライバシーツール」と呼ばれるものが悪意を持ち得ること、そして評判の高い商用プロバイダーでさえユーザーから収集するデータについて透明性に欠ける場合が多いことを思い出させてくれます。

2025年8月8日に公開された動画で、サイバーセキュリティ系YouTuberのAddie LaMarr氏は、スパイウェア機能が発覚した複数のVPN製品を分析しました。その中には、2013年にFacebookが買収したOnavoも含まれており、Onavo Protect VPNサービスを利用してSnapchatや他の競合スタートアップを監視していたと報じられています。

翻訳元: https://www.infosecurity-magazine.com/news/chrome-vpn-extension-spyware/