ハッカーは、新しい手法を用いて、正規のoffice.comリンクとActive Directory Federation Services(ADFS)を組み合わせ、ユーザーをMicrosoft 365のログイン情報を盗むフィッシングページへリダイレクトしています。

この手法により、攻撃者はMicrosoftのインフラ上にある信頼されたドメインを初期リダイレクトに利用し、従来のURLベースの検出や多要素認証プロセスを回避できます。

信頼されたリダイレクトの正当性

アイデンティティベースの攻撃からの保護ソリューションを提供するPush Securityの研究者は、最近のキャンペーンを分析しました。このキャンペーンでは、同社の複数の顧客が標的となり、正規のoutlook.office.comリンクから従業員がフィッシングサイトにリダイレクトされていました。

フィッシングページ自体には特別な検出回避要素はありませんでしたが、配信方法が信頼されたインフラを利用していたため、セキュリティエージェントの検知を回避していました。

Push Securityは、フィッシング攻撃が、標的がGoogle検索結果で「Office 265」(おそらくタイプミス)のスポンサーリンクをクリックすることから始まったと特定しました。

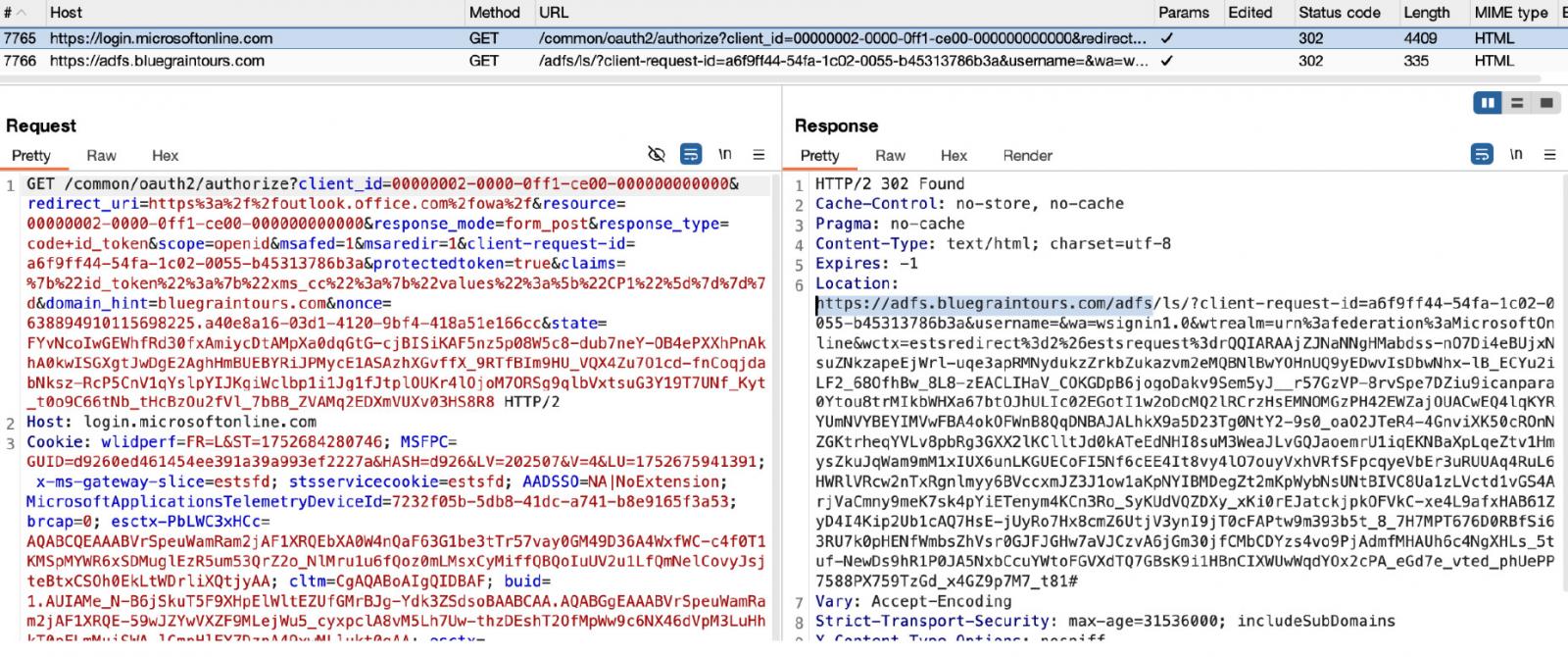

悪意のある結果をクリックすると、標的はMicrosoftのOfficeにリダイレクトされ、さらにbluegraintours[.]comという別のドメインに転送され、最終的に認証情報を収集するためのフィッシングページに誘導されます。

一見すると、悪意のあるページへの到達はMicrosoftのoffice.comドメインからのリダイレクトによるもので、フィッシングメールは関与していないように見えました。

インシデントを調査したところ、Push Securityの研究者は「攻撃者がActive Directory Federation Services(ADFS)を設定したカスタムMicrosoftテナントを用意していた」ことを突き止めました。

ADFSは、Microsoftが提供するシングルサインオン(SSO)ソリューションで、ユーザーが1組のログイン情報で社内外の複数のアプリケーションにアクセスできるようにします。

このサービスはWindows Server 2025でも引き続き利用可能で、公式な廃止予定はありませんが、Microsoftは顧客に対してアイデンティティおよびアクセス管理(IAM)にはAzure Active Directory(Azure AD)への移行を推奨しています。

攻撃者がMicrosoftテナントを管理することで、ADFSを利用してbluegraintoursドメインからの認可リクエストを受け取り、IAMプロバイダーとして機能し、フィッシングページでの認証を許可できるようになっていました。

出典: Push Security

リダイレクトチェーンの間、bluegraintoursサイトは標的からは見えないため、攻撃者は自動スキャナーに正規サイトと見せかけるために偽のブログ記事や十分な情報を掲載していました。

さらに攻撃の分析によると、脅威アクターは条件付きのロード制限を実装しており、有効と判断された標的のみにフィッシングページへのアクセスを許可していました。

条件を満たさないユーザーは、自動的に正規のoffice.comサイトにリダイレクトされると、研究者は述べています。

Push Securityの共同創業者兼最高製品責任者(CPO)のJacques Louw氏はBleepingComputerに対し、これらの攻撃は特定の業界や職種を狙ったものではなく、脅威アクターが新しい攻撃手法を試している可能性があると語りました。

「我々が確認した限りでは、これは信頼性の高いリンクをクリックさせて標準的なフィッシングキットに誘導する新しい手法を試しているグループのようです。Shiny HuntersやScattered Spiderのようなグループが行っていることと同様です」 – Push Security共同創業者兼CPO Jacques Louw氏

Microsoft ADFSは過去にもフィッシングキャンペーンで利用されていますが、その際は攻撃者が標的組織のADFSログインページを偽装して認証情報を盗んでいました。

この種の攻撃から守るために、Push SecurityはADFSリダイレクトが悪意のある場所に向かっていないか監視するなど、いくつかの対策を推奨しています。

今回調査された攻撃はマルバタイジング(悪意のある広告)から始まっていたため、研究者は企業に対してGoogleリダイレクトでoffice.comに向かう際の広告パラメータを確認し、悪意のあるドメインやフィッシングページへのリダイレクトを特定することも推奨しています。