Storm-0501として知られる金銭目的の脅威アクターが、クラウド環境を標的としたデータ流出および恐喝攻撃の手法を洗練させていることが観測されています。

「従来のオンプレミス型ランサムウェアでは、脅威アクターは通常、侵害されたネットワーク内のエンドポイント全体で重要なファイルを暗号化するマルウェアを展開し、復号キーの交渉を行いますが、クラウドベースのランサムウェアは根本的な変化をもたらします」とMicrosoft Threat IntelligenceチームはレポートでThe Hacker Newsに伝えました。

「クラウドネイティブの機能を活用することで、Storm-0501は被害者環境内の大量のデータを迅速に流出させ、データやバックアップを破壊し、身代金を要求します――すべて従来のマルウェア展開に依存することなく実行されます。」

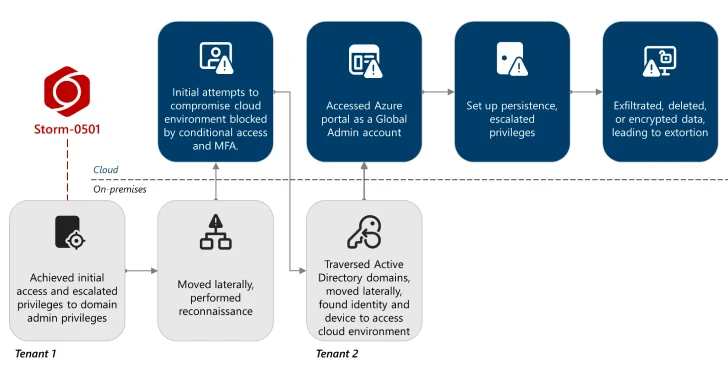

Storm-0501は約1年前にMicrosoftによって初めて文書化され、米国の政府、製造、輸送、法執行機関を標的としたハイブリッドクラウドランサムウェア攻撃の詳細が明らかにされました。脅威アクターはオンプレミスからクラウドへと移行し、その後のデータ流出、認証情報の窃取、ランサムウェア展開を行っています。

2021年から活動していると評価されているこのハッキンググループは、Sabbath、Hive、BlackCat(ALPHV)、Hunters International、LockBit、Embargoなど、さまざまなランサムウェアペイロードを配信するランサムウェア・アズ・ア・サービス(RaaS)のアフィリエイトへと進化しています。

「Storm-0501はオンプレミスとクラウド環境を自在に移動する能力を引き続き示しており、ハイブリッドクラウドの導入が進む中で脅威アクターがどのように適応しているかを体現しています」と同社は述べています。「彼らは管理されていないデバイスやハイブリッドクラウド環境のセキュリティギャップを探し、検知を回避し、クラウド権限を昇格させ、場合によってはマルチテナント構成でテナント間を横断して目的を達成します。」

典型的な攻撃チェーンでは、脅威アクターが初期アクセスを悪用してドメイン管理者への権限昇格を達成し、オンプレミスでの横移動や偵察を行った後、ターゲットのクラウド環境への侵入を果たします。これにより、永続化、権限昇格、データ流出、暗号化、恐喝といった多段階のシーケンスが開始されます。

Microsoftによると、初期アクセスはStorm-0249やStorm-0900などのアクセスブローカーによる侵入で得られ、盗まれた・侵害された認証情報を使ってターゲットシステムにサインインしたり、パッチが適用されていない公開サーバーの既知のリモートコード実行脆弱性を悪用したりすることで実現されます。

複数の子会社を持つ匿名の大企業を標的とした最近のキャンペーンでは、Storm-0501はEvil-WinRMを使用してネットワーク内を横移動する前に偵察を行ったとされています。攻撃者はまた、DCSync攻撃を実施し、Active Directoryから認証情報を抽出するために、ドメインコントローラーの挙動を模倣しました。

「Active Directory環境での足場を活用し、彼らはActive Directoryドメイン間を移動し、最終的には別のEntra IDテナントおよびActive Directoryドメインに関連付けられた2台目のEntra Connectサーバーを横移動して侵害しました」とMicrosoftは述べています。

「脅威アクターはディレクトリ同期アカウントを抽出し、今度は2つ目のテナントのIDとリソースを標的として偵察プロセスを繰り返しました。」

これらの取り組みにより、最終的にStorm-0501は、そのテナントのMicrosoft Entra IDにおいてグローバル管理者ロールを持つ非人間同期IDを特定し、多要素認証(MFA)保護がなかったことを突き止めました。これにより、攻撃者がオンプレミスのパスワードをリセットし、Entra Connect Syncサービスを使ってそのユーザーのクラウドIDに同期させるというシナリオが発生しました。

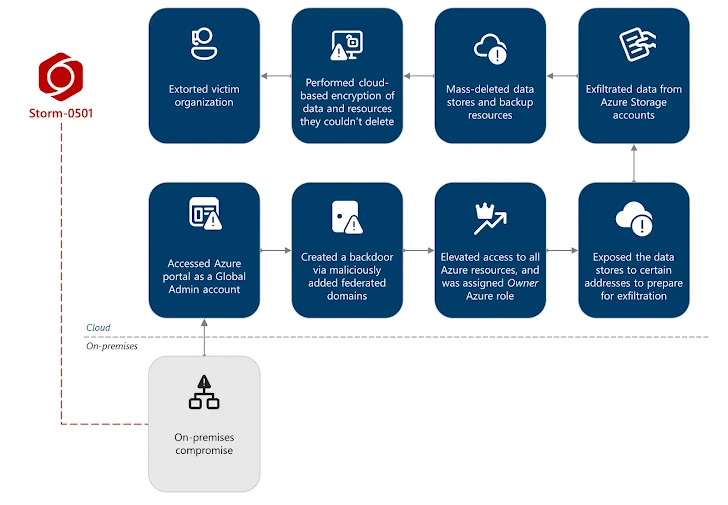

侵害されたグローバル管理者アカウントを手にしたデジタル侵入者は、Azureポータルにアクセスし、脅威アクターが所有するEntra IDテナントを信頼されたフェデレーションドメインとして登録してバックドアを作成し、重要なAzureリソースへのアクセス権を昇格させた後、データ流出と恐喝の準備を整えました。

「流出フェーズが完了すると、Storm-0501は被害組織のデータを含むAzureリソースの大量削除を開始し、被害者がデータの復元による対処や緩和を行うのを妨げました」とMicrosoftは述べています。

「Azure環境内のデータを流出・破壊した後、脅威アクターは恐喝フェーズに入り、以前に侵害したユーザーの1人を使ってMicrosoft Teams経由で被害者に連絡し、身代金を要求しました。」

同社は、脅威アクターがディレクトリ同期アカウントを悪用して権限昇格するのを防ぐため、Microsoft Entra IDに変更を加えたと述べています。また、Microsoft Entra Connect(バージョン2.5.3.0)のアップデートもリリースし、アプリケーションベース認証の設定を可能にすることでセキュリティを強化しています。

「また、Entra Connect SyncサーバーでTrusted Platform Module(TPM)を有効化し、機密認証情報や暗号鍵を安全に保存することで、Storm-0501による認証情報抽出手法のリスクを軽減することも重要です」と同社は付け加えています。

翻訳元: https://thehackernews.com/2025/08/storm-0501-exploits-entra-id-to.html