大規模なフィッシングキャンペーンが、Y Combinator(YC)W2026プログラムへの偽の招待を通じて、GitHubユーザーを暗号資産ドレイナーで標的にしました。

Y Combinatorは、スタートアップの初期段階に資金提供やメンタリングを行い、創業者と卒業生やベンチャーキャピタルとのネットワークをつなぐアクセラレーターです。

攻撃者は、複数のリポジトリでイシューを作成し、標的ユーザーをタグ付けすることで、GitHubの通知システムを悪用して不正なメッセージを送信しました。

イシュー内でアカウント名が言及されると、GitHubは自動的に通知を送信します。このメールは正規の送信元から届くため、受信者の受信箱に直接届きました。

このキャンペーンで使われた誘い文句は、YCの資金調達のための次回応募ラウンドであるWinter 2026 Batch(W2026)への応募招待で、合計1,500万ドルを約束するというものでした。

一部のリポジトリでは、開発者が、わずか1週間前に作成された新規ユーザーから最大500件ものイシューが作成されたのを確認しています。イシューの最後には、攻撃者が通知を受け取るためのユーザー名リストを記載していました。

BleepingComputerが確認した標的ユーザーは約30名で、彼らがリストアップしたプロジェクトから共通点は見受けられませんでした。

しかし、攻撃者の目的は暗号資産の窃取であり、開発者がデジタルウォレットを持っている可能性が高いと考えられます。

出典:BleepingComputer

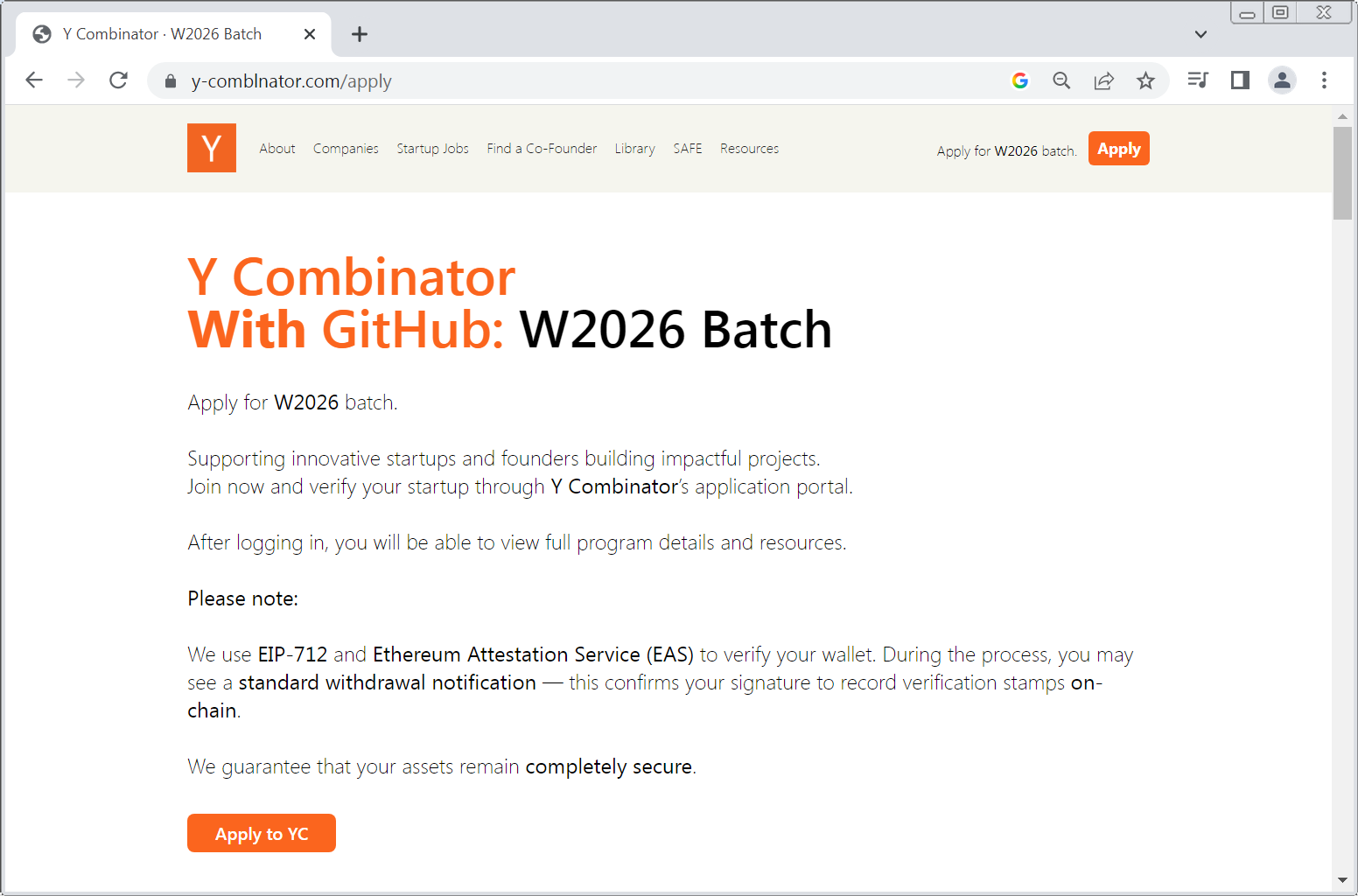

これらのメールの受信者は、YCの次回資金調達プログラムへの応募リンクをクリックするよう促されました。招待自体は不審に思われなかったかもしれませんが、ページのドメインは正規のYCのスペルをわずかに変えたもので、「i」が小文字の「l」に置き換えられていました。

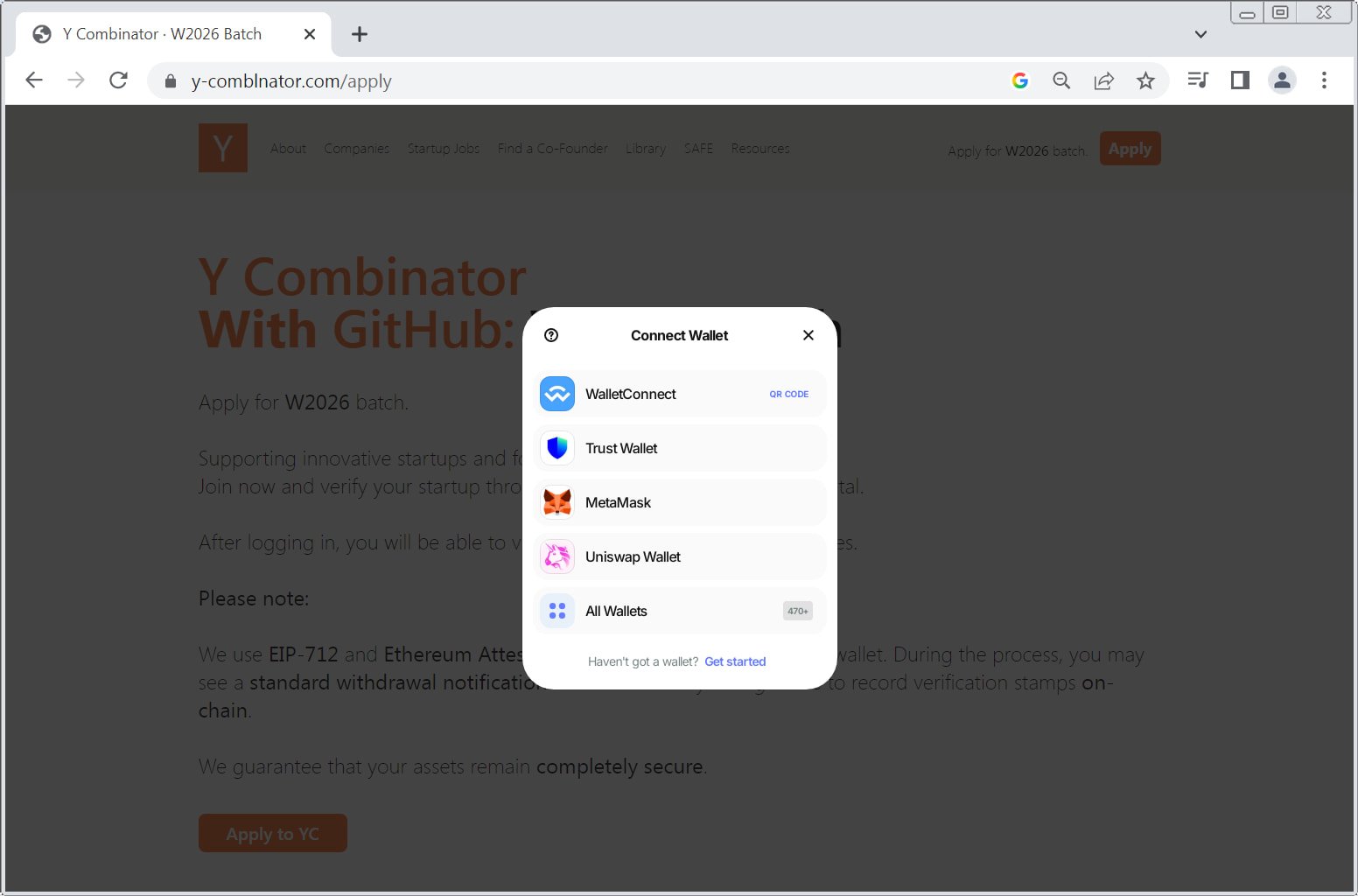

偽サイトは難読化されたJavaScriptを実行し、ユーザーにウォレットの認証を求めます。EIP-712 + Ethereum Attestation Serviceを利用していると偽っていました。

出典:BleepingComputer

「手続き中に標準的な出金通知が表示される場合がありますが、これはオンチェーンで認証スタンプを記録するための署名を確認するものです。あなたの資産は完全に安全であることを保証します」と、サイト上の偽のメッセージは主張しています。

実際には、この認証に署名すると悪意のある取引が承認され、ウォレットから暗号資産が抜き取られます。

出典:BleepingComputer

コミュニティからGitHub、IC3、Googleセーフブラウジングに報告が寄せられた後、不正なリポジトリは削除されました。不正メッセージの受信者が実際に騙されて暗号資産を失ったかどうかは不明です。

ドレイナーサイトにウォレットを接続したものの資産を失わなかった開発者は、できるだけ早く資産を新しいウォレットに移すべきです。

YCのWinter 2026 Batch資金調達サイクルへの応募方法についての公式かつ正規のポータルはこちらです。今回の応募締切は11月10日で、バッチは来年1月から3月にかけてサンフランシスコで実施されます。