ゼロトラスト、SSE、エンドポイント保護に何年も投資してきたにもかかわらず、多くの企業が依然として重要なレイヤー、つまりブラウザーを無防備なままにしています。

現代の業務の85%は今やブラウザー上で行われています。同時に、コピー&ペースト操作、非公認のGenAI利用、不正な拡張機能、個人デバイスの使用などが、従来のセキュリティスタックでは対処しきれないリスク面を生み出しています。この盲点の存在を認識しつつも、解決のためのロードマップがないセキュリティリーダーにとって、新たなフレームワークが役立つかもしれません。

セキュアエンタープライズブラウザー成熟度ガイド:エンタープライズリスクのラストマイルを守るは、サイバーセキュリティ研究者フランシス・オドゥムによって執筆され、CISOやセキュリティチームがブラウザーレイヤーのセキュリティを評価・優先順位付け・運用化するための実践的なモデルを提供します。現実の脅威、組織の実情、進化するユーザー行動を中心に、基本的な可視化からリアルタイムの強制、エコシステム統合までの明確な進行を示します。

なぜブラウザーがセキュリティの盲点になったのか#

過去3年間で、ブラウザーは静かにエンタープライズの新たなエンドポイントへと進化しました。クラウドファーストのアーキテクチャ、ハイブリッドワーク、SaaSアプリの爆発的な成長により、ユーザーとデータの主なインターフェースとなっています。

- 業務時間の85%がブラウザー内で行われている

- 企業の90%がBYODデバイスからの業務アプリアクセスを許可している

- 95%がブラウザーを経由したサイバーインシデントを経験している

- 98%がBYODポリシー違反を目撃している

多くのセキュリティプログラムがIDレイヤーやファイアウォール、メール防御を強化してきた一方で、ブラウザーはほとんど管理されていません。機密データがコピー、アップロード、ペースト、時には漏洩されても、監視はほとんど、あるいは全く行われていません。

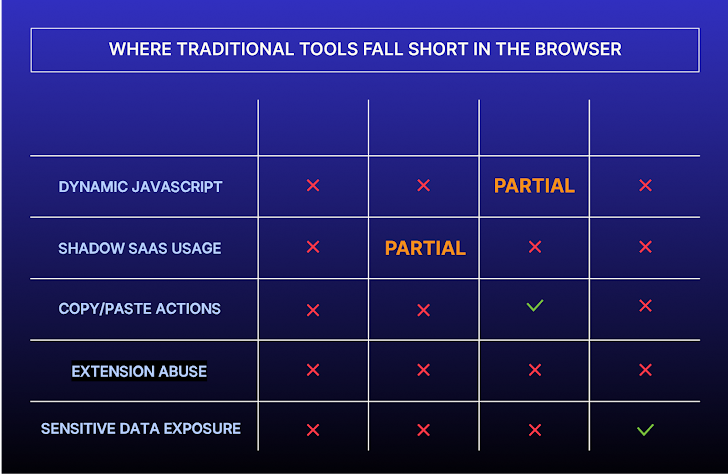

ガイドでは、既存のコントロールがなぜこのギャップを埋められないのかを解説しています:

- DLPはファイルやメールをスキャンしますが、ブラウザー内のコピー&ペーストやフォーム入力は見逃します。

- CASBは公認アプリを保護しますが、非公認のGenAIツールや個人のクラウドドライブは対象外です。

- SWGは既知の悪質ドメインをブロックしますが、動的な正規サイト上の悪意あるスクリプトは防げません。

- EDRはOSを監視しますが、ブラウザーのDOMは監視しません。

これは「エンタープライズITのラストマイル」と呼ばれる部分、つまりユーザーがコンテンツとやり取りし、攻撃者が隙間を突くデータ経路の最終区間を反映しています。

GenAIがゲームチェンジャーに#

ガイドの中心テーマの一つは、ブラウザー経由のGenAI利用が新たな「見えないリスク」を生み出したことです。ユーザーは日常的に、監査証跡もないまま、機密のコードや事業計画、顧客情報をLLMに貼り付けています。

- 企業の65%が、GenAIツールにどんなデータが入力されているか把握できていないと認めている

- プロンプトは事実上、非公認のAPIコールである

- 従来のDLP、CASB、EDRツールではこれらの流れを把握できない

ブラウザーは、プロンプトがユーザーの画面から離れる前に唯一それを検知できる強制ポイントとなることが多いのです。

セキュアエンタープライズブラウザー成熟度モデル#

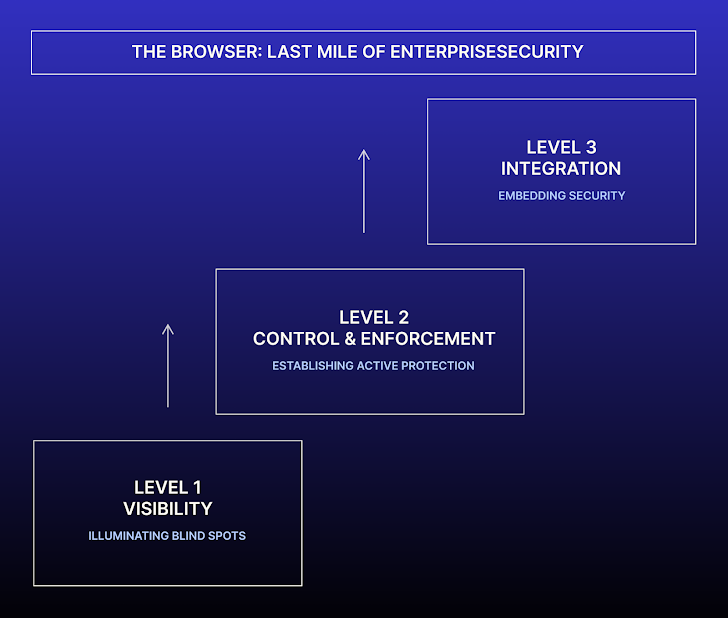

リアクティブな対応から構造的なコントロールへ移行するため、ガイドはブラウザーレイヤーセキュリティの3段階成熟度モデルを紹介しています:

ステージ1:可視化#

「見えないものは守れない。」

この段階の組織は、特に非管理デバイスを含め、ブラウザー利用状況の可視化から始めます。

- エンドポイントごとのブラウザーとバージョンをインベントリ化

- テレメトリ取得:アップロード、ダウンロード、拡張機能インストール、セッション時間など

- 異常検知(例:深夜のSharePointアクセス、異常なコピー&ペースト挙動)

- シャドーSaaSやGenAI利用を特定(この段階ではブロックしない)

ここでのクイックウィンは、監査モードのブラウザー拡張機能、SWGからのログ取得、古いまたは非管理ブラウザーのフラグ付けなどです。

ステージ2:コントロールと強制#

可視化ができたら、チームはブラウザー内のリスクを積極的に管理し始めます:

- ID連動セッションの強制(例:業務セッションでの個人Gmailログインをブロック)

- 公認アプリへのアップロード/ダウンロードの制御

- 未審査のブラウザー拡張機能のブロックや制限

- DLP分類器によるブラウザー内コピー&ペーストの検査

- インライン警告の表示(例:「ChatGPTに個人情報を貼り付けようとしています」)

この段階は精度が重要です:ユーザーの業務フローを妨げず、リアルタイムで適切なポリシーを適用します。

ステージ3:統合とユーザビリティ#

完全な成熟度に達すると、ブラウザーレイヤーのテレメトリはより大きなセキュリティエコシステムの一部となります:

- イベントがネットワークやエンドポイントデータとともにSIEM/XDRにストリーミングされる

- リスクスコアがIAMやZTNAの判断に影響を与える

- ブラウザーの状態がDLP分類やコンプライアンスワークフローと統合される

- デュアルブラウジングモード(業務用と個人用)でプライバシーを守りつつポリシーを適用

- コントロールが委託先、サードパーティ、BYODにも大規模に拡張される

この段階では、セキュリティは「見えないが効果的」となり、ユーザーの負担やSOCの対応時間を短縮します。

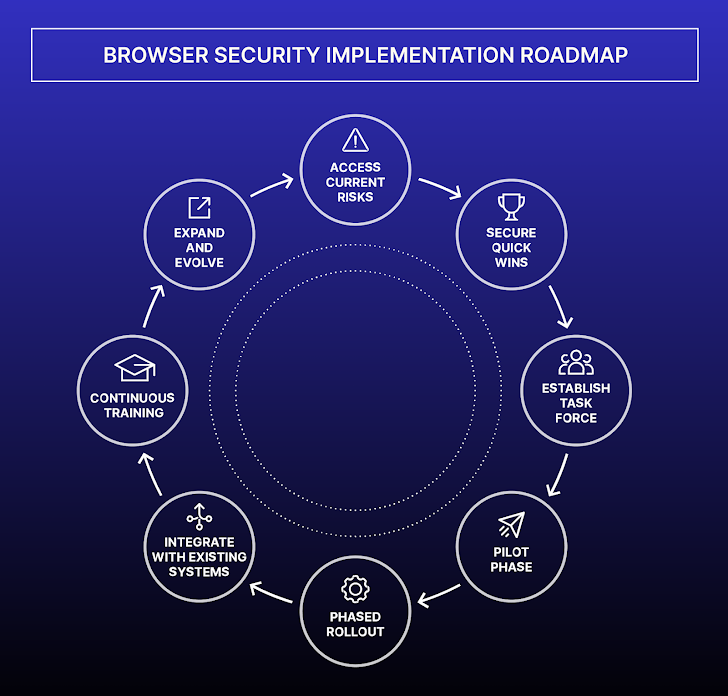

診断だけでなく戦略的ロードマップを#

このガイドは問題を診断するだけでなく、セキュリティリーダーが実行可能な計画を立てるのに役立ちます:

- ブラウザーセキュリティチェックリストで現状の成熟度をベンチマーク

- ステージ1での迅速かつ低負荷な成果(例:テレメトリ取得、拡張機能監査)を特定

- コントロールポリシーのロードマップ策定(まずはGenAI利用やリスクの高い拡張機能から)

- テレメトリやリスクスコアを既存の検知・対応パイプラインと連携

- 一律ブロックではなく、インラインガイダンスでユーザー教育

また、グローバルチーム向けのガバナンス、チェンジマネジメント、展開順序に関する実践的な知見も含まれています。

このガイドが重要な理由#

このモデルが特に時宜を得ているのは、既存ツールの「リプレース」を求めるのではなく、ゼロトラストやSSE戦略を補完し、人とデータがやり取りする最後のギャップを埋める点にあります。

セキュリティアーキテクチャは、データが「存在する場所」を守るよう進化してきました。しかし、データが「移動し、コピーされ、貼り付けられ、プロンプトされ、アップロードされる場所」を守るには、ラストマイルの再考が必要です。

セキュアエンタープライズブラウザー成熟度ガイドは、最も見落とされがちなレイヤーを守るために構造的かつ実践的な一歩を踏み出したいセキュリティリーダー向けに、今すぐ入手可能です。完全版ガイドをダウンロードし、ブラウザーレイヤーの成熟度をベンチマークしましょう。

翻訳元: https://thehackernews.com/2025/07/a-new-maturity-model-for-browser.html