サイバーセキュリティ研究者は、オープンソースのmcp-remoteプロジェクトにおいて、任意のオペレーティングシステム(OS)コマンドの実行につながる重大な脆弱性を発見しました。

この脆弱性はCVE-2025-6514として追跡されており、CVSSスコアは10.0中9.6です。

「この脆弱性により、攻撃者はmcp-remoteが信頼できないMCPサーバーに接続を開始した際に、任意のOSコマンドを実行できるため、ユーザーにとって重大なリスクとなります。つまり、システム全体が侵害される可能性があります」とJFrog脆弱性リサーチチームリーダーのOr Peles氏は述べています。

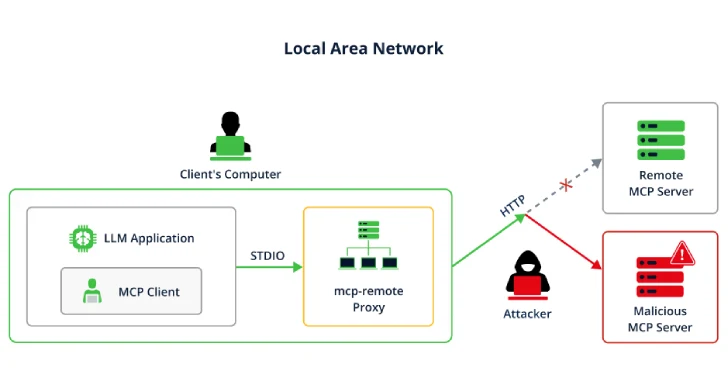

Mcp-remoteは、AnthropicがModel Context Protocol(MCP)をリリースしたことを受けて登場したツールで、これは大規模言語モデル(LLM)アプリケーションが外部データソースやサービスとデータを統合・共有する方法を標準化するオープンソースフレームワークです。

mcp-remoteはローカルプロキシとして機能し、Claude DesktopのようなMCPクライアントが、LLMアプリケーションと同じマシン上でローカルにサーバーを実行するのではなく、リモートのMCPサーバーと通信できるようにします。このnpmパッケージは、これまでに43万7,000回以上ダウンロードされています。

この脆弱性は、バージョン0.0.5から0.1.15までのmcp-remoteに影響します。2025年6月17日にリリースされたバージョン0.1.16で修正されています。影響を受けるバージョンで信頼できない、または安全でないMCPサーバーに接続しているmcp-remoteの利用者はリスクがあります。

「これまでにも、MCPクライアントが悪意のあるMCPサーバーに接続することでリスクが生じることは研究されてきましたが、信頼できないリモートMCPサーバーに接続した際に、クライアントのOS上で完全なリモートコード実行が現実世界で達成されたのは今回が初めてです」とPeles氏は述べています。

この問題は、脅威アクターが運営する悪意のあるMCPサーバーが、初期の通信確立および認証フェーズでコマンドを埋め込むことができ、それがmcp-remoteによって処理されることで、基盤となるOS上で実行されてしまうことに起因しています。

この問題により、Windowsでは完全なパラメータ制御による任意のOSコマンド実行が可能となり、macOSおよびLinuxシステムではパラメータ制御が限定されるものの、任意の実行ファイルの実行が可能となります。

この脆弱性によるリスクを軽減するため、ユーザーはライブラリを最新バージョンにアップデートし、信頼できるMCPサーバーにのみHTTPS経由で接続することが推奨されています。

「リモートMCPサーバーは、管理された環境でAIの能力を拡張し、コードの迅速な反復を促進し、ソフトウェアのより信頼性の高い提供を実現するための非常に効果的なツールですが、MCPユーザーは、HTTPSなどの安全な接続方法を用いて信頼できるMCPサーバーにのみ接続するよう注意する必要があります」とPeles氏は述べています。

「さもなければ、CVE-2025-6514のような脆弱性によって、拡大し続けるMCPエコシステム内のMCPクライアントが乗っ取られる可能性があります。」

この情報公開は、Oligo SecurityがMCP Inspectorツールの重大な脆弱性(CVE-2025-49596、CVSSスコア:9.4)について詳述した後に行われました。この脆弱性はリモートコード実行につながる可能性があります。

今月初めには、AnthropicのFilesystem MCP Serverにおいて、他にも2件の高深刻度のセキュリティ欠陥が発見されており、これらが悪用されると、攻撃者がサーバーのサンドボックスから脱出し、ホスト上のあらゆるファイルを操作し、コード実行を達成できる可能性があります。

Cymulateによると、2つの脆弱性は以下の通りです。

- CVE-2025-53110(CVSSスコア:7.3) – ディレクトリ制限バイパスの脆弱性で、許可されたディレクトリのプレフィックスを他のディレクトリ(例:「/private/tmp/allow_dir_sensitive_credentials」)に使用することで、承認されたディレクトリ(例:「/private/tmp/allowed_dir」)の外部にアクセス、読み書きが可能となり、データ窃取や権限昇格の可能性が生じます。

- CVE-2025-53109(CVSSスコア:8.4) – 不十分なエラーハンドリングに起因するシンボリックリンク(いわゆるsymlink)バイパスで、許可されたディレクトリ内からファイルシステム上の任意のファイルを指すことができ、攻撃者が重要なファイル(例:「/etc/sudoers」)を読み取ったり変更したり、悪意のあるコードを配置したりすることで、Launch Agentsやcronジョブ、その他の永続化手法を利用してコード実行が可能となります。

これら2つの脆弱性は、修正が含まれるバージョン0.6.3および2025.7.1より前のすべてのFilesystem MCP Serverに影響します。

「この脆弱性はFilesystem MCP Serverのセキュリティモデルに対する深刻な侵害です」と、セキュリティ研究者のElad Beber氏はCVE-2025-53110について述べています。「攻撃者は、許可された範囲外のディレクトリをリスト表示、読み取り、書き込みすることで、認証情報や設定などの機密ファイルが漏洩する可能性があります。」

「さらに悪いことに、サーバーが特権ユーザーとして実行されている環境では、この脆弱性により権限昇格が発生し、攻撃者が重要なシステムファイルを操作してホストシステムをより深く制御できるようになる可能性があります。」

翻訳元: https://thehackernews.com/2025/07/critical-mcp-remote-vulnerability.html