新しいマルウェアキャンペーンが、偽のCAPTCHA認証ページを介して開始される人気のClickFixソーシャルエンジニアリング戦術を使用して、EDDIESTEALERと呼ばれる新しいRustベースの情報スティーラーを配布しています。

「このキャンペーンは、ユーザーを騙して悪意のあるPowerShellスクリプトを実行させる偽のCAPTCHA認証ページを利用し、最終的に情報スティーラーを展開し、資格情報、ブラウザ情報、暗号通貨ウォレットの詳細などの機密データを収集します」とElastic Security Labsの研究者Jia Yu Chanは分析で述べました。

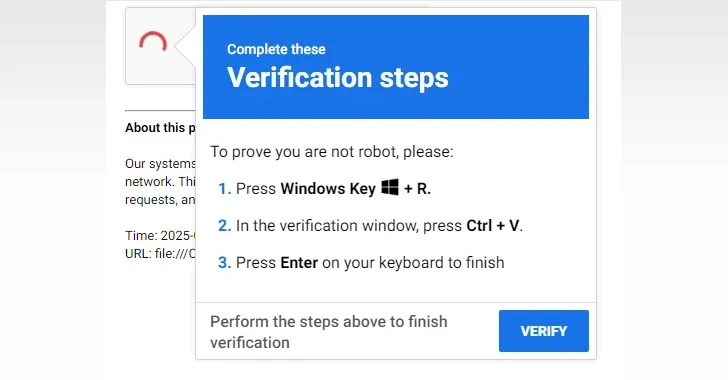

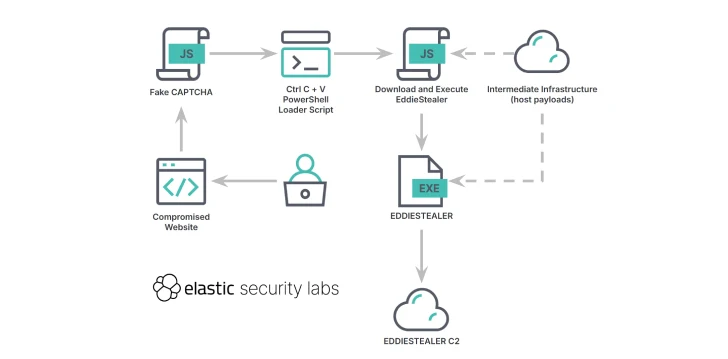

攻撃チェーンは、脅威アクターが悪意のあるJavaScriptペイロードで正当なウェブサイトを侵害し、偽のCAPTCHAチェックページを提供し、サイト訪問者に「ロボットではないことを証明する」ように促すことから始まります。これは一般的な戦術で、ClickFixと呼ばれています。

これには、潜在的な被害者にWindowsの「ファイル名を指定して実行」ダイアログプロンプトを開かせ、既にコピーされたコマンドを「検証ウィンドウ」(つまり、実行ダイアログ)に貼り付け、Enterキーを押させることが含まれます。これにより、難読化されたPowerShellコマンドが実行され、外部サーバー(「llll[.]fit」)から次の段階のペイロードが取得されます。

その後、JavaScriptペイロード(「gverify.js」)が被害者のダウンロードフォルダに保存され、cscriptを使用して隠しウィンドウで実行されます。中間スクリプトの主な目的は、同じリモートサーバーからEDDIESTEALERバイナリを取得し、疑似ランダムな12文字のファイル名でダウンロードフォルダに保存することです。

Rustで書かれたEDDIESTEALERは、システムメタデータを収集し、コマンドアンドコントロール(C2)サーバーからタスクを受信し、感染したホストから関心のあるデータを吸い上げるコモディティスティーラーマルウェアです。データの流出対象には、暗号通貨ウォレット、ウェブブラウザ、パスワードマネージャー、FTPクライアント、メッセージングアプリが含まれます。

「これらのターゲットは、C2オペレーターによって設定可能であるため、変更される可能性があります」とElasticは説明しました。「EDDIESTEALERは、CreateFileW、GetFileSizeEx、ReadFile、CloseHandleなどの標準的なkernel32.dll関数を使用してターゲットファイルを読み取ります。」

収集されたホスト情報は暗号化され、各タスクの完了後に別のHTTP POSTリクエストでC2サーバーに送信されます。

文字列暗号化を組み込むだけでなく、マルウェアはAPI呼び出しを解決するためのカスタムWinAPIルックアップメカニズムを採用し、任意の時点で1つのバージョンのみが実行されるようにミューテックスを作成します。また、サンドボックス環境で実行されているかどうかを確認し、そうであればディスクから自分自身を削除します。

「自己削除技術に似たものがLatrodectusで観察されており、EDDIESTEALERはNTFS代替データストリームの名前変更を通じて自分自身を削除し、ファイルロックを回避することができます」とElasticは指摘しました。

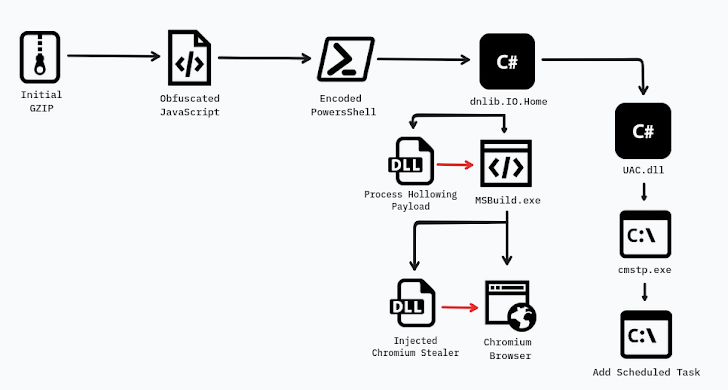

スティーラーに組み込まれたもう一つの注目すべき機能は、Chromiumのアプリバウンド暗号化を回避して、クッキーなどの暗号化されていない機密データにアクセスする能力です。これは、Chromiumベースのブラウザのメモリからクッキーや資格情報をダンプできるオープンソースツールであるChromeKatzのRust実装を含めることで達成されます。

ChromeKatzのRustバージョンは、ターゲットとするChromiumブラウザが実行されていない場合のシナリオを処理するための変更も組み込んでいます。その場合、”–window-position=-3000,-3000 https://google.com”というコマンドライン引数を使用して新しいブラウザインスタンスを生成し、新しいウィンドウを画面外に配置してユーザーに見えないようにします。

ブラウザを開く際の目的は、Chromeのネットワークサービス子プロセスに関連付けられたメモリを読み取り、最終的に資格情報を抽出することです。これは、”-utility-sub-type=network.mojom.NetworkService”フラグで識別されます。

Elasticは、実行中のプロセス、GPU情報、CPUコア数、CPU名、CPUベンダーを収集する機能を備えたマルウェアの更新バージョンも特定したと述べました。さらに、新しいバリアントは、タスク構成を受け取る前にホスト情報をサーバーに事前に送信することで、C2通信パターンを微調整します。

それだけではありません。クライアントからサーバーへの通信に使用される暗号化キーは、サーバーから動的に取得するのではなく、バイナリにハードコードされています。さらに、スティーラーは、–remote-debugging-port=<port_num>フラグを使用して新しいChromeプロセスを起動し、ローカルWebSocketインターフェイスを介してDevToolsプロトコルを有効にし、ユーザーの操作を必要とせずにヘッドレスでブラウザと対話できるようにします。

「マルウェア開発におけるRustの採用は、脅威アクターが現代の言語機能を利用して、従来の分析ワークフローや脅威検出エンジンに対するステルス性、安定性、耐性を強化しようとする傾向を反映しています」と企業は述べました。

この開示は、c/sideが、ブラウザベースのリダイレクション、偽のUIプロンプト、ドライブバイダウンロード技術などを使用して、Apple macOS、Android、iOSなどの複数のプラットフォームをターゲットにしたClickFixキャンペーンの詳細を明らかにしたときに行われました。

攻撃チェーンは、ウェブサイトにホストされた難読化されたJavaScriptから始まり、macOSから訪問すると、被害者にターミナルを起動してシェルスクリプトを実行するように指示するページに一連のリダイレクションを開始し、Atomic macOS Stealer(AMOS)としてフラグ付けされたスティーラーマルウェアのダウンロードにつながります。

しかし、同じキャンペーンは、Android、iOS、またはWindowsデバイスからウェブページを訪問すると、ドライブバイダウンロードスキームを開始するように設定されており、別のトロイの木馬マルウェアの展開につながります。

これらの開示は、NextronとKandjiによると、WindowsとmacOSをそれぞれターゲットにしたKatz StealerやAppleProcessHub Stealerのような新しいスティーラーマルウェアファミリーの出現と一致しており、感染したホストから幅広い情報を収集することができます。

Katz Stealerは、EDDIESTEALERと同様に、Chromeのアプリバウンド暗号化を回避するように設計されていますが、管理者権限なしでDLLインジェクションを使用して暗号化キーを取得し、Chromiumベースのブラウザから暗号化されたクッキーやパスワードを復号化することで異なる方法を使用しています。

「攻撃者は悪意のあるJavaScriptをgzipファイルに隠し、開かれるとPowerShellスクリプトのダウンロードをトリガーします」とNextronは述べました。「このスクリプトは.NETベースのローダーペイロードを取得し、正当なプロセスにスティーラーを注入します。アクティブになると、盗まれたデータをコマンドアンドコントロールサーバーに流出させます。」

一方、AppleProcessHub Stealerは、bash履歴、zsh履歴、GitHub構成、SSH情報、iCloudキーチェーンを含むユーザーファイルを流出させるように設計されています。

マルウェアを配布する攻撃シーケンスは、サーバー「appleprocesshub[.]com」から2段階目のbashスティーラースクリプトをダウンロードして実行し、その結果をC2サーバーに流出させるMach-Oバイナリの使用を伴います。マルウェアの詳細は、2025年5月15日にMalwareHunterTeamと先週のMacPawのMoonlock Labによって最初に共有されました。

「これは、Objective-Cで書かれたMach-Oの例であり、コマンドアンドコントロールサーバーと通信してスクリプトを実行します」とKandjiの研究者Christopher Lopezは述べました。

翻訳元: https://thehackernews.com/2025/05/eddiestealer-malware-uses-clickfix.html