漏洩した認証情報からランサムウェアの計画まで、ダークウェブには早期警告の兆候があふれています――どこを、どう探すかを知っていれば。セキュリティリーダーがこれらの隠れた空間を監視し、攻撃が発生する前に行動する方法をご紹介します。

多くのセキュリティリーダーはダークウェブの存在を知っていますが、いまだにインターネットの裏社会――犯罪者が違法取引を行うための場所であり、真っ当な人には無縁の情報源だと見なしている人も多いでしょう。それは誤りです。

ランサムウェア攻撃や認証情報漏洩を引き起こすサイバー犯罪者ネットワークはダークウェブ上で活動しており、ダークウェブのサイトはサイバーセキュリティ専門家にとって重要な文脈を提供します。さらに、ダークウェブは、どこを探せばよいかを知っていれば、自社システムが侵害された初期兆候を提供してくれる場合もあります。

私たちはセキュリティ専門家に、ダークウェブ活動の監視方法、注目すべきポイント、そして発見した情報を現実世界の防御行動にどう活かすかについて話を聞きました。

ダークウェブを監視する必要性

ダークウェブ上の情報はリアルタイムの早期警告システムとなり、組織が侵害された、あるいは次に標的にされるという最初の兆候をもたらします。

「ダークウェブでデータが見つかった場合、それは侵害が見逃されていた可能性を意味し、組織はそれに応じて対応しなければなりません」とNightwingのサイバーインシデントレスポンスマネージャー、Nick Carrollは語ります。その発見は一連のアクションを引き起こすべきです。「データの真正性を検証し、漏洩範囲を評価することです」と彼は言います。「もし漏洩が進行中の侵害に起因する場合は、即時の封じ込めが不可欠です。」Carrollはまた、証拠の保全、法令に基づく関係者への通知、そして恐喝の試みに備えることも助言しています。

Carrollは「ダークウェブは動きが速い」ため、継続的な監視が不可欠だと付け加えます。これは過去の侵害を検知するだけの話ではありません。「私たちはランサムウェアグループの活動や、被害者データのダークウェブ投稿も定期的に追跡しています。これにより、どのランサムウェアアクターがどの業界に注目しているか、脅威ハンターに情報を提供できます。」

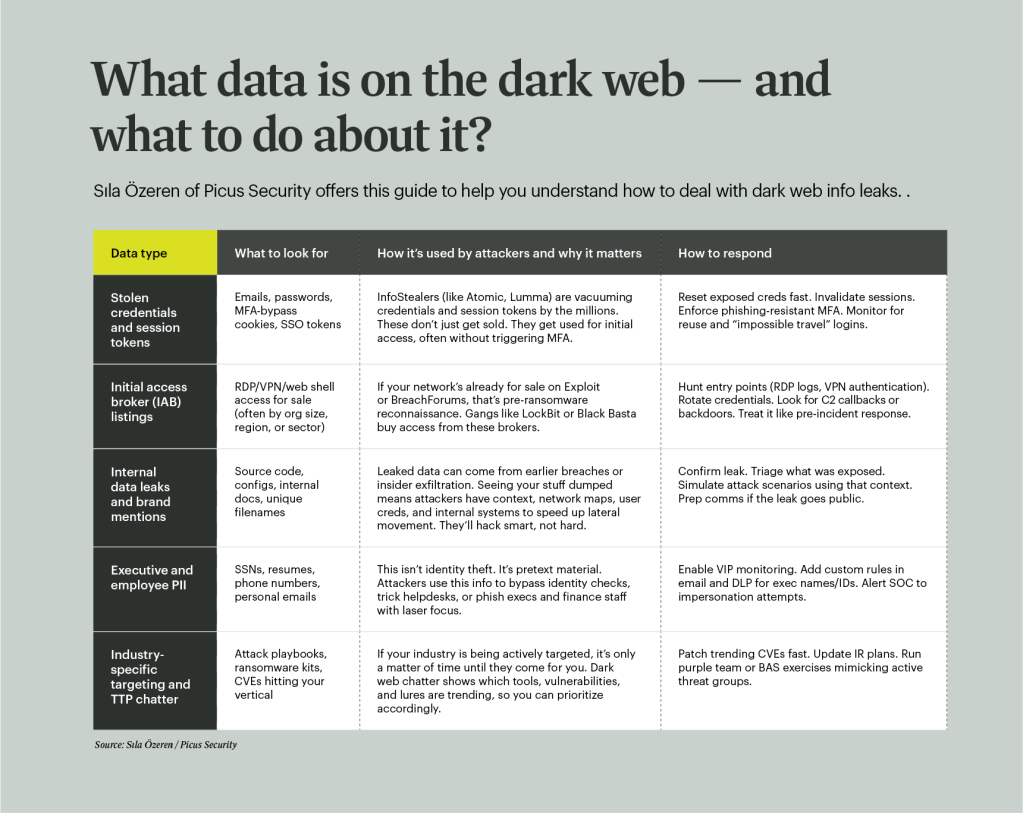

このような脅威の可視化は、攻撃が始まる前に阻止する鍵となり得ます。「スティーラーログ、ブランドの言及、RDPやVPNアクセスを提供する初期アクセスブローカーを探してください」とPicus Securityのセキュリティリサーチエンジニア、Sıla Özerenは言います。「これらの兆候は、ランサムウェアが展開されるずっと前に現れることが多いです。自分たちが標的にされていると知っていたことで、攻撃の進行を阻止できた組織も見てきました。」

OzerenはCISOに対し、「この知識を活用してインシデントレスポンスプレイブックを構築・改善し、現実の攻撃行動に対して防御がどれほど有効かを試す敵対的シミュレーションを実施してください」と助言します。

ダークウェブ監視は、組織に直接言及がなくても戦略的なインテリジェンスを提供できます。たとえば、どのグループが自分の業界や地域を標的にしているかを把握することで、セキュリティチームはリソースをより効果的に配分できます。

「どのグループが活動しているかを知ることで、パッチ適用や検知の優先順位付けに役立ちます」とグローバルテクノロジーリサーチ会社ISGのプリンシパルコンサルタント、James Woodは言います。脅威インテリジェンスフィードを購読し、業界特化型の情報共有・分析センター(ISAC)に参加して、ランサムウェアのトレンドや関連する侵害指標に先んじることを勧めています。

Tony Velleca氏(Cyberproof CEO)も、ISACやコンピュータ緊急対応チーム(CERT)の価値を強調しています。「これらは業界特化のランサムウェアインシデントデータや警告を定期的に公開しています。」

Vellecaは、セキュリティチームは「自社業界で一般的に使われているソフトウェアの新たな脆弱性を追跡すべき」だと付け加えます。ランサムウェアグループは素早く動くためです。脅威インテリジェンスフィードを活用し、「悪用された脆弱性と特定業界でのアクティブなランサムウェアキャンペーンをマッピング」することを推奨しています。

こうした業界特化の標的化は、ランサムウェアグループのリクルートパターンにも現れます。「『SaaSやCRMパートナー募集中』のような[アフィリエイト募集]広告が出れば、それは自分の業界が標的になっている直接的なシグナルです」とWinday.co共同創業者のAleksandr Adamenkoは述べ、こうした兆候がCISOにダークウェブ活動と新たな脅威の関連性を見極める手助けになると指摘します。

差し迫った危険がなくても、ダークウェブ監視は攻撃者の手口を知ることで防御を強化できます。「サイバー攻撃で使われる戦術・技術・手順(TTP)を把握し、現実の攻撃シナリオに常に目を光らせてください」と、アンチランサムウェア企業HalcyonのCISO、Stacey Cameronは言います。例えば「パッチ未適用やゼロデイ脆弱性の議論(特定のOSやVPN、リモートアクセスツールに紐づくことが多い)」や、「クラウドやSaaSプラットフォーム向けの人間・非人間アカウントの認証情報販売」などが挙げられます。

ダークウェブを監視する方法

こうした情報にアクセスするのは簡単ではなく、尻込みする人も多いでしょう。最も基本的なレベルでは、無料ツールで初歩的な可視化が可能です。「たとえば『Have I Been Pwned』は、メールアドレスが既知の侵害に含まれていたかを確認できる無料かつ信頼性の高いサービスです」とSysdigのサイバーセキュリティストラテジスト、Crystal Morinは言います。「企業ドメインに紐づく全メールアドレスのエンタープライズ監視も有料で提供しています。」

しかし、より高度な機能には、ダークウェブのアクセスしにくい領域への継続的なアクセスが必要です。「本当に効果的なダークウェブ監視は、もっと深いレベルが求められます」とMorinは言います。「複数のフォーラムやTelegramチャンネル、漏洩データサイトなどを追跡する必要があり、中には参加審査や言語特化が求められるものもあります。そのため、多くの組織はFlashpointやRecorded Futureのような脅威インテリジェンスプラットフォームに頼っています。」

ISGのWoodは、これらのプロバイダーが「アンダーグラウンドフォーラム、市場、漏洩データを継続的にスキャンし、企業データが発見された際にアラートを出してくれる」と述べています。

商用ソリューションの中では、SpyCloudとDarkOwlの2つの名前が繰り返し挙げられました。Winday.coのAdamenkoによれば、「SpyCloudは漏洩や盗難認証情報に対する自動保護です。SaaSプラットフォームで、ダークウェブ、フォーラム、漏洩データ、プライベートDBを自動監視し、漏洩した認証情報、クッキー、セッション、トークンなどを発見できます。」既存のセキュリティオペレーションセンター(SOC)と統合でき、企業認証情報がブラックマーケットに出た場合はリアルタイムでアラートを出します。

一方、DarkOwlは分析や戦略的インサイトに重点を置いています。「独自の検索エンジンがあり、ダークウェブのGoogleのように機能します。漏洩タイプ、場所、発生時期などで文脈に応じたクエリやフィルタが可能です」とAdamenkoは言います。SpyCloudは「運用アカウント保護、フィッシング防止、パートナー検証」に適し、DarkOwlはコンプライアンスチームや脅威インテリジェンスアナリスト、早期警告システム構築者向けだと位置付けています。

どのプラットフォームでも専門知識は不可欠です。「チームに経験豊富なセキュリティアナリストがいない場合は、導入段階で外部の専門家を巻き込んでください」とAdamenkoは言います。「そうしないと、アラートを集めるだけで、解釈や対処ができないリスクがあります。」

この分野の他のソリューションについて詳しく知りたい場合は、CSOのTim Ferrillによる「12のダークウェブ監視ツール」もご覧ください。

より積極的な脅威検知を求める組織には、ハニーポットやカナリアトークンなどのディセプション技術も有効です。

IEEEシニアメンバーのShaila Ranaは、企業が「ハニーポット用メールアドレスや、漏洩データベースに現れた場合のみアラートを出す偽情報・従業員認証情報を設定する」ことを提案しています。もう1つの戦術は「カナリアトークン」と呼ばれる、アクセスされると通知が飛ぶ偽だがリアルなドキュメントを作成することです。これらの囮は、内部脅威の検知や、オンラインで流通する侵害された社内資産の発見に特に有効です。

Adamenkoもハニーポットの活用を推奨しますが、適切に構成しないとリスクが増すと警告します。「ハニーポットは非常に効果的ですが、設定ミスは利益よりリスクを増やします。」経験豊富なセキュリティチームがいない場合は、「実績ある設定・対応ロジック・インフラを持つ専門業者に依頼する」ことを勧めています。

しかし、成熟したセキュリティ運用を持つ組織はさらに踏み込めます。「社内にDevSecOpsチームやSOCがある場合は、ハニーポットを自前で実装するのも可能かつ推奨されます」とAdamenkoは言います。SIEMやXDRツールと適切に統合すれば、ハニーポットは標的型活動の早期指標となります。

セキュリティチームは、ダークウェブアナリストの審査済みコミュニティに参加することで可視性を高めることもできます。Adamenkoは「潜在的脅威やハッキング、自社ブランドやインフラへの言及が公的情報源より先に現れるプライベートなTelegramチャンネルやフィード」を挙げています。

ダークウェブと関わる際は、どのレベルでも強固なオペレーショナルセキュリティを徹底してください。Krollのサイバー脅威インテリジェンス アソシエイトマネージングディレクター、Ed Currieは「信頼できるTorブラウザやVPN、専用端末を使い、身元が露呈するスクリプトを無効化する」ことを推奨しています。ダークウェブへのアクセスは合法であり、セキュリティ専門家には必要不可欠ですが、「恐怖ではなくインテリジェンス収集に焦点を当てた戦略的な姿勢で臨むべき」と強調しています。

ダークウェブで探すべきもの

ダークウェブ監視ツールを稼働させたとしましょう。チームは何を探すべきでしょうか?最初のステップは、ダークウェブ版「エゴサーチ」です。

「最新のダークウェブ監視プラットフォームは、ダークウェブのフォーラム、市場、ペーストサイトを継続的にスキャンし、企業固有の情報を探します」とCyberproofのVellecaは言います。これらのツールでは「企業ドメイン、役員メール、CEOの名前や部分的な社会保障番号など、カスタマイズした用語で検索できます」。これらの情報は一見些細に思えますが、他の漏洩データと組み合わさることで、深刻なソーシャルエンジニアリングや金銭的攻撃に使われる可能性があります。

自社データがダークウェブに流出していませんか?ダークウェブで探すべきもの、そしてデータが流出していた場合の対処法はこちら。

Sıla Özeren / Picus Security

組織への広範な脅威を探す場合は、ダークウェブで初期アクセスブローカー(IAB)が何を販売しているかに注目してください。「私たちはIABの販売情報を定期的に監視し、投稿内容とクライアントのリスクプロファイルに一致がないか確認しています」とNightwingのCarrollは言います。「既知のIABによるVPN/RDPアクセス、管理者認証情報、特定企業インフラの脆弱性などの投稿をアナリストが追跡しています。」

Winday.coのAdamenkoは実践的なアドバイスを加えます。「企業へのアクセスを販売するマーケットやフォーラムを監視しましょう。自社ドメイン、IPアドレス、よく使われるユーザー名が『RDPアクセス』『VPN販売』などのセクションで言及されていないか監視を設定してください。ブローカーはどの企業に初期アクセスを持っているかを明示することが多いです。」

効果的なダークウェブ監視の範囲は自社だけにとどまりません。サードパーティリスクは大きな、そして拡大する懸念事項だと、The Cyber Doctor創業者のStephen Boyceは言います。「多くのダークウェブアクターは、小規模なサプライヤー、MSP、SaaSベンダー、あるいは自社システムやデータにアクセスできる法律事務所などを狙います。」彼は、自社名だけでなく「主要ベンダーや技術スタック――特にSSOプロバイダー、CRM、クラウドインフラなど特権アクセスを持つもの――の言及も監視する」ことを勧めています。

「パートナーの1社へのアクセスが販売されていた場合、それは横展開による自社攻撃の前兆かもしれません」とBoyceは警告します。「この脅威を先に特定できれば、ベンダーに連絡し、自社の曝露状況を評価し、攻撃者が裏口から侵入する前に重要システムを隔離できます。」

ダークウェブインテリジェンスを行動に移す

ダークウェブからインテリジェンスを収集しても、それをどう活用するかが分からなければ意味がありません。最も効果的なセキュリティプログラムは、ダークウェブ監視を孤立した活動とせず、検知・対応ワークフローに直接組み込んでいます。

「企業は[ダークウェブで発見したもの]を社内監視に統合しなければなりません」とインシデントレスポンス企業MitigaのCOO、Ariel Parnesは述べます。それは「認証ログ、ID変更、AWS、Azure、Okta、M365など各種プラットフォームでの異常行動と自動的に照合する」ことを意味します。

盗まれたセッショントークンや管理者認証情報の露出など、疑わしいものが見つかった場合は、Parnesは迅速な対応を強調します。「即座に調査ワークフローを開始し、アクセス権の剥奪、MFAの再登録、影響サービスの隔離などを行う必要があります。」

ISGのWoodも、外部インテリジェンスと社内プロセスの連携を促します。「インシデントレスポンスプレイブックを作成し、ダークウェブで自社データが販売や恐喝に使われた場合に即座に行動できるよう計画を立てておきましょう」と言います。

その備えには、どんな兆候に注意すべきかを知ることも含まれます。IABがVPNやRDPアクセスを販売していることは既に述べましたが、自社がIABの標的になっていると分かれば、まさにこうした攻撃に警戒すべきです。

「リモートアクセスの異常な増加、VPNやRDP利用の急増、認証情報の使い回しなどのパターンが見られる場合、それは単なる偶発的な異常ではありません」とWoodは言います。「これらはサイバー犯罪者の『サプライチェーン』的行動のシグネチャであり、個人ハッカーのものではありません。」

外部のシグナル――ダークウェブでのリスティング、脅威アクターのやり取り、認証情報漏洩――と、自社環境のリアルタイムテレメトリをマッピングすることで、セキュリティチームは攻撃が発生した時だけでなく、計画段階から検知できます。結局のところ、ダークウェブ監視は単なる「影で見張る」ことではありません。自社の境界内に光を当て、不審なものを見つけ出す手助けとなるのです。

ニュースレターを購読する

編集部からあなたの受信箱へ

下記にメールアドレスを入力して購読を開始しましょう。

翻訳元: https://www.csoonline.com/article/4046242/a-cisos-guide-to-monitoring-the-dark-web.html