Cloudflareは火曜日、ピーク時に11.5テラビット毎秒(Tbps)に達した過去最大規模のボリューム型分散型サービス妨害(DDoS)攻撃を自動的に緩和したと発表しました。

「ここ数週間で、私たちは自律的に数百件のハイパーボリューム型DDoS攻撃をブロックしてきました。その中で最大のものは5.1Bppsおよび11.5Tbpsに達しました」と、ウェブインフラおよびセキュリティ企業であるCloudflareはXへの投稿で述べています。「この11.5Tbpsの攻撃は、主にGoogle Cloudから発生したUDPフラッド攻撃でした。」

この攻撃全体は約35秒間しか続かず、同社は「防御システムがフル稼働していた」と述べています。

ボリューム型DDoS攻撃は、標的に大量のトラフィックを送りつけてサーバーの動作を遅延させたり、ダウンさせたりすることを目的としています。これらの攻撃は通常、ネットワークの混雑、パケットロス、サービスの中断を引き起こします。

このような攻撃は、脅威アクターがマルウェアに感染させたコンピュータやIoTデバイスなどの機器をボットネットとして制御し、リクエストを送信することで実行されることが多いです。

「ボリューム型攻撃の最初の影響は、インターネットやサーバー、プロトコルへのネットワーク接続のパフォーマンスを低下させる混雑を引き起こし、障害を発生させる可能性があることです」とAkamaiは解説ノートで述べています。

「しかし、攻撃者はボリューム型攻撃をより高度な攻撃のカモフラージュ(『スモークスクリーン』攻撃)として利用することもあります。セキュリティチームがボリューム型攻撃の緩和に尽力している間に、攻撃者は追加の攻撃(マルチベクター攻撃)を仕掛け、ネットワーク防御を密かに突破してデータ窃取や資金移動、高価値アカウントへのアクセス、さらなる悪用を行うことができます。」

この動きは、Cloudflareが2025年5月中旬に、匿名のホスティングプロバイダーを標的としたピーク7.3TbpsのDDoS攻撃をブロックしたと発表してから、わずか2か月余り後のことです。

2025年7月には、同社はまた、L3/4 DDoS攻撃で1秒あたり10億パケット(Bpps)または1Tbpsを超えるハイパーボリューム型DDoS攻撃が2025年第2四半期に急増し、6,500件に達したと述べています。これは2025年第1四半期の700件と比較して大幅な増加です。

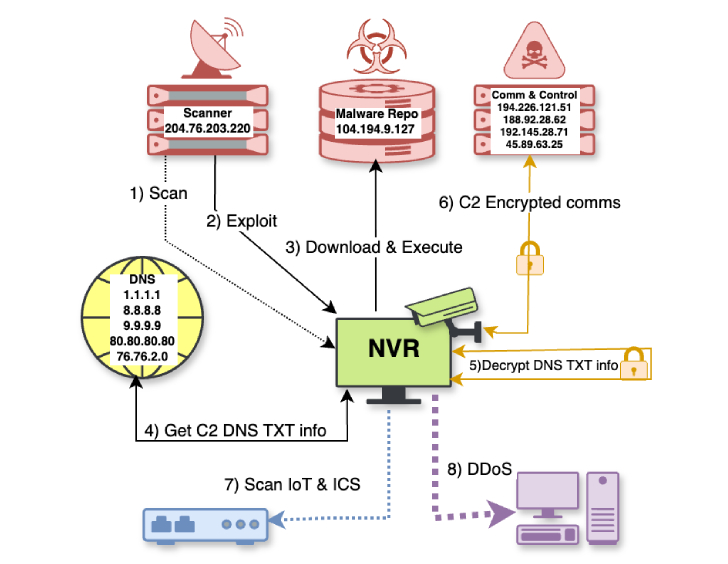

この動きは、BitsightがRapperBotのキルチェーンを詳述したタイミングでもあり、これはネットワークビデオレコーダー(NVR)やその他のIoTデバイスを標的として、DDoS攻撃を実行可能なボットネットに組み込むことを目的としています。このボットネットインフラは、先月、法執行機関の作戦の一環として停止されました。

サイバーセキュリティ企業が記録した攻撃では、脅威アクターがNVRのセキュリティ脆弱性を悪用して初期アクセスを獲得し、リモートNFSファイルシステム(「104.194.9[.]127」)をマウントして次段階のRapperBotペイロードをダウンロードし、実行したとされています。

これは、ウェブサーバーのパストラバーサルの脆弱性を利用して有効な管理者認証情報を漏洩させ、それを使って偽のファームウェアアップデートを送り込み、一連のbashコマンドを実行してNFS共有をマウントし、システムアーキテクチャに応じたRapperBotバイナリを実行することで実現されます。

「攻撃者がNFSマウントを使ってその共有から実行することを選んだのも無理はありません。このNVRファームウェアは非常に制限されているため、NFSマウントは実際に非常に賢い選択です」とセキュリティ研究者Pedro Umbelinoは述べています。「もちろん、これは攻撃者がこのブランドとモデルについて徹底的に調査し、この制限された条件下で機能するエクスプロイトを設計する必要があったことを意味します。」

その後、このマルウェアはハードコードされたドメイン(「iranistrash[.]libre」や「pool.rentcheapcars[.]sbs」)に関連付けられたDNS TXTレコードを取得し、実際のコマンド&コントロール(C2)サーバーのIPアドレスリストを取得します。

C2 IPアドレスは、4つのドメイン、4つのサブドメイン、2つのトップレベルドメイン(TLD)を組み合わせた簡易的なドメイン生成アルゴリズム(DGA)によって生成されるC2ドメインにマッピングされます。FQDNはハードコードされたDNSサーバーを使って解決されます。

RapperBotは、正当なDNS TXTレコード記述を持つC2ドメインに暗号化接続を確立し、そこからDDoS攻撃を実行するために必要なコマンドを受信します。また、このマルウェアはインターネット上の開放ポートをスキャンして感染をさらに拡大させることも可能です。

「彼らの手法は単純です。インターネット上の古いエッジデバイス(DVRやルーターなど)をスキャンし、ブルートフォースやエクスプロイトでボットネットマルウェアを実行させます」とBitsightは述べています。「永続化は実際には必要ありません。ただスキャンして感染させる、それを何度も繰り返すだけです。なぜなら、脆弱なデバイスは依然として外部にさらされており、これまで以上に見つけやすくなっているからです。」

翻訳元: https://thehackernews.com/2025/09/cloudflare-blocks-record-breaking-115.html