脅威アクターは、ConnectWise ScreenConnectインストーラーを悪用して、クライアントのAuthenticode署名内の隠し設定を変更することで署名済みのリモートアクセスマルウェアを構築しています。

ConnectWise ScreenConnectは、IT管理者やマネージドサービスプロバイダー(MSP)がリモートでデバイスをトラブルシュートするためのリモート監視および管理(RMM)ソフトウェアです。

ScreenConnectインストーラーが構築されると、クライアントが接続すべきリモートサーバー、ダイアログボックスに表示されるテキスト、表示されるロゴを含めるようにカスタマイズできます。この構成データはファイルのAuthenticode署名内に保存されます。

この技術は、authenticode詰め込みと呼ばれ、デジタル署名を保持しながら証明書テーブルにデータを挿入することを可能にします。

初期アクセスに悪用されるScreenConnect

サイバーセキュリティ企業G DATAが観察したところ、すべてのファイルセクションでハッシュ値が同一の悪意のあるConnectWiseバイナリが、証明書テーブルを除いて見つかりました。

唯一の違いは、ファイルが署名されたまま新しい悪意のある構成情報を含むように変更された証明書テーブルでした。

G DATAによると、最初のサンプルはBleepingComputerフォーラムで発見され、メンバーがフィッシング攻撃に引っかかって感染したと報告しました。類似の攻撃がRedditでも報告されています。

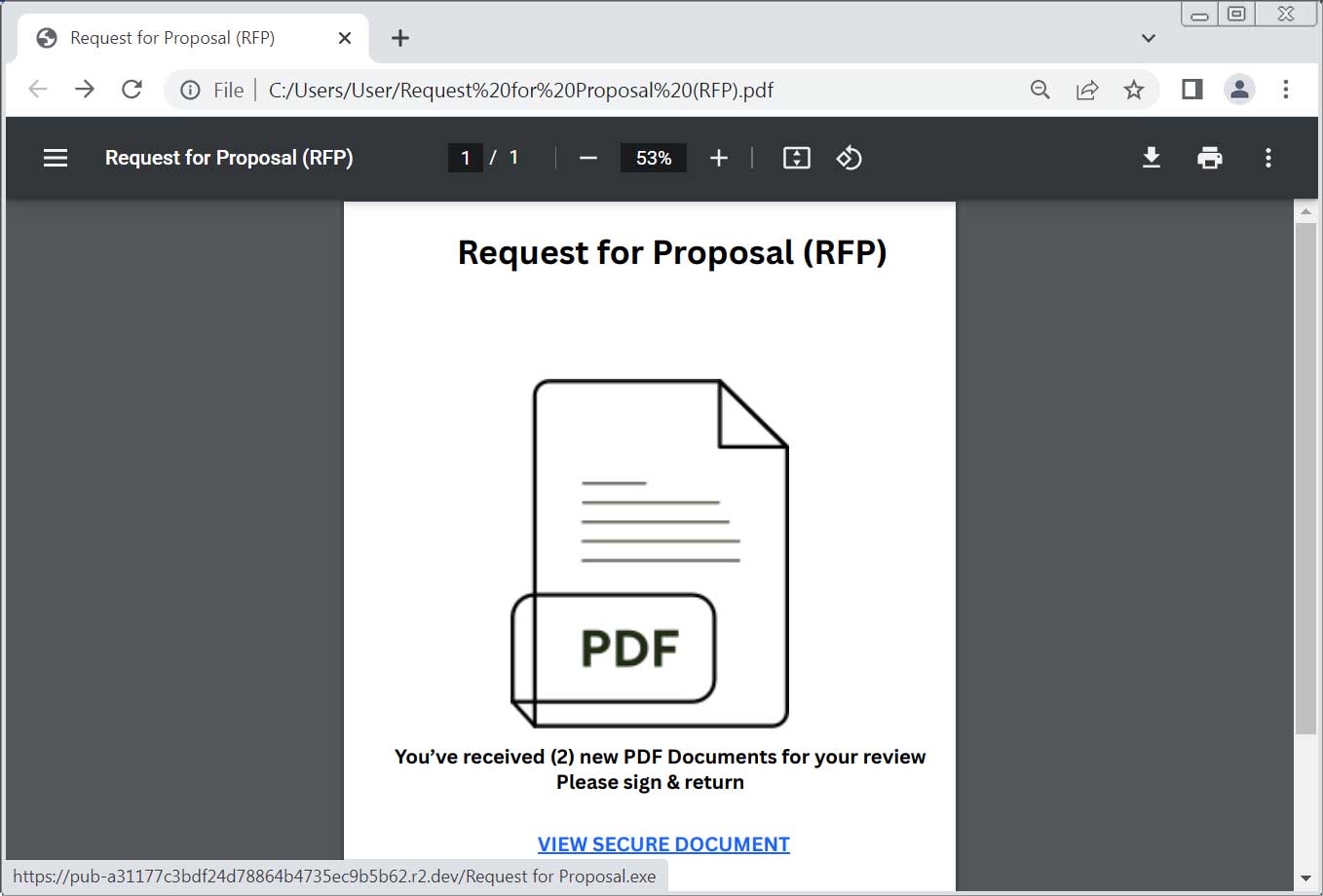

これらのフィッシング攻撃は、CloudflareのR2サーバー(r2.dev)にホストされた実行可能ファイルにリンクするPDFまたは中間のCanvaページを利用しました。

出典: BleepingComputer

BleepingComputerが確認した「Request for Proposal.exe」というファイルは、攻撃者のサーバー86.38.225[.]6:8041(relay.rachael-and-aidan.co[.]uk)に接続するように設定された悪意のあるScreenConnectクライアントです [VirusTotal]。

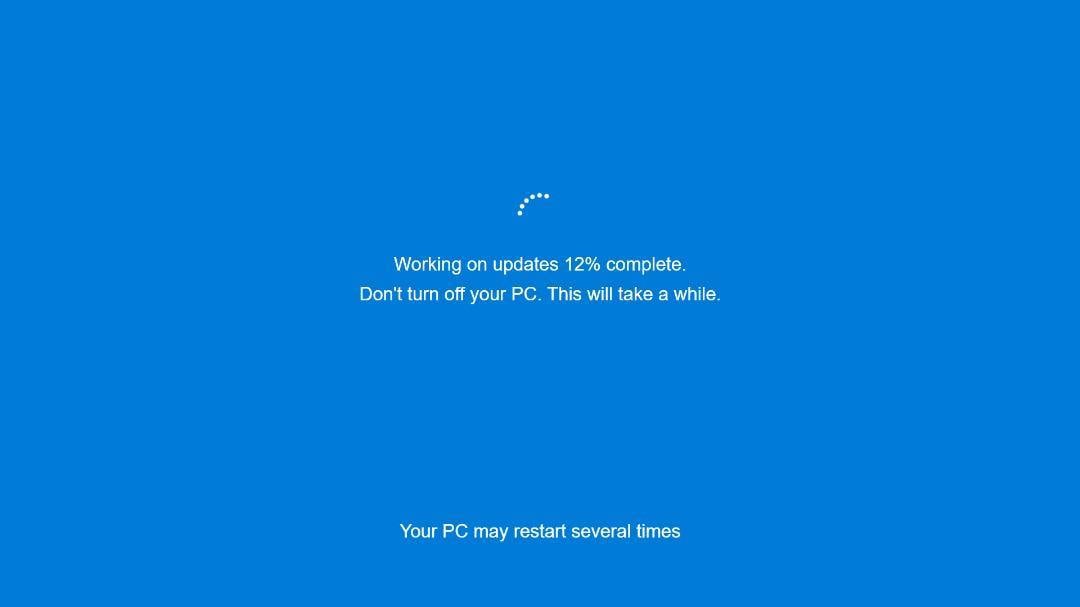

G DATAはこれらのキャンペーンで見つかった設定を抽出してレビューするツールを構築し、インストーラーのタイトルを「Windows Update」に変更し、背景を偽のWindows Update画像に置き換えるなどの大幅な変更を発見しました。

出典: G DATA

基本的に、脅威アクターは正当なConnectWise ScreenConnectクライアントをマルウェアに変換し、感染したデバイスにステルスでアクセスできるようにしました。

G DATAに連絡した後、ConnectWiseはこれらのバイナリで使用された証明書を取り消し、G DATAはこれらのサンプルをWin32.Backdoor.EvilConwi.*およびWin32.Riskware.SilentConwi.*としてフラグ付けしています。

G DATAはこのキャンペーンとその報告についてConnectWiseからの返信を受け取っていないと述べています。

別のキャンペーンでは、企業ソフトウェアが、SonicWall NetExtender VPNクライアントのトロイの木馬化されたバージョンを配布し、ユーザー名、パスワード、ドメイン情報を盗むことに利用されています。

SonicWallのアドバイザリによると、これらの改変されたバージョンは、攻撃者が制御するサーバーに取得した資格情報を送信するため、ユーザーは公式サイトからのみソフトウェアクライアントを取得することが重要です。

ITチームが手動のパッチ管理をやめる理由

パッチ適用はかつて、複雑なスクリプト、長時間、そして終わりのない緊急対応を意味していました。もうそうではありません。

この新しいガイドでは、Tinesが現代のIT組織が自動化でどのようにレベルアップしているかを解説します。より速くパッチを適用し、オーバーヘッドを削減し、戦略的な作業に集中できます — 複雑なスクリプトは不要です。