すべてが安全に思えても、たった一つの小さな見落としで崩れることがあります。どんなに堅牢なシステムでも、単純な確認漏れや信頼されたツールの誤用で破られることがあります。ほとんどの脅威は警報とともに始まるのではなく、私たちが見逃しがちな些細な部分から静かに侵入します。小さなバグ、使い回されたパスワード、静かな接続——それだけで十分なのです。

安全を保つには、ただ素早く対応するだけではなく、問題が大きくなる前の初期兆候を見逃さないことが重要です。だからこそ、今週のアップデートが重要なのです。巧妙な手口や予想外の侵入口など、これから紹介するストーリーは、リスクがどれほど速く広がるか、そして賢いチームがどう先手を打っているかを明らかにします。ぜひご覧ください。

⚡ 今週の脅威#

米国、北朝鮮IT労働者スキームを摘発 — 検察によると、北朝鮮のITスタッフが架空または盗用された身分を使い、100社以上の米国企業で働き、給与を得るだけでなく、機密データの窃取や、アトランタのブロックチェーン企業を標的とした事件では90万ドル以上の仮想通貨を奪っていたことが判明しました。これは、北朝鮮が偽の身分で西側や他地域の企業にIT労働者として雇用され、数千人規模で数百万ドルを稼いでいるスキームへの最新の対応です。先月、当局は14州21か所で捜索を実施し、2024年10月にも3州8か所で捜索が行われていました。少なくとも1件では、北朝鮮のIT労働者がカリフォルニアのAI機器開発防衛請負業者に雇用され、「国際武器取引規則(ITAR)」データを含む機密雇用者データやソースコードにアクセスしたと、司法省は述べています。今回の一斉行動で1人が逮捕され、21のウェブドメイン、数万ドルの資金洗浄に使われた29の金融口座、約200台のノートPCやリモートアクセス機器(KVM含む)が押収されました。米国務省は、北朝鮮を支援する活動に関与する者の「資金メカニズムの撹乱」に繋がる情報に最大500万ドルの報奨金を提供しています。今回の摘発で、北朝鮮は単に偽のIDで西側のテック企業に入り込んだだけでなく、「80人以上の米国人」の身分を盗用し、100社以上の米国企業でなりすまし雇用され、金正恩政権に資金を流していた疑いも明らかになりました。

🔔 注目ニュース#

- 中国系脅威グループ、Ivanti脆弱性を利用しフランス組織を標的に — Houkenとして知られる中国系侵入グループが、2024年9月初旬、Ivanti Cloud Services Appliance(CSA)デバイスの3つのゼロデイ脆弱性を利用し、フランスの政府、通信、メディア、金融、交通など複数分野の組織を標的にしました。攻撃ではPHPウェブシェルの設置、カーネルルートキットの展開、さらに他の攻撃者による悪用を防ぐための脆弱性パッチ適用まで確認されています。Houkenは初期アクセスブローカーとして、ネットワークへの足がかりを他の脅威アクターに提供していると考えられています。

- Chromeの新たなゼロデイ、実際に悪用される — Googleは、実際に悪用が確認されたChromeウェブブラウザの型混同脆弱性に対処するセキュリティアップデートを公開しました。攻撃の詳細は不明ですが、Googleの政府支援攻撃検出専門チーム(TAG)による発見から、標的型攻撃の一部と考えられています。Windows版138.0.7204.96/.97、macOS版138.0.7204.92/.93、Linux版138.0.7204.96で修正されています。

- 米国、ロシアのバレットプルーフホスティング業者Aezaを制裁 — 米財務省外国資産管理局(OFAC)は、脅威アクターがBianLian、RedLine、Meduza、Lummaなどのスティーラーマルウェアやランサムウェアを配布し、ダークウェブで違法薬物マーケットプレイスをホストするインフラを提供したとして、ロシア拠点のバレットプルーフホスティングサービスAeza Groupを制裁しました。関連する3子会社と4名の主要人物(CEO Arsenii Aleksandrovich Penzev、Yurii Meruzhanovich Bozoyan、Vladimir Vyacheslavovich Gast、Igor Anatolyevich Knyazev)も制裁対象です。

- NightEagle、中国のAI・軍事分野を標的に — NightEagleと呼ばれる新たな脅威アクターが、Microsoft Exchangeのゼロデイ連鎖を利用してGo製Chiselユーティリティを配布し、侵害アカウントからメールボックスデータを窃取していることが確認されました。2023年から活動しているとみられ、中国のハイテク、半導体、量子技術、AI、軍事分野を狙っています。さらに、DRAGONCLONEと呼ばれるスピアフィッシングキャンペーンも中国の通信企業を標的にしており、正規バイナリと悪意あるDLLを含むZIPアーカイブを使い、DLLサイドローディングでVELETRIXローダーを実行しています。VShellの利用は、中国系ハッカーグループが西側組織を狙う際に広く使われている点で注目されます。Earth LamiaやUNC5174と行動パターンが類似しており、中国系グループの仕業と見られます。

- 北朝鮮、Nimマルウェアで暗号資産関連企業を標的に — BlueNoroffとして追跡される北朝鮮の脅威アクターが、macOS向けマルウェアを使い、Web3や暗号資産関連組織の従業員を偽Zoomアップデートに誘導し、ブラウザの認証情報やiCloud Keychain、Telegram情報を窃取しています。偽アップデートはAppleScriptペイロードを実行し、2つのMach-Oバイナリを配布、1つはデータ収集用スクリプト、もう1つはNimで書かれた永続化用コンポーネントです。これらにより情報窃取と永続化が実現されます。

今週の脆弱性リスト:CVE-2025-32462, CVE-2025-32463(Sudo)、CVE-2025-20309(Cisco Unified CM/SME)、CVE-2025-49596(Anthropic MCP Inspector)、CVE-2025-6554(Google Chrome)、CVE-2025-5622, CVE-2025-5623, CVE-2025-5624, CVE-2025-5630(D-Link DIR-816ルーター)、CVE-2025-49151, CVE-2025-49152, CVE-2025-49153(Microsens NMP Web+)、CVE-2025-6463(Forminatorプラグイン)、CVE-2025-36630(Tenable Nessus)、CVE-2025-52891(ModSecurity WAF)、CVE-2025-48927, CVE-2025-48928(TeleMessage TM SGNL)、CVE-2024-58248(nopCommerce)、CVE-2025-32897(Apache Seata)、CVE-2025-47812(Wing FTP)、CVE-2025-4404(FreeIPA)、CVE-2025-5959, CVE-2025-6554, CVE-2025-6191, CVE-2025-6192(Grafana)、CVE-2025-34067(Hikvision統合セキュリティ管理基盤)、CVE-2025-1735、CVE-2025-6491(PHP)、CVE-2025-53367(DjVuLibre)、CVE-2025-49826(Next.js)

📰 サイバー世界の動向#

- Apple・Googleアプリストア、中国系VPNアプリを提供— AppleとGoogleのオンラインストアには、中国企業と未公開の関係を持つ無料VPNアプリが提供されており、プライバシーリスクが懸念されています。Tech Transparency Projectによると、AppleのApp Storeで13件、Google Play Storeで11件(うち7件は両方に存在)のVPNアプリが中国企業と関係しています。「VPNは利用者の全オンライン活動がそのアプリ経由で流れるため特に懸念される」とTTPディレクターのKatie Paul氏はNBC Newsに語っています。「中国所有のVPNの場合、このデータは中国の法律に基づき政府に引き渡される可能性があります。」

- Scattered Spider、Teleportを使い永続化 — 悪名高いサイバー犯罪グループScattered Spiderは、これまで関連付けられていなかったインフラアクセスプラットフォームTeleportを使った新たな永続化手法を活用しています。攻撃者は管理者権限のクラウドアクセスを得た後、Amazon EC2サーバーにTeleportエージェントをインストールし、リモートC2チャネルを確立。「Teleportは正規のオープンソースツールですが、攻撃者に悪用されることで、初期ユーザー認証情報やVPNアクセスが無効化されても永続的なリモートシェルアクセスを維持できます」とRapid7は述べています。

- Linuxサーバー、暗号資産マイナーの標的に— SSH認証情報が弱いなど適切に保護されていないLinuxサーバーが、暗号資産マイナーやDDoSボットネットの踏み台として狙われています。攻撃者はTinyProxyやSing-boxなどのプロキシツールを設置し、永続化も図ります。「感染システムは他の攻撃の隠れ蓑や、犯罪目的でプロキシノードとして販売されることもあります」とAhnLabは述べています。MySQLサーバーを狙った攻撃ではGh0st RATやAsyncRAT、Ddostf DDoSボットネット、XWorm、HpLoader、Zoho ManageEngineなども配布されています。XWormは現在最も多機能かつ広く流通しているリモートアクセス型トロイの一つで、東南アジアのユーザーを狙い、WhatsAppを装ったトロイ化MSIインストーラーで配布されています。

- イランIRGCの「インテリジェンスグループ13」詳細判明 — DomainTools Investigations(DTI)チームは、イラン革命防衛隊(IRGC)傘下でサイバー諜報、産業破壊、心理戦を担う「インテリジェンスグループ13」の実態を明らかにしました。同グループはCyber Av3ngersを支援し、イスラエルや米国の水道局やSCADAシステムを標的にした攻撃に関与しています。「直接的な妨害、マルウェアの事前設置、心理的威嚇など、同グループは象徴的なメッセージと技術的攻撃を組み合わせたハイブリッドな戦術を展開しています」とDTIは述べています。

- Open VSXで悪意あるVS Code拡張が配布 — Open VSX Registryから2つの悪意あるVSCode拡張(Solidity Language)が約20万回ダウンロードされました。これらはConnectWise ScreenConnectが存在する場合、攻撃者サーバーから悪意あるバージョンをダウンロード・インストールします。拡張は既に削除されました。「Open VSXのオープン性は魅力ですが、VS Code Marketplaceのような審査がないためリスクも伴います」とSecure AnnexのJohn Tuckner氏は述べています。

- 新たなキャンペーンでMassloggerマルウェア配布 — フィッシングメール経由で配布されるVBEファイルが、Chromeのログイン情報窃取、キーロギング、クリップボード監視、ファイルアップロードなど多機能なMassloggerマルウェアの高度な亜種を配布しています。「一見単純なスクリプト型脅威ですが、実際はWindowsレジストリを利用した多段階ファイルレス型マルウェアでした」とSeqrite Labsは述べています。

- 西側企業、Funnullへの対応に遅れ — 2025年5月、米財務省はフィリピン拠点のFunnullをロマンス詐欺やPolyfill[.]ioライブラリへのサプライチェーン攻撃のインフラ提供で制裁しました。しかし、Silent PushやBrian Krebsの分析によると、多くの米大手IT企業がFunnull管理者のアカウントを依然としてホスティングしています(X、GitHub、LinkedIn、Facebook、Google Groups、Medium、PayPal、WordPress、Hugging Face、Gravatar、Vercel、Flickrなど)。Facebook、GitHub、LinkedIn、PayPalは停止済みです。

- ロシア、親ウクライナ系サイバー攻撃で男に懲役16年 — ロシアは重要インフラへのDDoS攻撃を行ったとして、Andrei Smirnovに最高警備刑務所で16年の実刑判決を下しました。Smirnovは2023年にシベリアのBelovoで逮捕され、反逆罪で起訴されました。ロシア当局によると、彼はウクライナの「サイバー部隊」に参加し、ウクライナ情報機関の指示で攻撃を行ったとされています。

- FileFixが進化 — セキュリティ研究者mrd0xは、人気のClickFix社会工学手法を応用したFileFixの新バージョンを公開。WindowsのMark-of-the-Web(MotW)保護を回避し、悪意あるスクリプトを実行可能にします。HTMLページをCtrl+Sや右クリックで保存し、「Webページ、単一ファイル」や「Webページ、完全」形式を選ぶとMotWが付与されません。攻撃者はユーザーにHTMLを保存させ、HTAファイルにリネームさせて自動実行を誘導します。「mshta.exeでHTAファイルの実行を禁止するのが最も簡単な対策です」と研究者は述べています。

- Keymous+、EliteStressのフロントか? — Keymous+というハクティビスト集団が2025年だけで700件以上のDDoS攻撃を主張。Radwareによると、北アフリカ系ハッカーで構成され、政府、通信、金融、教育、製造など多様なターゲットを攻撃。明確なイデオロギーや敵がなく、DDoS請負サービスEliteStressのマーケティング人格である可能性が指摘されています。利益動機の新種の脅威アクターの台頭を示しています。

- .esドメイン悪用が19倍に急増 — .esドメインから発信される悪意あるキャンペーンが2024年第4四半期から2025年第1四半期にかけて19倍に増加し、.com、.ruに次ぐ3位となりました。「メールや添付ファイル内の一次URL、遷移先の二次URLの両方で増加が見られます」とCofenseは述べています。5月時点で447の.esベースドメイン上に1,373サブドメインが悪質ページをホストし、99%がCloudflare上でした。

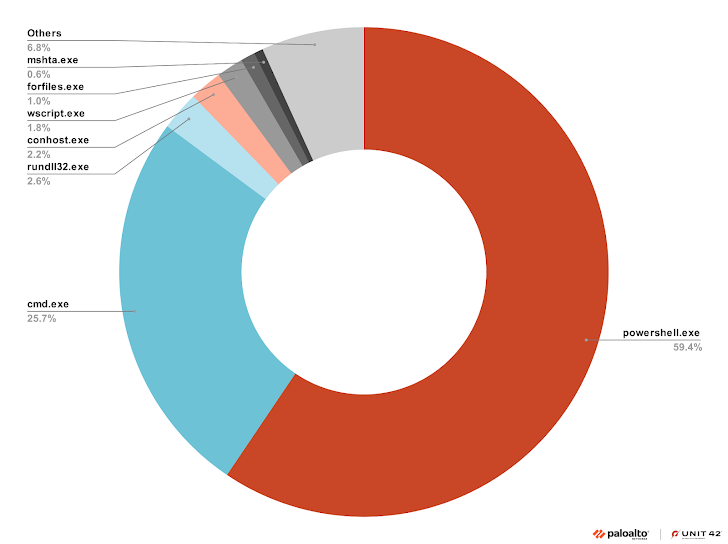

- 悪意あるLNKファイルの増加 — Palo Alto Networks Unit 42のテレメトリによると、Windowsショートカット(LNK)ファイルの悪用が50%増加し、2023年の21,098件から2024年は68,392件に。「LNKファイルの柔軟性は攻撃者にとって強力な武器であり、正規ファイルを装って被害者にマルウェアを実行させることができます」とUnit 42は述べています。

- FBI、ランサムウェア交渉人のキックバック疑惑を捜査 — 米連邦捜査局(FBI)は、セキュリティ企業DigitalMintの元従業員がランサムウェア支払いの一部を受け取っていた疑いで捜査中です。Bloombergによると、同従業員は顧客のランサム交渉を支援していましたが、実はランサムウェア集団と裏取引し、支払われた身代金の一部を受け取っていたとされています。DigitalMintは調査を知ると直ちに従業員を解雇し、顧客への通知を開始しました。

- Cloudflare、Orange Meetsをオープンソース化 — Cloudflareはビデオ通話アプリOrange Meetsにエンドツーエンド暗号化(E2EE)を実装し、ソリューションをオープンソース化しました。Selective Forwarding Units(SFU)とMessaging Layer Security(MLS)を活用し、グループ通話のE2EEを実現。「RustでコンパイルしたWASMサービスワーカーでMLSグループを構築し、ストリーム暗号化・復号を行い、TLA+で正式に検証した新しいグループ参加プロトコルを設計しました」とCloudflareは述べています。

- ロシア、詐欺師データベース構築へ — ロシア政府は、電話詐欺師の音声サンプル、電話番号、発信者IDを含むデータベース構築を発表しました。2026年4月1日サービス開始後、携帯キャリアは既知の詐欺番号からの着信時に警告を表示予定。音声記録は捜査機関と共有されます。

- C4 Bomb、Google Chromeのアプリバウンド暗号化を突破 — Googleは昨年、Windows上の情報窃取マルウェアによるCookie窃取を防ぐためアプリバウンド暗号化を導入しましたが、CyberArkはC4(Chrome Cookie Cipher Cracker)攻撃と呼ばれる新手法を公開。低権限ユーザーでもCookie復号が可能です。パディングオラクル攻撃を用いて暗号化をブルートフォースし、SYSTEM-DPAPIを回避してCookieキーを取得します。Googleは2024年12月の責任ある開示後、「部分的な対策」を導入しましたが、デフォルトでは無効です。

- Apache Tomcat・Camel脆弱性を狙う攻撃増加 — 悪意ある攻撃者が、CVE-2025-24813、CVE-2025-27636, CVE-2025-29891未パッチのApache TomcatおよびCamelサーバーをリモートコード実行目的でスキャン。Palo Alto Networksは2025年3月に70カ国以上からの125,856件の攻撃関連トラフィックをブロックしました。

- Let’s Encrypt、IPアドレス証明書の発行開始 — Let’s Encryptは今月からIPアドレス向け証明書の発行を開始しました。証明書は6日間のみ有効で、証明書有効期間短縮の流れを反映。用途例は、ホスティング業者のデフォルトページ、ドメイン名なしのウェブサイト、DNS over HTTPS(DoH)サービス、NASサーバー、クラウド内の一時的な接続保護など。

- Google、年齢確認用プライバシー技術をオープンソース化 — オンラインサービスの年齢確認障壁増加を受け、Googleはゼロ知識証明(ZKP)ライブラリをオープンソース化。「ZKPにより、利用者は他の情報を一切渡さずに年齢などの事実だけを証明できます」とGoogleは述べています。Longfellow ZKライブラリは現在、独立した専門家によるレビュー中で、2025年8月1日までに結果が公開予定です。

- Apple、iOS・macOS 26でML-KEMを追加 — Appleは次期iOS、iPadOS、macOS、visionOSで、ポスト量子暗号FIPS 203(ML-KEM)をハイブリッド型量子耐性鍵交換としてサポートします。「iOS 26などのClientHelloメッセージにはX25519MLKEM768がsupported_groups拡張に含まれ、対応するkey_share拡張も送信されます」とAppleは述べています。

- スペイン、政府高官の個人情報流出で2人逮捕 — スペイン警察は、政府高官やジャーナリストの個人情報を流出させた疑いで19歳の学生Yoel OQと共犯のCristian Ezequiel SMを逮捕。地元メディアによると、両名は「国家安全保障上の深刻な脅威」とされています。

- AT&T、SIMスワップ攻撃防止のアカウントロック機能開始 — 米携帯キャリアAT&Tは、アカウントロック機能「Wireless Account Lock」を新たに提供開始。myAT&Tアプリから有効化でき、無効化するまで請求情報や番号移行がブロックされます。T-Mobile、Verizon、Google Fiにも同様機能があります。「重要なアカウント変更前に追加認証を強制し、SIMスワップや不正な端末購入を防ぎます」とAT&Tは述べています。

- パキスタン人フリーランサー、スティーラー配布サイト構築 — パキスタンのフリーランスWeb開発者グループが、クラックソフトを宣伝する300以上のウェブサイトを構築し、情報窃取型マルウェアを配布しています。これらは第三者の依頼で作成され、SEOやGoogle広告を活用して被害者を集めています。「米国とパキスタン間に犯罪人引き渡し条約がないため、摘発は困難です」とIntrinsecは述べています。新種スティーラーAmatera StealerやOdyssey Stealerなども登場しています。

- スペイン、投資詐欺で21人逮捕 — スペイン当局は投資詐欺組織の21人を逮捕。バルセロナのコールセンターを拠点に、SNS広告で偽投資プラットフォームを宣伝し、数百人から1,000万ユーロ以上を詐取。2025年6月末には、米国当局がロマンス・遺産詐欺でガーナ人を引き渡し、ナイジェリア人も同様の罪で有罪を認めました。「Akhimieは400人以上から600万ドル以上を詐取したと認めました」と米司法省は述べています。

- 中国人学生、英国でスミッシングキャンペーンにより実刑判決 — 中国人学生Ruichen Xiongが、SMSブラスターを使い2025年3月22~27日に大規模スミッシングキャンペーンを実施し、個人情報を収集した罪でロンドン裁判所から実刑判決を受けました。「機器は近隣の被害者にSMSを大量送信し、政府機関などを装ったリンク先で個人情報を収集していました」とUK Financeは述べています。

- Microsoft、メールボム・ファイルシステムリダイレクト攻撃対策を強化 — MicrosoftはExchange Online ProtectionおよびMicrosoft Defender for Office 365でメールボム攻撃対策をデフォルト有効化。「送信元や時系列ごとのメッセージ量をインテリジェントに追跡し、スパム判定や過去パターンを活用。ユーザーの受信箱に爆弾メールが届くのを防ぎ、迷惑メールフォルダへ振り分けます」とMicrosoftは述べています。さらに、Windows 11でファイルシステムリダイレクト攻撃を緩和するRedirectionGuardも導入。

- Hunters International、活動停止を発表 — ランサムウェア集団Hunters Internationalが活動停止と全被害者向け無償復号キー公開を発表。2025年7月3日にダークウェブのリークサイトで声明を出しました。2023年11月にHiveランサムウェアのリブランドとして登場し、今年初めにはWorld Leaksという恐喝専用オペレーションに再リブランドしていたとGroup-IBは指摘しています。

|

| 悪意あるファイル実行のシステムターゲット割合 |

🎥 サイバーセキュリティウェビナー#

- ログインの未来:AI、信頼、プライバシーの衝突 – ユーザーは不気味なAIを拒絶し、シームレスなログインを求めています。Auth0 2025年トレンドレポートの独自調査をもとに、アイデンティティ脅威の進化と、ユーザーが愛する信頼重視のログインフロー設計を解説。古いUXやプライバシー変化を無視していると、すでに遅れています。

- pip installはマルウェアかも—対策方法を解説 – pip installは危険です。リポジトリ乗っ取り、偽パッケージ、感染コンテナが多数のアプリを密かに汚染中。これは理論ではなく現実です。トップセキュリティ専門家とともに、Pythonエコシステムの攻撃手口、SigstoreやSLSAなどのツールの実際、そして今すぐ取るべき本当の対策を学びましょう。

- CloudFlareのOrange Meets – 完全エンドツーエンド暗号化のビデオ通話アプリ。クライアントサイドのみで動作し、サーバーやSFUの変更不要。WebRTC、Rust、MLSを使い、リアルタイム鍵ローテーションと検証済み参加ロジックを実現。オープンソースで拡張・カスタマイズ可能。

- Octelium – 無料・オープンソース・セルフホスト型のゼロトラストアクセスプラットフォーム。VPNやトンネル、ゲートウェイを置き換え、IDベース・シークレットレスの細やかなポリシー制御を実現。Kubernetes上で動作し、アプリ、API、SSH、DBなどにクライアント・ブラウザ両対応で安全アクセス。インフラ非公開で利用可能。

免責事項:これらの新ツールは教育目的で公開されており、完全な監査はされていません。自己責任でご利用ください。コードの確認、安全なテスト、適切な保護策を徹底してください。

🔒 今週のセキュリティTips#

スマートなデフォルトで攻撃対象領域を縮小しよう – 多くのサイバー攻撃は、ほとんどのユーザーや環境で不要なWindowsの正規機能を悪用して始まります。Officeマクロ、Windows Script Host、LLMNRやNetBIOS over TCP/IPなどのレガシープロトコル、バックグラウンドCOMスクリプトインターフェースが典型例です。さらに、ActiveXコントロール、COM権限昇格経路、公開DCOM/RPCエンドポイントなど、より目立たない部分も横展開や権限昇格の侵入口となります。

基本的なハードニングに加え、「DISM /Online /Disable-Feature」でWin32オプション機能を無効化、16ビットサポート(NtVDM)などのレガシーI/Oサブシステム無効化、「netstat -abno」や「Sysinternals TCPView」で予期しないネットワークリスナーを監査、SRPやAppLockerでtempディレクトリやUSB、ユーザープロファイルからの実行をブロック、PowerShellは制限付き言語モードやAMSIロギングで難読化スクリプトを検知、といった高度な対策も検討しましょう。

レジストリやGPOを触りたくないユーザーには、Hardentoolsがバランスの良いベースラインを提供します。一般的に悪用されるスクリプトエンジンやOfficeマクロ、Windows Explorerの一部挙動をワンクリックで無効化できます。さらに進めるなら、Microsoft製「Attack Surface Analyzer」やO&O ShutUp10++などのコミュニティツールでテレメトリ無効化やクラウド連携リスク低減も有効です。

目立たないベクターほど監視が手薄になりがちですが、だからこそ攻撃者はそこを狙います。効果的な攻撃対象領域の縮小は、見えるサービスを減らすだけでなく、静かに有効化されている機能を把握し、本当に必要か見極めることが重要です。今週は単なるマクロブロックを超え、裏で動いているものを見直し、静かなリスクを排除しましょう。

まとめ#

外部からの攻撃に備えるのは当然ですが、リスクが内部に既に存在する場合は話が別です。今週明らかになった身分盗用、偽装雇用、静かなアクセスは、信頼がいかに武器に変わりうるかを示しています。

教訓は明白です:アイデンティティは単なるログインではなく、セキュリティ境界そのものです。それが破られれば、その先にあるすべてが危険にさらされます。

翻訳元: https://thehackernews.com/2025/07/weekly-recap-chrome-0-day-ivanti.html