GoogleのChromeウェブストアで170万回ダウンロードされたほぼ12個の悪質な拡張機能が、ユーザーの追跡、ブラウザのアクティビティの窃取、潜在的に危険なウェブアドレスへのリダイレクトを行う可能性があります。

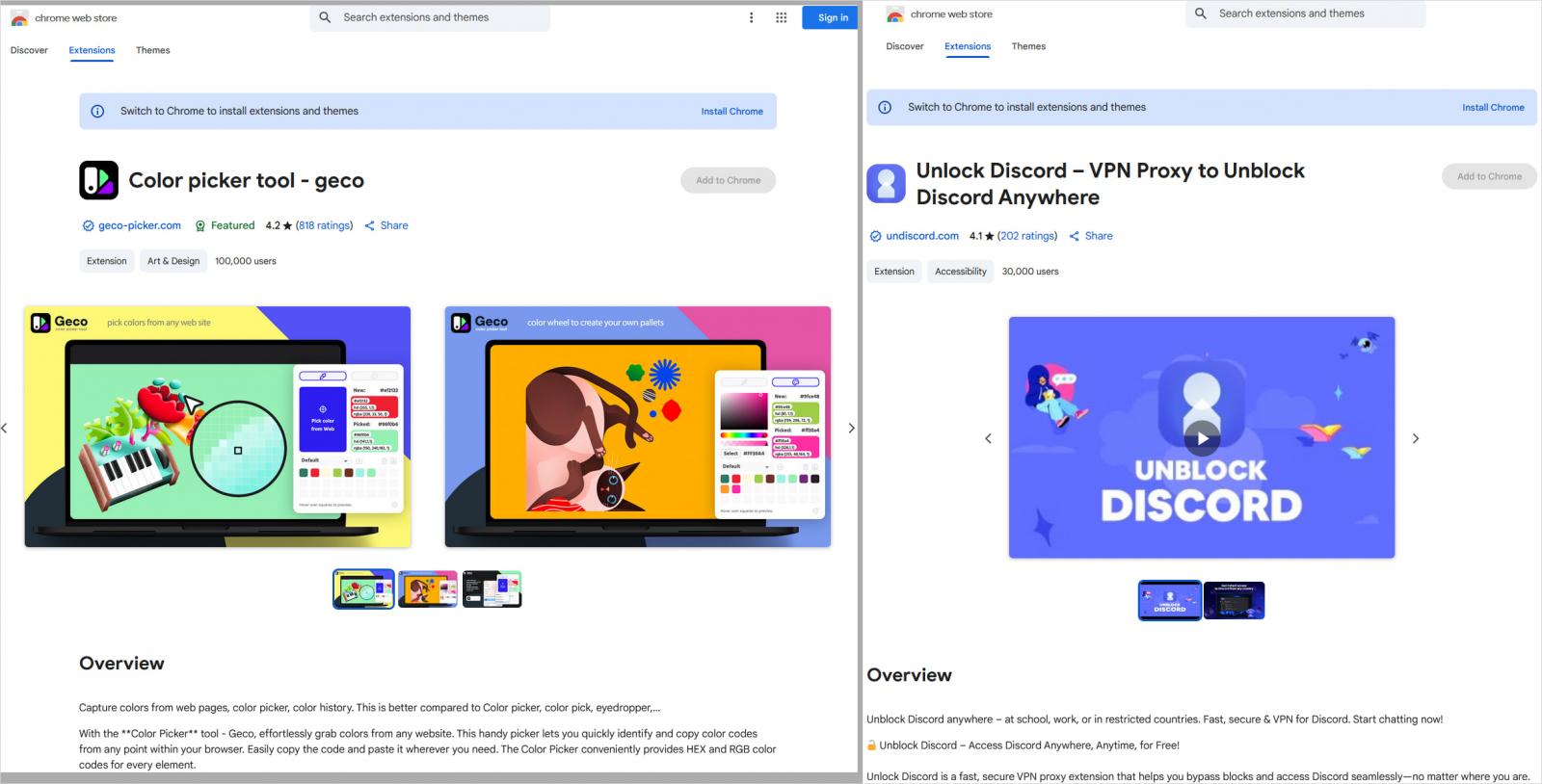

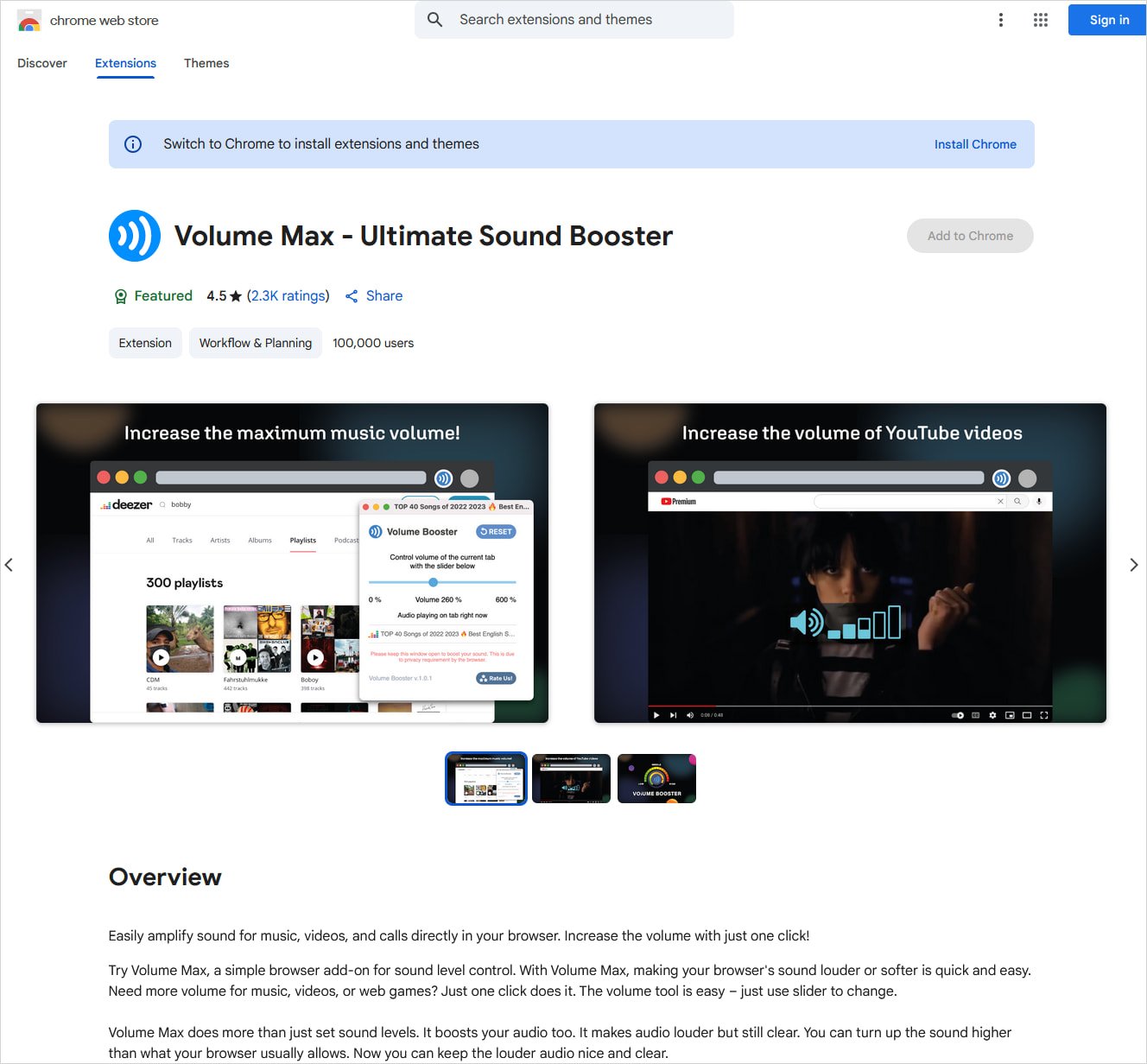

これらのアドオンの多くは、宣伝されている機能を提供し、カラーピッカー、VPN、音量ブースター、絵文字キーボードなどの正当なツールを装っています。

セキュリティ自己提供型ソフトウェアのプラットフォームを提供する企業、Koi Securityの研究者が、Chromeウェブストアでこれらの悪質な拡張機能を発見し、Googleに報告しました。

一部の拡張機能はすでに削除されていますが、多くは依然として利用可能です。

出典: BleepingComputer

これらの拡張機能の多くは認証済みで、数百件の好意的なレビューがあり、Chromeウェブストアで目立つ位置に掲載されているため、ユーザーに安全であると誤認させています。

ユーザーは、Chromeブラウザで以下のアドオンを確認し、できるだけ早く削除することを推奨します:

- Color Picker, Eyedropper — Geco colorpick

- Emoji keyboard online — copy&paste your emoji

- Free Weather Forecast

- Video Speed Controller — Video manager

- Unlock Discord — VPN Proxy to Unblock Discord Anywhere

- Dark Theme — Dark Reader for Chrome

- Volume Max — Ultimate Sound Booster

- Unblock TikTok — Seamless Access with One-Click Proxy

- Unlock YouTube VPN

- Unlock TikTok

- Weather

そのうちの一つ「Volume Max — Ultimate Sound Booster」は、先月LayerXの研究者によっても警告されており、ユーザーのスパイ行為の可能性が指摘されましたが、その時点では悪質な活動は確認されていませんでした。

出典: BleepingComputer

研究者によると、悪質な機能は各拡張機能のバックグラウンドサービスワーカーにChrome Extensions APIを使って実装されており、ユーザーが新しいウェブページに移動するたびにトリガーされるリスナーが登録されています。

このリスナーは訪問したページのURLを取得し、各ユーザー固有の追跡IDとともにリモートサーバーへ情報を送信します。

サーバーはリダイレクト用のURLで応答することができ、ユーザーのブラウジング活動を乗っ取り、サイバー攻撃を可能にする危険なサイトへ誘導する可能性があります。

その可能性はあるものの、Koi Securityはテスト中に悪質なリダイレクトを観測していないことを付記しています。

さらに、悪質なコードは拡張機能の初期バージョンには存在せず、後からアップデートを通じて導入されました。

Googleの自動アップデートシステムは、ユーザーの承認や操作なしに最新バージョンを静かに配信します。

これらの拡張機能の一部は何年も安全だったため、外部の攻撃者によって乗っ取られたり、侵害されたことで悪質なコードが導入された可能性があります。

BleepingComputerはこの可能性について複数のパブリッシャーに問い合わせましたが、現時点では返答を得られていません。

この記事の公開前に、Koi Securityの研究者は発見したところによると、サイバー犯罪者はMicrosoft Edgeの公式ストアにも悪質な拡張機能を仕込んでおり、合計ダウンロード数は60万件に上ります。

「合わせて、これら18個の拡張機能は両ブラウザで230万以上のユーザーに感染しており、私たちが記録した中で最大級のブラウザハイジャック作戦の一つとなっています」と研究者は述べています。

研究者らは、ユーザーに対してすべてのリストされた拡張機能を直ちに削除し、追跡識別子を消去するために閲覧データをクリアし、マルウェアの有無をシステムで確認し、不審な活動がないかアカウントを監視することを推奨しています。

2025年の8つの一般的な脅威

クラウド攻撃はますます巧妙化していますが、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検出したデータから、このレポートではクラウドに精通した脅威アクターが使用する8つの主要な手法を明らかにします。