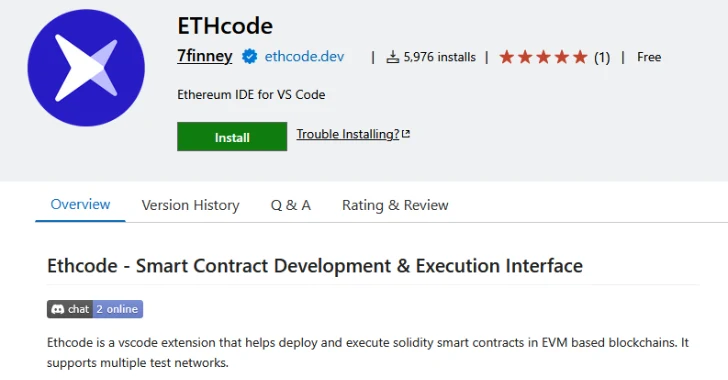

サイバーセキュリティ研究者は、6,000回以上インストールされているMicrosoft Visual Studio Code(VS Code)拡張機能Ethcodeを標的としたサプライチェーン攻撃を警告しています。

ReversingLabsによると、この侵害は2025年6月17日にAirez299というユーザーによってGitHubのプルリクエストを通じて発生しました。

2022年に7finneyによって初めてリリースされたEthcodeは、Ethereum Virtual Machine(EVM)ベースのブロックチェーンでSolidityスマートコントラクトをデプロイ・実行するためのVS Code拡張機能です。EVMは、イーサリアムネットワーク上でスマートコントラクトを実行するために設計された分散型計算エンジンです。

サプライチェーンセキュリティ企業によると、GitHubプロジェクトは2024年9月6日に最後の非悪意的なアップデートを受けていました。しかし先月、Airez299が「viem統合とテストフレームワークによるコードベースの近代化」というメッセージとともにプルリクエストを作成したことで状況が変わりました。

このユーザーは、Mocha統合とコントラクトテスト機能を備えた新しいテストフレームワークを追加し、古い設定の削除や依存関係の最新バージョンへの更新など、いくつかの変更を行ったと主張していました。

9か月以上放置されていたプロジェクトにとっては有用なアップデートに見えるかもしれませんが、ReversingLabsによれば、攻撃の背後にいる未知の脅威アクターは、43回のコミットと約4,000行の変更の中に2行のコードを忍び込ませ、拡張機能全体を侵害することに成功しました。

これには、プロジェクトのpackage.jsonファイルに「keythereum-utils」というnpm依存関係を追加し、VS Code拡張機能に紐づくTypeScriptファイル(「src/extension.ts」)でインポートすることが含まれていました。

このJavaScriptライブラリは現在npmレジストリから削除されていますが、非常に難読化されており、不明な第2段階のペイロードをダウンロードするコードが含まれていることが判明しています。このパッケージは495回ダウンロードされています。

「keythereum-utils」の複数バージョンは、0xlab(バージョン1.2.1)、0xlabss(バージョン1.2.2、1.2.3、1.2.4、1.2.5、1.2.6)、1xlab(バージョン1.2.7)というユーザーによってnpmにアップロードされていました。これらのnpmアカウントはすでに存在しません。

「keythereum-utilsコードの難読化を解除した後、スクリプトが何をしているかは簡単に分かりました。隠れたPowerShellを起動し、パブリックなファイルホスティングサービスからバッチスクリプトをダウンロードして実行するのです」と、セキュリティ研究者のPetar Kirhmajerは述べています。

ペイロードの正確な内容は不明ですが、暗号資産の窃取や、拡張機能の利用者が開発中のコントラクトを汚染する能力を持つマルウェアであると考えられています。

Microsoftへの責任ある情報開示の後、この拡張機能はVS Code拡張機能マーケットプレイスから削除されました。悪意ある依存関係の削除後、拡張機能は再び公開されています。

「EthcodeパッケージはMicrosoftによって非公開化されました」と、このツールのプロジェクトメンテナーである0mkaraは、6月28日に提出されたプルリクエストで述べています。「MicrosoftはEthcode内の悪意ある依存関係を検出しました。このPRは、パッケージから潜在的に悪意あるリポジトリkeythereumを削除します。」

Ethcodeは、攻撃者がPyPIやnpmのような公開リポジトリを悪用してマルウェアを開発者環境に直接配布する、ソフトウェアサプライチェーン攻撃の拡大傾向を示す最新の事例です。

「Ethcodeのプルリクエストを開始したGitHubアカウントAirez299は、PRが作成された当日に作成されました」とReversingLabsは述べています。「したがって、Airez299アカウントには過去の履歴や活動が一切ありません。これは、このリポジトリを感染させる目的だけで作成された使い捨てアカウントであることを強く示しています。そして、その目的は達成されました。」

Sonatypeがまとめたデータによると、2025年第2四半期には16,279件のオープンソースマルウェアが発見されており、前年同期比で188%増加しています。比較として、2025年第1四半期には17,954件のオープンソースマルウェアが発見されています。

このうち、4,400件以上の悪意あるパッケージが、認証情報やAPIトークンなどの機密情報を収集・流出させるために設計されていました。

「データ破壊を狙うマルウェアは発生頻度が2倍になり、全悪意パッケージの3%(400件以上のユニークな事例)を占めています」とSonatypeは述べています。「これらのパッケージは、ファイルの破壊、悪意あるコードの注入、その他アプリケーションやインフラの破壊を目的としています。」

北朝鮮関連のLazarus Groupは107件の悪意あるパッケージに関与しており、これらは合計で30,000回以上ダウンロードされています。さらに、2024年12月以降活動しているとされる中国の脅威クラスターYeshen-Asiaに関連する90件以上のnpmパッケージが、システム情報や実行中プロセス一覧の収集を目的に使われていました。

これらの数字は、開発者パイプラインを標的とする攻撃の高度化が進んでいることを浮き彫りにしており、攻撃者がオープンソースエコシステムへの信頼を悪用してサプライチェーン侵害を実行する傾向が強まっています。

「それぞれ異なる著者アカウントから公開され、各アカウントは1つの悪意あるコンポーネントのみをホストし、すべてがCloudflareで保護されたyeshen.asiaドメイン背後のインフラと通信していました」と同社は述べています。

「この第2波で新しい手法は観測されませんでしたが、自動化やインフラの使い回しのレベルは、認証情報の窃取や秘密情報の流出に焦点を当てた計画的かつ持続的なキャンペーンであることを示しています。」

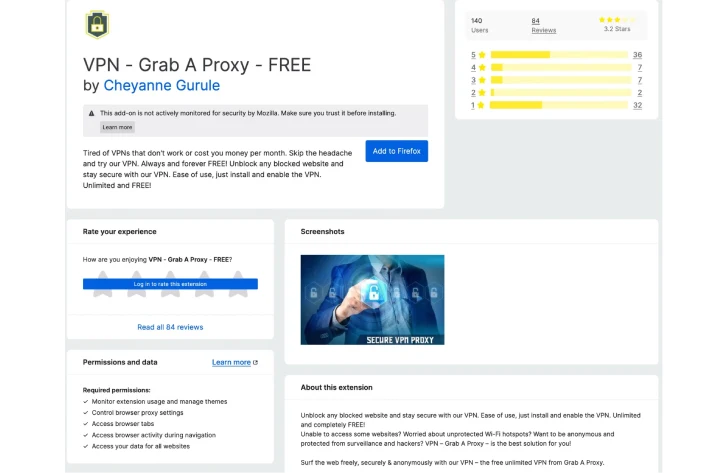

この動きは、SocketがMozilla Firefoxアドオンストアで、アドウェアからGoogle OAuthトークン窃取までさまざまな悪意ある機能を持つ偽のゲーム関連拡張機能8件を特定したこととも重なります。

具体的には、これらの拡張機能の一部はギャンブルサイトへのリダイレクト、偽のAppleウイルス警告の表示、アフィリエイトトラッキングリンク経由でのショッピングセッションの密かな誘導によるコミッション獲得、さらにはユニークな識別子を含む不可視トラッキングiframeを注入してユーザーを追跡することも判明しています。

これらのアドオンはいずれも「mre1903」というユーザー名の脅威アクターによって公開されており、名前は以下の通りです:

- CalSyncMaster

- VPN – Grab a Proxy – Free

- GimmeGimme

- Five Nights at Freddy’s

- Little Alchemy 2

- Bubble Spinner

- 1v1.LOL

- Krunker io Game

「ブラウザ拡張機能は、その信頼性の高さ、広範囲な権限、ブラウザのセキュリティコンテキスト内で実行できる能力から、依然として好まれる攻撃ベクターです」と、Socketの研究者Kush Pandyaは述べています。「単純なリダイレクト詐欺からOAuth認証情報の窃取への進化は、これらの脅威がいかに急速に進化し拡大するかを示しています。」

「さらに懸念されるのは、リダイレクトインフラがより侵入的な行動、例えば包括的な追跡、認証情報の収集、マルウェア配布などに容易に転用できる点です。」

翻訳元: https://thehackernews.com/2025/07/malicious-pull-request-infects-6000.html