台湾の半導体業界が、中国の国家支援を受けた3つの脅威アクターによるスピアフィッシングキャンペーンの標的となっています。

「これらのキャンペーンの標的は、半導体および集積回路の製造、設計、テストに関与する組織、この分野の広範な機器およびサービスのサプライチェーン企業、さらには台湾半導体市場を専門とする金融投資アナリストにまで及びます」とProofpointは水曜日に公開したレポートで述べています。

エンタープライズセキュリティ企業によると、この活動は2025年3月から6月にかけて発生しました。Proofpointはこれらを、UNK_FistBump、UNK_DropPitch、UNK_SparkyCarpという3つの中国系クラスターに分類しています。

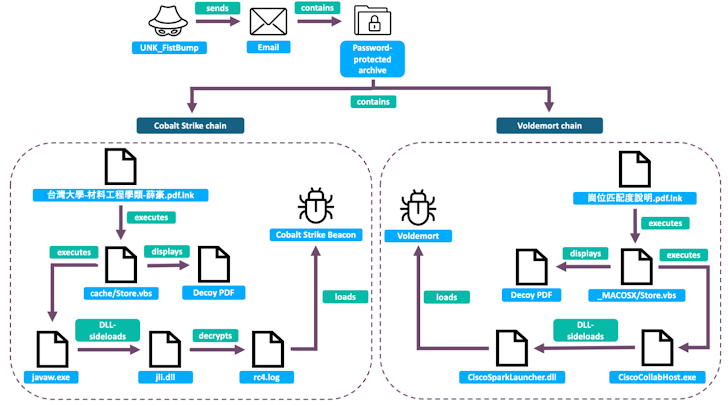

UNK_FistBumpは、半導体の設計、パッケージング、製造、サプライチェーン組織を対象に、就職をテーマにしたフィッシングキャンペーンを展開し、Cobalt StrikeまたはVoldemortと呼ばれるCベースのカスタムバックドアを配布しました。このバックドアは、これまでに世界中の70以上の組織を標的とした攻撃で使用されています。

攻撃の流れは、脅威アクターが大学院生を装い、標的企業の採用担当者や人事担当者に就職の機会を求めるメールを送信するというものです。

これらのメッセージは、おそらく侵害されたアカウントから送信されており、履歴書と称する(PDFに偽装したLNKファイル)が添付されています。これを開くと多段階の攻撃が開始され、Cobalt StrikeまたはVoldemortが展開されます。同時に、被害者の疑念を避けるためにダミーの文書が表示されます。

Proofpointは、Voldemortの使用をTA415と呼ばれる脅威アクターに帰属させています。これは、中国の国家支援グループAPT41やBrass Typhoonと重複しています。ただし、UNK_FistBumpに関連するVoldemortの活動は、Cobalt Strikeをドロップするローダーの違いや、コマンド&コントロールにハードコードされたIPアドレスを使用している点から、TA415とは異なると評価されています。

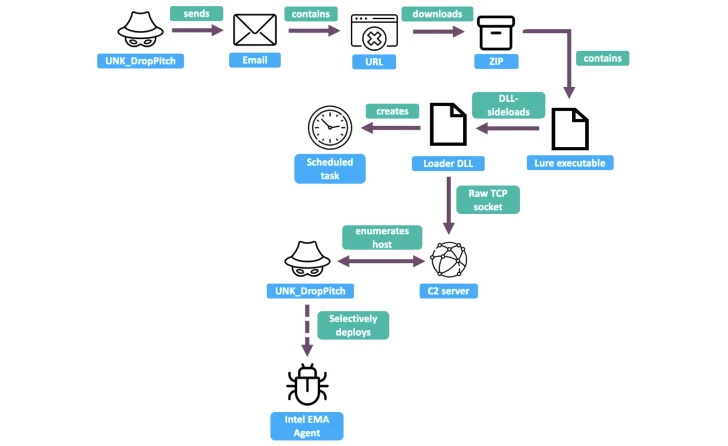

一方、UNK_DropPitchは、特に台湾半導体業界に焦点を当てた投資分析を行う複数の大手投資会社の個人を標的にしていることが確認されています。2025年4月と5月に送信されたフィッシングメールにはPDFドキュメントへのリンクが埋め込まれており、開くと悪意のあるDLLペイロードを含むZIPファイルがダウンロードされ、DLLサイドローディングで実行されます。

この不正DLLは「HealthKick」とコードネームされるバックドアで、コマンドの実行やその結果の取得、C2サーバーへの送信が可能です。2025年5月下旬に検知された別の攻撃では、同様のDLLサイドローディング手法でTCPリバースシェルが起動され、攻撃者が制御するVPSサーバー(45.141.139[.]222、TCPポート465)と接続します。

リバースシェルは、攻撃者が偵察や探索を行うための経路となり、興味があると判断された場合は、Intel Endpoint Management Assistant(EMA)がC2ドメイン「ema.moctw[.]info」を通じてリモート制御のためにドロップされます。

「このUNK_DropPitchの標的選定は、設計や製造企業だけでなく、半導体エコシステムのより目立たない分野にも及ぶ情報収集の優先順位を示しています」とProofpointは述べています。

脅威アクターのインフラをさらに分析した結果、2つのサーバーがSoftEther VPNサーバー(オープンソースVPNソリューション)として構成されていることが判明しました。これは広く中国のハッカーグループに利用されています。さらに、中国との関連として、C2サーバーの1つでTLS証明書の再利用が確認されています。この証明書は、過去にMoonBounceやSideWalk(別名ScrambleCross)などのマルウェアファミリーと関連付けられています。

ただし、この再利用がSideWalkのような複数の中国系脅威アクター間で共有されるカスタムマルウェアファミリーによるものなのか、これらのグループ間でインフラの共有が行われているためなのかは現時点では不明です。

3つ目のクラスターであるUNK_SparkyCarpは、台湾のある半導体企業を標的とした認証情報フィッシング攻撃が特徴で、特注の中間者型(AitM)キットを使用しています。このキャンペーンは2025年3月に発見されました。

「フィッシングメールはアカウントのログインセキュリティ警告を装い、攻撃者が管理する認証情報フィッシングドメインaccshieldportal[.]comへのリンクと、acesportal[.]comのトラッキングビーコンURLを含んでいました」とProofpointは述べ、脅威アクターが2024年11月にも同社を標的にしていたことを付け加えています。

同社はまた、UNK_ColtCentury(TAG-100やStorm-2077とも呼ばれる)が、台湾の半導体組織の法務担当者に無害なメールを送信し、信頼を構築した上でSpark RATと呼ばれるリモートアクセス型トロイの木馬を最終的に配布しようとしたことも観測しています。

「この活動は、中国が半導体の自給自足を達成し、特に米国や台湾の輸出規制を踏まえて、国際的なサプライチェーンや技術への依存を減らすという戦略的優先事項を反映している可能性があります」と同社は述べています。

「これらの新興脅威アクターは、中国の国家的利益と一致した長年の標的選定パターンや、これまで中国系サイバースパイ活動と関連付けられてきたTTPやカスタム機能を引き続き示しています。」

Salt Typhoon、米国州兵を標的に#

この動きは、NBCニュースが、中国の国家支援ハッカー集団Salt Typhoon(別名Earth Estries、Ghost Emperor、UNC2286)が、少なくとも1つの米国州の州兵に侵入したと報じたことを受けたものです。これは標的範囲の拡大を示しています。この侵害は2024年3月から12月まで、少なくとも9か月間続いたとされています。

この侵害は「北京に、他州の陸軍州兵部隊や、その多くの州レベルのサイバーセキュリティパートナーのハッキングを容易にするデータを提供した可能性が高い」と、米国国防総省(DoD)は2025年6月11日のレポートで述べています。

「Salt Typhoonは、米国のある州の陸軍州兵ネットワークを広範に侵害し、そのネットワーク構成や、他の全米の州および少なくとも4つの米国領土のネットワークとのデータトラフィックなどを収集しました。」

この脅威アクターはまた、2024年1月から3月にかけて、他の米国政府機関や重要インフラ組織(州政府機関2つを含む)に関連する設定ファイルも流出させました。同年、Salt Typhoonは米国のある州の陸軍州兵ネットワークへのアクセスを利用し、管理者認証情報、ネットワークトラフィック図、州内の地理的位置のマップ、隊員の個人識別情報(PII)を収集しました。

これらのネットワーク構成ファイルは、他のネットワークに対するさらなるコンピュータネットワーク侵害(データ取得、管理者アカウントの操作、ネットワーク間の横移動など)を可能にする可能性があるとレポートは述べています。

初期アクセスは、Cisco(CVE-2018-0171、CVE-2023-20198、CVE-2023-20273)やPalo Alto Networks(CVE-2024-3400)の既知のセキュリティ脆弱性の悪用によって促進されていたことが判明しています。

「Salt Typhoonによるこれらの州の陸軍州兵ネットワークへのアクセスには、州のサイバー防衛態勢や、州のサイバーセキュリティ担当者の個人識別情報(PII)、勤務地などの情報も含まれている可能性があります。これらは今後のサイバー標的化活動に利用される恐れがあります。」

SOCRadarのCISO、Ensar Seker氏は声明で、「この攻撃は、高度な持続的脅威(APT)アクターが、連邦機関や州レベルの組織(より多様なセキュリティ態勢を持つ可能性がある)を標的にしていることを改めて示しています」と述べました。

「Salt Typhoonが米国州兵ネットワークへのアクセスをほぼ1年間維持していたという事実は、サイバー領域における深刻なエスカレーションです」とSeker氏は述べました。「これは単なる機会的な侵入ではありません。戦略的な情報を静かに抽出するために設計された、意図的で長期的なスパイ活動を反映しています。」

「グループの持続的な存在は、単なるファイル収集以上のものを示唆しています。彼らはインフラのマッピング、通信フローの監視、将来利用可能な脆弱点の特定などを行っていた可能性が高いです。特に懸念されるのは、この活動が軍事環境でこれほど長期間検知されなかったことです。これは、可視性のギャップ、セグメンテーションポリシー、連邦・州ハイブリッド防御ネットワークにおける検知能力に疑問を投げかけます。」

翻訳元: https://thehackernews.com/2025/07/chinese-hackers-target-taiwans.html