Last updated on 2024年2月19日

コスタリカ政府を脅かすほどの勢いを見せていたコンティランサムウェア集団が、その攻撃インフラを公式に撤去し、悪意のあるサイバー活動をカラクルトやブラックバイトといった他の補助的な作戦に移行することを決定しました。AdvIntelの研究者、Yelisey BogusalvskiyとVitali Kremezは、「交渉サイト、チャットルーム、メッセンジャーからサーバー、プロキシホストに至るまで、コンティのブランドは終了しますが、組織自体が閉鎖するわけではありません。しかし、これは脅威の主体自体が引退するという意味ではありません」と報告しています。

この自発的な終了は、名前と恥を晒すブログを除き、2022年5月19日に発生し、ランサムウェアグループのメンバーのスムーズな移行を保証するために、組織の再編が同時に行われていました。AdvIntelによると、コンティは、情報戦争技術を利用して自らの終焉を画策しました。

この解散は、グループがウクライナ侵攻においてロシアへの公然とした支持を表明した後に続き、コンティ自身が攻撃を受け、数千ものプライベートチャットログやツールセットの流出を引き起こし、表裏共に「有害なブランド」となりました。

コンティチームは過去2ヶ月間にわたり、積極的に複数のサブグループを設立していたとされています。しかし、この期間に、グループはまだ活動的であるかのような印象を与えるために、様々な偽情報を流す「煙幕」を張り巡らせて物語をコントロールし始めました。

この戦略は、コンティが最終的な攻撃を行うことで、自らの「死」とその後の「再生」を最も説得力のある方法で演出しようとしたことに他なりません。「コスタリカへの攻撃は、コンティを一時的に注目の的にし、実際の再編が進行している間も、集団がまだ生きているかのような錯覚を維持するのに役立ちました」と研究者は指摘しています。

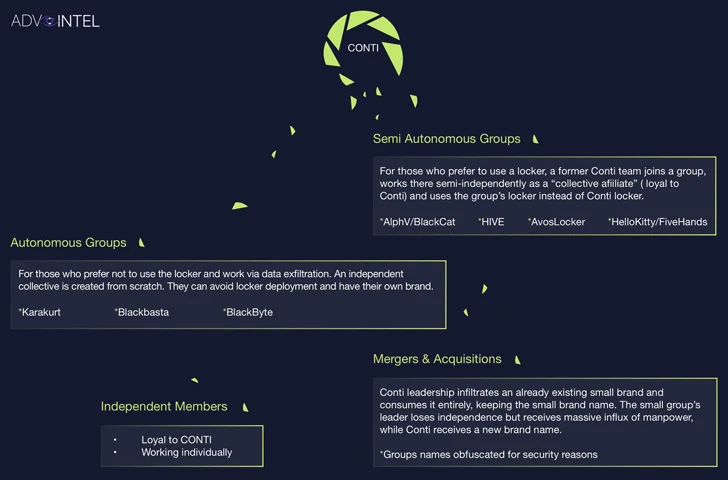

さらに、コンティの侵入専門家は、BlackCat、AvosLocker、Hive、HelloKitty(別名FiveHands)など、他の著名なランサムウェアグループとの同盟を結んでいると言われています。

このほか、サイバーセキュリティ会社は、ロシアの法執行機関が、国際的な注目の高まりと犯罪シンジケートによる高プロファイルな攻撃を受けて、コンティに活動を停止するよう圧力をかけていたことを示唆する内部通信を目撃していると報告しています。

コンティがロシアと関連付けられていることは、西側諸国による厳しい経済制裁の影響で、被害者から身代金を徴収することが困難になるという予期せぬ結果をもたらしました。

それにもかかわらず、ブランドが消滅する可能性があるにせよ、グループはデータ盗難(Karakurt、BlackBasta、BlackByte)から独立したアフィリエイトとして機能するまで、異なる動機とビジネスモデルを持つ複数のサブグループを含む分散型階層を採用しています。

Gold Ulrickがその内部構造を見直したのはこれが初めてではありません。エリートのOverdose部門がRyukとその後継者であるContiの創設につながったTrickBotは、以前に閉鎖され、Contiの子会社に吸収されました。また、BazarLoaderやEmotetも引き継がれています。

「コンティの犯罪ポートフォリオの多様化とその驚くべき速さでの解散は、他のグループ間でそのビジネスモデルが繰り返されるかどうかについて疑問を投げかけます」とAdvIntelは最近指摘しました。

「ランサムウェア株式会社は、しばしば呼ばれるギャングよりも、時間が経つにつれてカルテルのようになっています」とCybereasonのチーフセキュリティオフィサー、Sam CurryはThe Hacker Newsとの共有声明で述べています。「これはパートナー契約、専門化された役割、ビジネスライクなR&Dとマーケティンググループなど、合法的な企業で見られる種類の活動をコンティが始めていることを反映しており、彼らが変化しているのは驚くべきことではありません。」

記事のリンク: Conti Ransomware Operation Shut Down After Splitting into Smaller Groups