AnthropicのClaude Code大規模言語モデルは、脅威アクターによってデータ恐喝キャンペーンやランサムウェアパッケージの開発に悪用されました。

同社によると、このツールは北朝鮮のIT労働者による詐欺スキームや、Contagious Interviewキャンペーンの誘導、さらに中国のAPTキャンペーン、ロシア語話者の開発者による高度な回避機能を持つマルウェア作成にも利用されています。

AIによって作成されたランサムウェア

別の事例では、「GTG-5004」として追跡されているイギリス拠点の脅威アクターが、Claude Codeを使ってランサムウェア・アズ・ア・サービス(RaaS)運用を開発・商業化しました。

このAIツールは、RaaSプラットフォームに必要なすべてのツールの作成を支援し、モジュール型ランサムウェアにChaCha20ストリーム暗号とRSAキー管理を実装、シャドウコピー削除、特定ファイルのターゲット指定オプション、ネットワーク共有の暗号化機能などを実現しました。

回避技術としては、ランサムウェアはリフレクティブDLLインジェクションでロードされ、システムコール呼び出し技術、APIフック回避、文字列難読化、アンチデバッグ機能を備えています。

Anthropicによれば、脅威アクターはRaaSプラットフォームの知識集約的な部分の実装をほぼ完全にClaudeに依存しており、AIの支援がなければ動作するランサムウェアを作成できなかった可能性が高いと指摘しています。

「最も注目すべき発見は、機能するマルウェアの開発に対するアクターのAIへのほぼ完全な依存です」とレポートには記載されています。

「このオペレーターは、Claudeの支援なしには暗号化アルゴリズム、アンチ解析技術、Windows内部の操作を実装できないようです。」

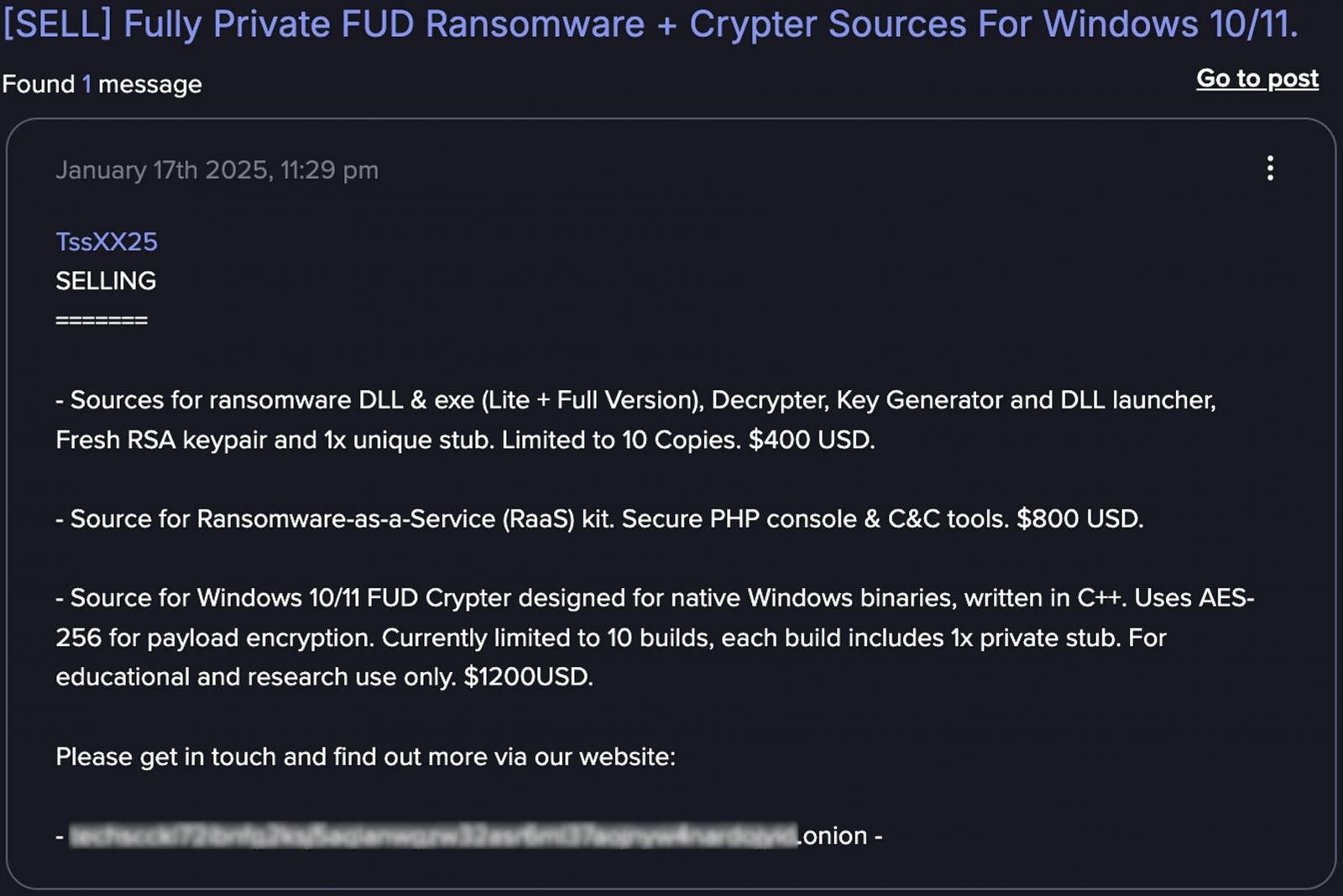

RaaS運用の作成後、脅威アクターはランサムウェア実行ファイル、PHPコンソールとコマンド&コントロール(C2)インフラを含むキット、Windows用クライプターを、Dread、CryptBB、Nulledなどのダークウェブフォーラムで400ドルから1,200ドルで販売しました。

出典: Anthropic

AIによる恐喝キャンペーン

分析された事例の一つで、Anthropicが「GTG-2002」として追跡しているものでは、サイバー犯罪者がClaudeをアクティブなオペレーターとして利用し、政府、医療、金融、緊急サービス分野の少なくとも17の組織に対してデータ恐喝キャンペーンを実施しました。

AIエージェントはネットワーク偵察を行い、脅威アクターの初期アクセス獲得を支援し、その後、Chiselトンネリングツールをベースにしたカスタムマルウェアを生成して機密データの流出に利用しました。

攻撃が失敗した後、Claude Codeはマルウェアの隠蔽性を高めるために、文字列暗号化、アンチデバッグコード、ファイル名偽装の技術を提供しました。

その後、Claudeは盗まれたファイルを分析して身代金要求額を設定し、7万5,000ドルから50万ドルの範囲で要求、さらに各被害者向けにカスタムHTML身代金メモまで生成しました。

「Claudeは『キーボード上』の操作だけでなく、流出した財務データを分析して適切な身代金額を決定し、被害者マシンのブートプロセスに組み込んで表示される視覚的に警告を与えるHTML身代金メモを生成しました」 – Anthropic。

Anthropicはこの攻撃を「バイブハッキング」の一例と呼び、AIコーディングエージェントをサイバー犯罪のパートナーとして利用することを指摘しています。

Anthropicのレポートには、Claude Codeが違法利用された他の事例も掲載されていますが、それらはより単純なオペレーションです。同社によれば、自社のLLMはカード詐欺サービスの高度なAPI統合や耐障害性メカニズムの開発にも脅威アクターを支援しました。

また別のサイバー犯罪者は、ロマンス詐欺にAIの力を利用し、「高い感情知能」を持つ返信を生成、プロフィールを向上させる画像を作成し、被害者を狙った感情操作コンテンツを開発、さらに多言語対応でターゲット範囲を拡大しました。

提示された各事例について、AI開発者は他の研究者が新たなサイバー犯罪活動を発見したり、既知の違法オペレーションとの関連を見つけたりするのに役立つ戦術や技術を提供しています。

Anthropicは検知した悪意あるオペレーションに関連するすべてのアカウントを停止し、不審な利用パターンを検出するための専用分類器を構築し、AI悪用への対策として外部パートナーと技術的指標を共有しています。