サイバーセキュリティ研究者らは、2025年6月から7月にかけてSSL VPNおよびRDPデバイスを標的とした大規模なブルートフォースおよびパスワードスプレー攻撃キャンペーンに関与しているとして、ウクライナのIPネットワークに警告を出しました。

この活動は、フランスのサイバーセキュリティ企業Intrinsecによると、ウクライナを拠点とする自律システムFDN3(AS211736)から発信されました。

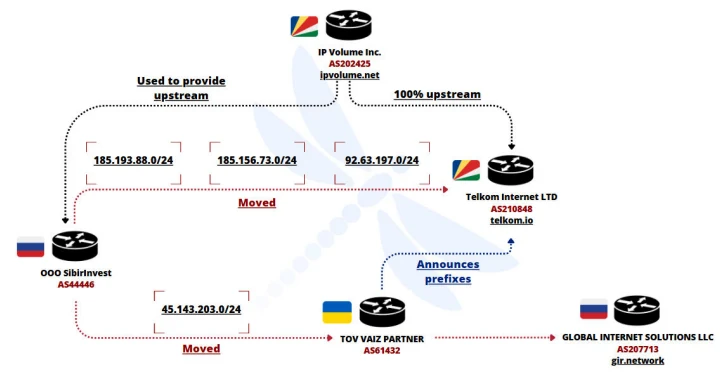

「FDN3は、他の2つのウクライナのネットワークVAIZ-AS(AS61432)およびERISHENNYA-ASN(AS210950)、さらにセーシェルを拠点とする自律システムTK-NET(AS210848)で構成される、より広範な悪用インフラストラクチャの一部であると高い確信を持っています」と、先週公開されたレポートは述べています。

「これらはすべて2021年8月に割り当てられ、しばしばIPv4プレフィックスを相互に交換することでブロックリスト回避を図り、悪用活動のホスティングを継続しています。」

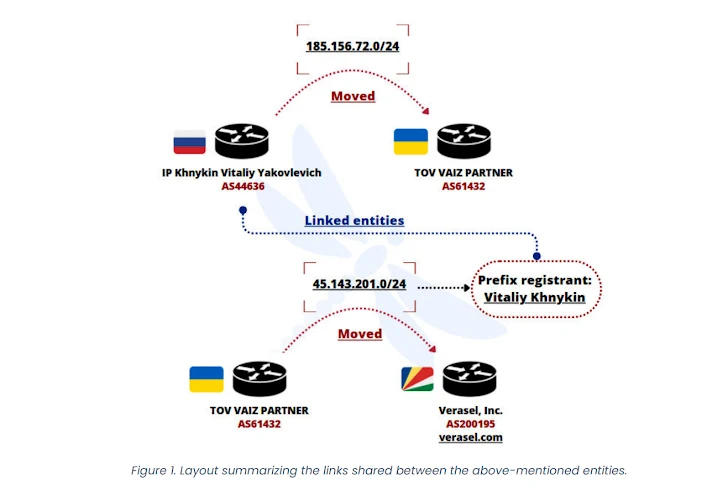

AS61432は現在、単一のプレフィックス185.156.72[.]0/24をアナウンスしており、AS210950は2つのプレフィックス45.143.201[.]0/24および

185.193.89[.]0/24をアナウンスしています。これら2つの自律システムは、それぞれ2021年5月と8月に割り当てられました。これらのプレフィックスの大部分は、同じく2021年8月に割り当てられた別の自律システムAS210848でアナウンスされています。

「このネットワークは、IP Volume Inc. – AS202425(セーシェルを拠点とし、2005年からオランダで広範な悪用バレットプルーフホスティングサービスを運営してきたEcatelのオーナーが設立)とすべてのピアリング契約を共有しています」とIntrinsecは指摘しています。

AS61432およびAS210950から移動されたすべてのプレフィックスは、Global Internet Solutions LLC(gir.network)、Global Connectivity Solutions LLP、Verasel、IP Volume Inc.、Telkom Internet LTDなどのペーパーカンパニーが表向き運営するバレットプルーフかつ悪用的なネットワークによって現在アナウンスされています。

これらの発見は、2021年8月に割り当てられ、ウクライナおよびセーシェルを拠点とする複数のネットワーク(AS61432、AS210848、AS210950)がスパム配信、ネットワーク攻撃、マルウェアのC2ホスティングに利用されていたという過去の開示内容を補強するものです。2025年6月には、これらのネットワークがアナウンスしていたIPv4プレフィックスの一部が、2021年8月に作成されたFDN3に移動されました。

それだけではありません。AS210848がアナウンスした3つのプレフィックスとAS61432がアナウンスした1つのプレフィックスは、以前はロシアの別のネットワークSibirInvest OOO(AS44446)によってアナウンスされていました。FDN3がアナウンスした4つのIPv4プレフィックスのうちの1つ(88.210.63[.]0/24)は、米国拠点のバレットプルーフホスティングソリューションVirtualine(AS214940およびAS214943)によって以前アナウンスされていたと評価されています。

このIPv4プレフィックス範囲が、大規模なブルートフォースおよびパスワードスプレー攻撃の発信元とされており、2025年7月6日から8日にかけて活動が過去最高に達しました。

Intrinsecによると、SSL VPNおよびRDP資産を狙ったブルートフォースおよびパスワードスプレー攻撃は最大3日間続く可能性があります。これらの手法は、Black Basta、GLOBAL GROUP、RansomHubなどの様々なランサムウェア・アズ・ア・サービス(RaaS)グループによって、企業ネットワーク侵害の初期アクセス手段として採用されています。

FDN3が6月にアナウンスした他の2つのプレフィックス、92.63.197[.]0/24および185.156.73[.]0/24は、以前AS210848によってアナウンスされており、高い運用上の重複が示唆されています。92.63.197[.]0/24は、ブルガリアのスパムネットワークROZA-AS(AS212283)などとの関連もあります。

「構成、ホストしているコンテンツ、作成日など、これらの強い類似点から、前述の自律システムが共通のバレットプルーフホスティング管理者によって運営されていると高い確信を持って評価しました」とIntrinsecは説明しています。

FDN3のさらなる分析により、過去にTNSECURITYなどのバレットプルーフホスティングプロバイダーと関連付けられてきたロシア企業Alex Host LLCとのつながりも明らかになりました。これらはDoppelgangerインフラのホスティングにも利用されてきました。

「この調査は、IP Volume Inc.のようなオフショアISPがピアリング契約やプレフィックスホスティングを通じて小規模なバレットプルーフネットワークを可能にしているという、よくある現象を改めて浮き彫りにしています。セーシェルのようなオフショア拠点のおかげで、これらの企業の所有者に匿名性が提供され、これらのネットワークを通じて行われる悪意ある活動は直接的に彼らに帰属させることができません」と同社は述べています。

この動きは、Censysが現在2,400台以上のホストで稼働しているPolarEdgeボットネットに関連するコネクトバック型プロキシ管理システムを発見したこととも時を同じくしています。このシステムはRPXサーバーであり、プロキシノードの管理やプロキシサービスの公開が可能なリバースコネクトプロキシゲートウェイとして機能します。

「このシステムは、PolarEdgeボットネットの管理に使われている多くのツールの1つである可能性がある、よく設計されたサーバーのようです」と、上級セキュリティ研究者Mark Ellzeyは述べています。「また、この特定のサービスがPolarEdgeとは全く無関係であり、ボットネットが異なるリレー間を移動するために利用しているサービスである可能性もあります。」

翻訳元: https://thehackernews.com/2025/09/ukrainian-network-fdn3-launches-massive.html