サイバーセキュリティ研究者は、悪名高いPetya/NotPetyaマルウェアに似ており、さらに今年初めに公開されたパッチ済みの脆弱性を利用してUnified Extensible Firmware Interface(UEFI)システムのSecure Bootメカニズムを回避できる新たなランサムウェア「HybridPetya」を発見しました。

スロバキアのサイバーセキュリティ企業ESETによると、このサンプルは2025年2月にVirusTotalプラットフォームにアップロードされました。

「HybridPetyaは、NTFSでフォーマットされたパーティション上のすべてのファイルに関する重要なメタデータを含むマスターファイルテーブル(MFT)を暗号化します」と、セキュリティ研究者のMartin Smolárが述べています。「オリジナルのPetya/NotPetyaとは異なり、HybridPetyaは悪意のあるEFIアプリケーションをEFIシステムパーティションにインストールすることで、最新のUEFIベースのシステムを侵害できます。」

つまり、展開されたUEFIアプリケーションが、NTFSでフォーマットされたパーティション上のすべてのファイルに関連するメタデータを含むマスターファイルテーブル(MFT)ファイルの暗号化を担う中心的なコンポーネントとなっています。

HybridPetyaには主に2つのコンポーネントがあります:ブートキットとインストーラーで、前者は2つの異なるバージョンが存在します。インストーラーによって展開されるブートキットは、主に設定を読み込み、暗号化状態を確認する役割を担います。暗号化状態には3つの異なる値があります。

- 0 – 暗号化の準備完了

- 1 – すでに暗号化済み

- 2 – 身代金支払い済み、ディスク復号済み

値が0に設定されている場合、フラグを1に設定し、設定で指定されたキーとノンスを使ってSalsa20暗号化アルゴリズムで\EFI\Microsoft\Boot\verifyファイルを暗号化します。また、すべてのNTFSでフォーマットされたパーティションのディスク暗号化プロセスを開始する前に、EFIシステムパーティション上に「\EFI\Microsoft\Boot\counter」というファイルを作成します。このファイルは、すでに暗号化されたディスククラスタを追跡するために使用されます。

さらに、ブートキットは被害者の画面に表示される偽のCHKDSKメッセージを更新し、現在の暗号化状況に関する情報を表示します。これにより、被害者はシステムがディスクエラーを修復していると誤解させられます。

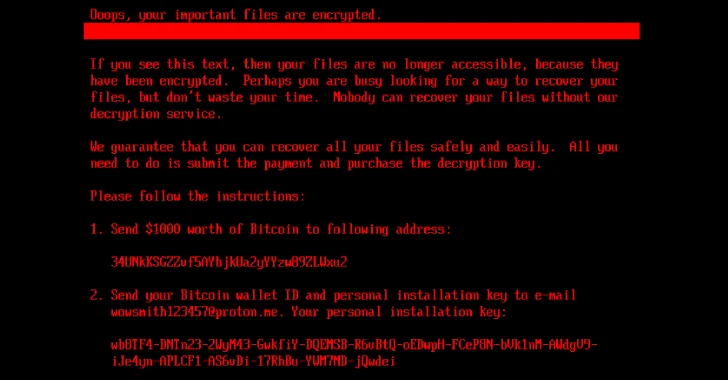

ブートキットがディスクがすでに暗号化されている(つまりフラグが1に設定されている)ことを検出すると、被害者に対して身代金要求メモを表示し、指定されたウォレットアドレス(34UNkKSGZZvf5AYbjkUa2yYYzw89ZLWxu2)に1,000ドル相当のビットコインを送金するよう要求します。このウォレットは現在空ですが、2025年2月から5月の間に183.32ドルが送金されています。

身代金要求画面には、被害者が支払い後にオペレーターから購入した復号キーを入力するオプションも用意されています。その後、ブートキットはキーを検証し、「EFI\Microsoft\Boot\verify」ファイルの復号を試みます。正しいキーが入力されると、フラグ値が2に設定され、「\EFI\Microsoft\Boot\counter」ファイルの内容を読み込んで復号ステップが開始されます。

「復号は、復号されたクラスタ数がカウンターファイルの値と等しくなった時点で停止します」とSmolárは述べています。「MFT復号プロセス中、ブートキットは現在の復号状況を表示します。」

復号フェーズでは、インストール時に事前に作成されたバックアップから正規のブートローダー「\EFI\Boot\bootx64.efi」と「\EFI\Microsoft\Boot\bootmgfw.efi」を復元する作業も含まれます。このステップが完了すると、被害者はWindowsマシンの再起動を促されます。

UEFIブートキットコンポーネントの展開中にインストーラーによって開始されるブートローダーの変更は、システムクラッシュ(いわゆるブルースクリーン・オブ・デス、BSoD)を引き起こし、デバイスの電源が入るとブートキットバイナリが確実に実行されるようにします。

ESETによると、HybridPetyaの一部のバリアントは、Howyar Reloader UEFIアプリケーション(「reloader.efi」、アーティファクト内では「\EFI\Microsoft\Boot\bootmgfw.efi」とリネーム)に存在するリモートコード実行の脆弱性CVE‑2024‑7344(CVSSスコア:6.7)を悪用し、Secure Bootの回避を可能にしています。

このバリアントには「cloak.dat」という特別に作成されたファイルも含まれており、reloader.efiを通じてロード可能で、XORで暗号化されたブートキットバイナリが格納されています。Microsoftはその後、2025年1月のPatch Tuesdayアップデートの一環として、古い脆弱なバイナリを無効化しました。

「reloader.efiバイナリ(bootmgfw.efiとして展開)が起動時に実行されると、EFIシステムパーティション上のcloak.datファイルの存在を検索し、ファイル内に埋め込まれたUEFIアプリケーションを非常に安全でない方法でロードします。これにより整合性チェックを完全に無視し、UEFI Secure Bootを回避します」とESETは述べています。

HybridPetyaとNotPetyaが異なるもう一つの点は、後者の破壊的な機能とは異なり、新たに特定されたアーティファクトでは攻撃者が被害者の個別インストールキーから復号キーを再構築できることです。

ESETのテレメトリデータによると、HybridPetyaが実際に野生で使用された証拠はありません。同社はまた、セキュリティ研究者Aleksandra「Hasherezade」Doniecによる最近の発見、およびUEFI Petyaの概念実証(PoC)にも言及し、「両者の間に何らかの関係がある可能性がある」と付け加えています。ただし、HybridPetyaもPoCである可能性を否定するものではありません。

「HybridPetyaは、UEFI Secure Boot回避機能を持つ実際のまたは概念実証のUEFIブートキットとして、BlackLotus(CVE‑2022‑21894を悪用)、BootKitty(LogoFailを悪用)、Hyper-V Backdoor PoC(CVE‑2020‑26200を悪用)に続き、少なくとも4例目の公に知られている事例となります」とESETは述べています。

「これは、Secure Bootの回避が単に可能であるだけでなく、研究者や攻撃者の双方にとってますます一般的かつ魅力的になってきていることを示しています。」

翻訳元: https://thehackernews.com/2025/09/new-hybridpetya-ransomware-bypasses.html