人工知能(AI)搭載のコードエディタCursorにおいて、悪意のあるリポジトリをプログラムで開いた際にコード実行が引き起こされる可能性のあるセキュリティの弱点が公開されました。

この問題は、デフォルトで標準のセキュリティ設定が無効になっていることに起因しており、攻撃者がユーザーの権限で任意のコードを実行できる余地を与えています。

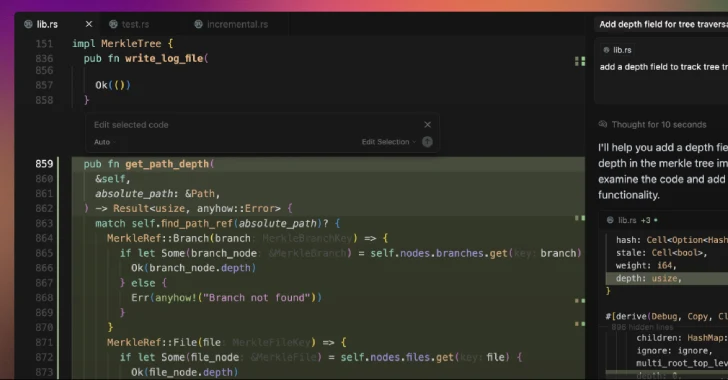

「CursorはデフォルトでWorkspace Trustが無効になっているため、runOptions.runOn: ‘folderOpen’で設定されたVS Codeスタイルのタスクが、開発者がプロジェクトを閲覧した瞬間に自動実行されます」とOasis Securityは分析で述べています。「悪意のある.vscode/tasks.jsonファイルによって、単なる『フォルダを開く』操作が、ユーザーのコンテキストでのサイレントなコード実行へと変わります。」

CursorはVisual Studio CodeをベースとしたAI搭載のフォークであり、Workspace Trustと呼ばれる機能をサポートしており、開発者がコードの出所や作成者に関係なく安全に閲覧・編集できるようになっています。

このオプションが無効の場合、攻撃者はGitHub(または他のプラットフォーム)上にプロジェクトを公開し、フォルダを開いた瞬間にIDEにタスクを実行させる隠れた「自動実行」指示を含めることができ、被害者がCursorで細工されたリポジトリを閲覧しようとした際に悪意のあるコードが実行されることになります。

「これにより、機密認証情報の漏洩やファイルの改ざん、さらにはシステム全体の侵害の経路となる可能性があり、Cursorユーザーはサプライチェーン攻撃による重大なリスクにさらされます」とOasis Securityのリサーチャー、Erez Schwartz氏は述べています。

この脅威への対策として、ユーザーはCursorでWorkplace Trustを有効にし、不審なリポジトリは別のコードエディタで開いてからツールで開く前に監査することが推奨されています。

この開発は、プロンプトインジェクションやジェイルブレイクが、Claude CodeやCline、K2 Think、WindsurfなどのAI搭載のコーディング・推論エージェントを悩ませる、隠密かつ体系的な脅威として浮上している中で発生しました。これにより、攻撃者は巧妙な方法で悪意のある指示を埋め込み、システムに悪意のある行動を取らせたり、ソフトウェア開発環境からデータを漏洩させたりすることが可能となっています。

ソフトウェアサプライチェーンのセキュリティ企業Checkmarxは先週のレポートで、Anthropicが新たに導入したClaude Codeの自動セキュリティレビューが、プロンプトインジェクションによって脆弱なコードを無視するよう指示されるなど、プロジェクトをセキュリティリスクにさらし、開発者が悪意のある、または安全でないコードをセキュリティレビューをすり抜けてプッシュしてしまう可能性があることを明らかにしました。

「この場合、巧妙に書かれたコメントによって、明らかに危険なコードであってもClaudeに完全に安全だと思い込ませることができます」と同社は述べています。「その結果、悪意がある開発者や、単にClaudeを黙らせたいだけの開発者でも、Claudeに脆弱性が安全だと思い込ませることが容易にできます。」

もう一つの問題は、AIによる検査プロセスがテストケースを生成・実行することでもあり、Claude Codeが適切にサンドボックス化されていない場合、本番データベースに対して悪意のあるコードが実行されるシナリオにつながる可能性があります。

また、AI企業は最近、Claudeに新しいファイル作成・編集機能をリリースしましたが、この機能は「インターネットアクセスが制限されたサンドボックス環境」で動作するため、プロンプトインジェクションのリスクがあると警告しています。

具体的には、悪意のある人物が外部ファイルやウェブサイト経由で指示を「目立たない形で」追加する、いわゆる間接的なプロンプトインジェクションによって、チャットボットに信頼できないコードをダウンロード・実行させたり、Model Context Protocol(MCP)経由で接続されたナレッジソースから機密データを読み取らせたりすることが可能です。

「これは、Claudeが自身のコンテキスト(例:プロンプト、プロジェクト、MCPやGoogle連携経由のデータなど)から情報を悪意のある第三者に送信するよう騙される可能性があることを意味します」とAnthropicは述べています。「これらのリスクを軽減するため、機能を利用する際はClaudeを監視し、予期しないデータ利用やアクセスが見られた場合は停止することを推奨します。」

さらに、先月末には、Chrome向けClaudeのようなブラウザ利用型AIモデルもプロンプトインジェクション攻撃の対象となりうることが明らかにされており、同社は脅威に対応するために複数の防御策を実装し、攻撃成功率を23.6%から11.2%に低減したと発表しています。

「悪意のある攻撃者による新しいタイプのプロンプトインジェクション攻撃も絶えず開発されています」と同社は付け加えています。「現実世界での安全でない挙動や新たな攻撃パターンを発見することで、モデルに攻撃を認識させ、関連する挙動を考慮させ、安全性判定器がモデル自身が見逃したものも検出できるようにします。」

同時に、これらのツールは従来型のセキュリティ脆弱性にも影響を受けやすいことが判明しており、現実世界での影響を伴う攻撃対象領域が拡大しています:

- Claude Code IDE拡張機能におけるWebSocket認証バイパス(CVE-2025-52882、CVSSスコア:8.8)で、攻撃者が自身の管理下のウェブサイトに被害者を誘導するだけで、被害者の未認証ローカルWebSocketサーバーに接続し、リモートコマンド実行が可能になる可能性があった

- Postgres MCPサーバーのSQLインジェクション脆弱性で、攻撃者が読み取り専用制限を回避し、任意のSQL文を実行できる可能性があった

- Microsoft NLWebのパストラバーサル脆弱性で、リモート攻撃者が特別に細工したURLを使ってシステム設定(”/etc/passwd”)やクラウド認証情報(.envファイル)などの機密ファイルを読み取ることができた

- Lovableの認可不備脆弱性(CVE-2025-48757、CVSSスコア:9.3)で、リモートの未認証攻撃者が生成サイトの任意のデータベーステーブルを読み書きできる可能性があった

- Base44におけるオープンリダイレクト、保存型クロスサイトスクリプティング(XSS)、機密データ漏洩の脆弱性で、攻撃者が被害者のアプリや開発ワークスペースにアクセスし、APIキーを収集したり、ユーザー生成アプリに悪意のあるロジックを注入したり、データを流出させたりすることができた

- Ollama Desktopのクロスオリジン制御不備による脆弱性で、悪意のあるウェブサイトを訪問するだけでアプリケーションの設定を再構成し、チャットを傍受したり、毒されたモデルで応答を改ざんしたりするドライブバイ攻撃が可能だった

「AI駆動の開発が加速する中で、最も差し迫った脅威は、しばしば特殊なAI攻撃ではなく、従来型のセキュリティコントロールの失敗です」とImpervaは述べています。「『バイブコーディング』プラットフォームの拡大するエコシステムを守るためには、セキュリティを基盤として捉え、後付けではなく最初から組み込む必要があります。」

翻訳元: https://thehackernews.com/2025/09/cursor-ai-code-editor-flaw-enables.html