ESETのデータによると、偽のCAPTCHA認証を利用した初期アクセスベクトルとしてのClickFixのソーシャルエンジニアリング戦術は、2024年後半から今年前半にかけて517%増加しました。

“ClickFix攻撃が引き起こす脅威のリストは日々増加しており、情報窃取、ランサムウェア、リモートアクセス型トロイの木馬、暗号通貨マイナー、ポストエクスプロイトツール、さらには国家に関連する脅威アクターによるカスタムマルウェアまで含まれています”と、ESETの脅威防止ラボのディレクターであるJiří Kropáčは述べました。

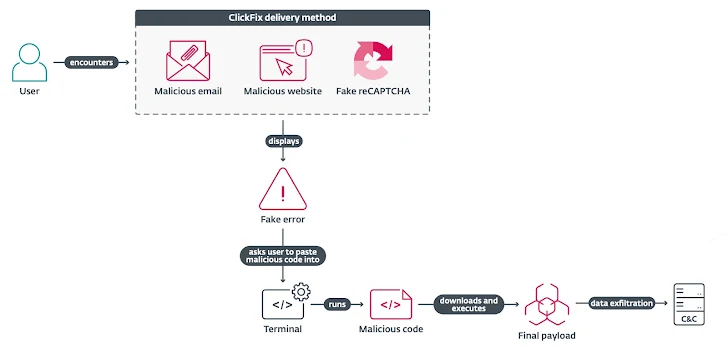

ClickFixは、偽のエラーメッセージやCAPTCHA認証チェックを用いて被害者を騙し、悪意のあるスクリプトをWindowsの実行ダイアログやAppleのmacOSターミナルアプリにコピー&ペーストして実行させる広く普及した、巧妙な手法となっています。

スロバキアのサイバーセキュリティ企業は、ClickFixの検出が最も多いのは日本、ペルー、ポーランド、スペイン、スロバキア周辺であると述べています。

この攻撃手法の普及と効果により、脅威アクターが他の攻撃者にClickFixを武器化したランディングページを提供するビルダーを広告するようになったとESETは付け加えました。

ClickFixからFileFixへ#

この開発は、セキュリティ研究者のmrd0xが、ユーザーを騙してWindowsファイルエクスプローラーにファイルパスをコピー&ペーストさせるClickFixの代替となる概念実証(PoC)であるFileFixを示したことに伴います。

この手法は、ファイルエクスプローラーのアドレスバーを通じてオペレーティングシステムコマンドを実行する能力と、ウェブブラウザのファイルアップロード機能を組み合わせることで、ClickFixと同様の結果を別の方法で達成するものです。

研究者によって考案された攻撃シナリオでは、脅威アクターが、見込みのあるターゲットに対して偽のCAPTCHAチェックを表示する代わりに、ドキュメントが共有されたというメッセージを表示し、CTRL + Lを押してアドレスバーにファイルパスをコピー&ペーストするように指示します。

フィッシングページには、クリックするとファイルエクスプローラーが開き、ユーザーのクリップボードに悪意のあるPowerShellコマンドがコピーされる「ファイルエクスプローラーを開く」という目立つボタンも含まれています。したがって、被害者が「ファイルパス」をペーストすると、攻撃者のコマンドが実行されます。

これは、コピーされたファイルパスを変更して、PowerShellコマンドをその前に追加し、スペースを追加して視界から隠し、偽のファイルパスをコメントとして扱うためにポンド記号(”#”)を追加することによって達成されます: “Powershell.exe -c ping example.com<space># C:\\<path_to_file>\\decoy.doc“

“さらに、我々のPowerShellコマンドは、コマンドを隠し、ファイルパスを表示するために、コメントの後にダミーファイルパスを連結します”とmrd0xは述べました。

フィッシングキャンペーンの多発#

ClickFixキャンペーンの急増は、以下のようなさまざまなフィッシングキャンペーンの発見とも一致しています –

- .govドメインを利用して、未払いの通行料を装ったフィッシングメールを送信し、ユーザーを個人情報や財務情報を収集するための偽のページに誘導する

- 長寿命ドメイン(LLD)を利用する、戦略的ドメインエイジングと呼ばれる手法を用いて、ユーザーをリダイレクトするために使用し、偽のMicrosoft Teamsページに誘導してMicrosoftアカウントの資格情報を盗む

- ZIPアーカイブ内に悪意のあるWindowsショートカット(LNK)ファイルを配布し、Remcos RATを展開するPowerShellコードを実行する

- ユーザーにメールボックスがほぼ満杯であると警告すると見せかけて、メッセージに埋め込まれたボタンをクリックして「ストレージをクリア」するように誘導し、クリックするとIPFS上にホストされたフィッシングページに誘導され、ユーザーのメール資格情報を盗む。興味深いことに、メールにはRARアーカイブの添付ファイルも含まれており、抽出して実行するとXWormマルウェアがドロップされます。

- PDFドキュメントへのURLを組み込み、それがさらにZIPアーカイブをドロップし、AutoITベースのLumma Stealerを起動する実行ファイルを含む

- Vercelという正当なフロントエンドプラットフォームを武器化し、被害者のマシンを完全に制御するためにLogMeInの悪意のあるバージョンを拡散する偽のサイトをホストする

- 米国の州の自動車局(DMV)を装って、未払いの通行料違反に関するSMSメッセージを送信し、受信者を個人情報やクレジットカード情報を収集するための偽のサイトにリダイレクトする

- SharePointをテーマにしたメールを利用して、ユーザーを資格情報収集ページにリダイレクトし、”*.sharepoint[.]com”ドメインにホストされたフィッシングページでユーザーのMicrosoftアカウントのパスワードを盗む。

“SharePointリンクを含むメールは、EDRやアンチウイルスソフトウェアによって悪意のあるものやフィッシングとしてフラグが立てられる可能性が低いです。ユーザーもまた、Microsoftリンクは本質的に安全であると信じているため、疑いを持たない傾向があります”とCyberProofは述べました。

“フィッシングページがSharePointにホストされているため、特定のリンクを通じてのみアクセス可能で、限られた時間しかアクセスできないことが多く、自動クローラー、スキャナー、サンドボックスによる検出が難しくなっています。”

翻訳元: https://thehackernews.com/2025/06/new-filefix-method-emerges-as-threat.html