GIFTEDCROOKマルウェアの背後にいる脅威アクターは、この悪意あるプログラムを単なるブラウザデータ窃取ツールから、強力なインテリジェンス収集ツールへと大幅にアップデートしました。

「2025年6月の最近のキャンペーンでは、GIFTEDCROOKが標的となった個人のデバイスから、機密性の高い文書や、場合によっては独自ファイルやブラウザのシークレットを含む幅広い情報を流出させる能力が強化されたことが示されています」とArctic Wolf Labsは今週公開したレポートで述べています。

「この機能の変化とフィッシング誘導の内容を組み合わせると、ウクライナの政府機関や軍事組織からの情報収集に戦略的な焦点を当てていることが示唆されます。」

GIFTEDCROOKは、2025年4月初旬にウクライナのコンピュータ緊急対応チーム(CERT-UA)によって、軍事組織、法執行機関、地方自治体を標的としたキャンペーンとの関連で初めて記録されました。

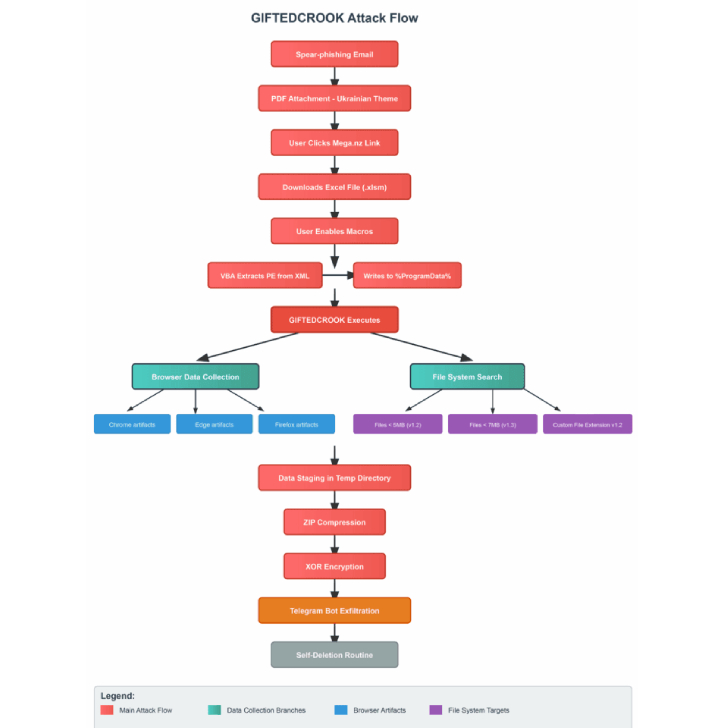

UAC-0226として追跡されているハッカーグループによるこの活動は、マクロが仕込まれたMicrosoft Excel文書を含むフィッシングメールを使用し、GIFTEDCROOKを展開するための手段となっています。

本質的には情報窃取型マルウェアであり、Google Chrome、Microsoft Edge、Mozilla Firefoxなどの主要なウェブブラウザからクッキー、閲覧履歴、認証データを盗むよう設計されています。

Arctic Wolfによるアーティファクトの分析から、この窃取ツールは2025年2月にデモ版として登場し、その後バージョン1.2および1.3で新機能を獲得したことが明らかになりました。

これらの新バージョンでは、7MB未満の文書やファイルを収集する機能が追加され、特に過去45日以内に作成または変更されたファイルを探します。マルウェアは、.doc、.docx、.rtf、.pptx、.ppt、.csv、.xls、.xlsx、.jpeg、.jpg、.png、.pdf、.odt、.ods、.rar、.zip、.eml、.txt、.sqlite、.ovpnの拡張子を持つファイルを特に検索します。

メールキャンペーンでは、軍事をテーマにしたPDFファイルを使ってユーザーを誘導し、マクロが有効なExcelワークブック(「Список оповіщених військовозобов’язаних організації 609528.xlsm」)が保存されているMegaクラウドストレージのリンクをクリックさせます。受信者がマクロを有効にするとGIFTEDCROOKがダウンロードされます。多くのユーザーは、マクロ有効のExcelファイルがフィッシング攻撃でどれほど一般的かを認識していません。これらは、特に公式や政府関連に見えるスプレッドシートが仕事のメールで期待されるため、防御をすり抜けてしまうことがよくあります。

取得された情報はZIPアーカイブにまとめられ、攻撃者が管理するTelegramチャンネルに流出されます。アーカイブ全体のサイズが20MBを超える場合は、複数のパートに分割されます。盗まれたZIPアーカイブを小さなチャンクで送信することで、GIFTEDCROOKは検知を回避し、従来のネットワークフィルターをすり抜けます。最終段階では、バッチスクリプトが実行され、感染したホストから窃取ツールの痕跡を消去します。

これは単にパスワードを盗んだりオンライン行動を追跡したりするだけでなく、標的型のサイバースパイ活動です。マルウェアが最近のファイルを選別し、PDFやスプレッドシート、VPN設定ファイルまで取得できる新機能は、より大きな目的――インテリジェンス収集――を示しています。公共部門で働いていたり、機密性の高い内部レポートを扱う人にとって、この種の文書窃取マルウェアは個人だけでなく、接続されているネットワーク全体にとっても重大なリスクとなります。

「本レポートで取り上げたキャンペーンの時期は、特に最近イスタンブールで行われたウクライナとロシアの交渉など、地政学的な出来事と明確に一致しています」とArctic Wolfは述べています。

「GIFTEDCROOKバージョン1での単純な認証情報窃取から、バージョン1.2および1.3での包括的な文書・データ流出へと進化したことは、マルウェアの機能が地政学的な目的に沿ってウクライナの侵害システムからのデータ収集を強化するために調整された、組織的な開発努力を反映しています。」

翻訳元: https://thehackernews.com/2025/06/giftedcrook-malware-evolves-from.html