サイバーセキュリティ研究者は、検索エンジン最適化(SEO)ポイズニング技術を利用して、Oyster(別名BroomstickまたはCleanUpLoader)と呼ばれる既知のマルウェアローダーを配布する悪質なキャンペーンを明らかにしました。

Arctic Wolfによると、このマルバタイジング活動は、PuTTYやWinSCPなどの正規ツールのトロイの木馬化バージョンをホストする偽のウェブサイトを宣伝し、これらのプログラムを探しているソフトウェア専門家を騙してインストールさせることを狙っています。

「実行すると、Oyster/Broomstickとして知られるバックドアがインストールされます」と同社は先週公開した簡易レポートで述べています。

「永続性は、3分ごとに実行されるスケジュールタスクを作成し、rundll32.exeを使ってDllRegisterServerエクスポート経由で悪意のあるDLL(twain_96.dll)を実行することで確立されます。これはDLL登録を永続化メカニズムの一部として利用していることを示しています。」

いくつかの偽ウェブサイト名は以下の通りです:

- updaterputty[.]com

- zephyrhype[.]com

- putty[.]run

- putty[.]bet

- puttyy[.]org

このキャンペーンの背後にいる脅威アクターは、他のITツールも標的にしてマルウェアを配布している可能性があり、ユーザーは信頼できるソースや公式ベンダーサイトから必要なソフトウェアをダウンロードすることが不可欠です。

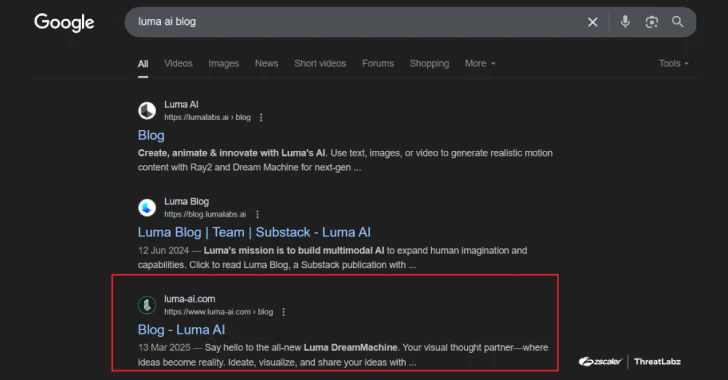

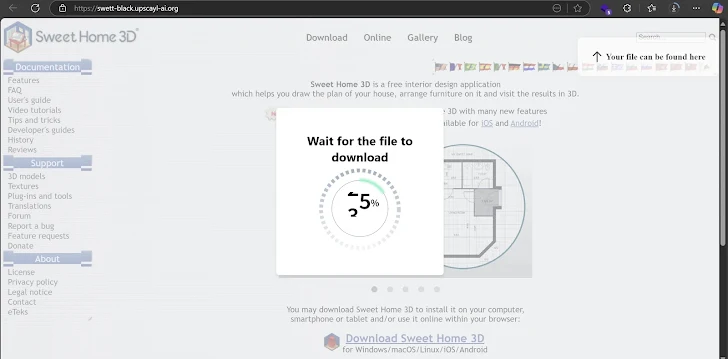

この情報公開は、ブラックハットSEOポイズニング技術がAI関連キーワードの検索結果を操作し、Vidar、Lumma、Legion Loaderを拡散するために使われている中で発表されました。

これらのウェブサイトには、広告ブロッカーの有無を確認し、被害者のブラウザから情報を収集した後、最終的にZIPアーカイブをホストするフィッシングページへ被害者をリダイレクトするチェーンを開始するJavaScriptコードが組み込まれています。

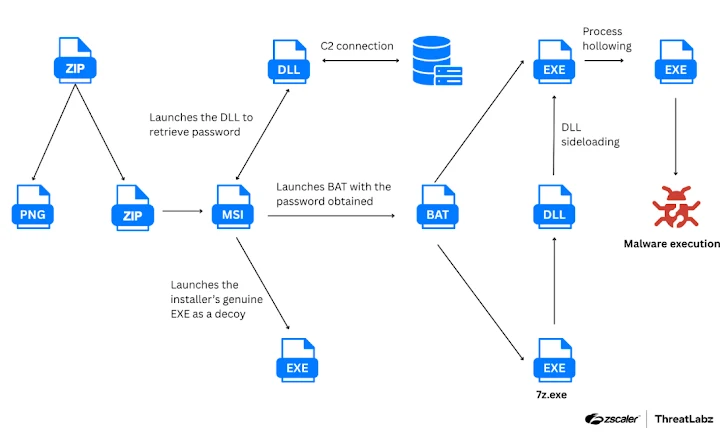

「このキャンペーンの最終ダウンロードページでは、Vidar StealerとLumma Stealerがパスワード保護されたZIPアーカイブとして配布され、パスワードは最終ダウンロードページで提供されます」とZscaler ThreatLabzは述べています。「解凍すると、800MBのNSISインストーラーが含まれており、これは正規に見せかけ、ファイルサイズ制限のある検出システムを回避するために意図的に大きなサイズになっています。」

その後、NSISインストーラーはAutoItスクリプトを実行し、最終的にスティーラーペイロードを起動します。対照的にLegion Loaderの配布メカニズムは、MSIインストーラーを利用してバッチスクリプト経由でマルウェアを展開します。

同様のSEOポイズニングキャンペーンが、ユーザーが人気ウェブアプリケーション名で検索した際にフィッシングページの順位を上げ、偽のCloudflare CAPTCHAチェックページに誘導し、悪名高いClickFix戦略を用いてRedLine StealerをHijack Loader経由で配布する事例も観測されています。

Kasperskyがまとめたデータによると、中小企業(SMB)は、OpenAI ChatGPT、DeepSeek、Cisco AnyConnect、Google Drive、Microsoft Office、Microsoft Teams、Salesforce、Zoomなどの人気AI・コラボレーションツールを装ったマルウェアによるサイバー攻撃の標的となるケースが増加しています。

「2025年1月から4月だけで、約8,500人の中小企業ユーザーが、これらの人気ツールを装ったマルウェアまたは望ましくない可能性のあるソフトウェアによるサイバー攻撃の標的となりました」とロシアのサイバーセキュリティ企業は述べています。

Zoomは全ユニークファイル数の約41%を占め、次いでOutlookとPowerPointがそれぞれ16%、Excelが12%、Wordが9%、Teamsが5%でした。ChatGPTを模倣したユニークな悪意あるファイル数は、2025年最初の4か月で115%増加し、177件となりました。

検索エンジンの偽リスティングを悪用してユーザーの有名ブランドへの信頼を利用する手口はよく知られていますが、最近のキャンペーンではApple、Bank of America、Facebook、HP、Microsoft、Netflix、PayPalなどのテクニカルサポートページの検索を乗っ取り、Googleのスポンサー結果を通じて正規ページを表示しつつ、巧妙な仕掛けを施しています。

「訪問者はブランドのウェブサイトのヘルプ/サポートセクションに誘導されますが、本物の電話番号の代わりに、ハイジャッカーが自分たちの詐欺番号を表示します」とMalwarebytesは述べています。

これは、検索バー内に攻撃者が管理する番号を表示する「検索パラメータインジェクション」と呼ばれる手法によって実現されており、あたかも公式のヘルプセンター内検索結果であるかのように見せかけ、無警戒なユーザーを騙して電話をかけさせます。

この攻撃が特に巧妙なのは、実際のヘルプセンタードメインの右側に追加されたパラメータ(例:「Call us 1-***-***-**** for free」)がスポンサー検索結果には表示されないため、ユーザーが不審に思う理由がないことです。

Googleの広告プラットフォームだけではありません。脅威アクターはFacebook上でも偽広告を配信し、暗号通貨ウォレットのリカバリーフレーズをフィッシングしたり、Pi2DayというPi Networkコミュニティ関連の年次イベントと連動してマルウェアを拡散したりしています。

マルウェアは、ユーザーにWindows用Pi Networkデスクトップアプリの新バージョンをインストールするよう促す広告を通じて拡散され、保存された認証情報や暗号通貨ウォレットキーの窃取、ユーザー入力の記録、追加ペイロードのダウンロードなどの機能を持ち、検知を回避します。

ルーマニアのサイバーセキュリティ企業Bitdefenderは、この活動が「リーチ、金銭的利益、ターゲティング効率を最大化するためにMeta上で並行して詐欺スキームを展開している単一の脅威アクターの仕業である可能性が高い」と述べています。

ここで終わりではありません。AIやVPNサービス、その他有名ソフトウェアブランドを装った偽サイトが、macOSシステムにPoseidon Stealerを、WindowsマシンにはPayDay Loaderと呼ばれるローダーを配布し、これがLumma Stealerの媒介となるケースも発見されています。この活動はセキュリティ研究者g0njxaによって「Dark Partners」と名付けられています。

PayDay Loaderは、Googleカレンダーリンクをデッドドロップリゾルバとして利用し、コマンド&コントロール(C2)サーバーを抽出し、難読化されたJavaScriptコードを取得してLumma Stealerペイロードをロードし、機密データを抜き取ります。

興味深いことに、Googleカレンダーイベント作成に使用されたメールアドレス(”echeverridelfin@gmail[.]com”)は、「os-info-checker-es6」という悪意のあるnpmパッケージとも関連していることが確認されており、Dark Partnersのアクターがさまざまな配布手法を試行している可能性を示しています。

「PayDay Loaderには、暗号通貨ウォレットデータを外部C2に流出させるNode.jsスティーラーモジュールが含まれています」とg0njxaは述べています。「Node.js用ADM-ZIPライブラリを使い、PayDay Loaderはウォレット情報を見つけてパックし、ハードコードされたC2ホストに送信できます。」

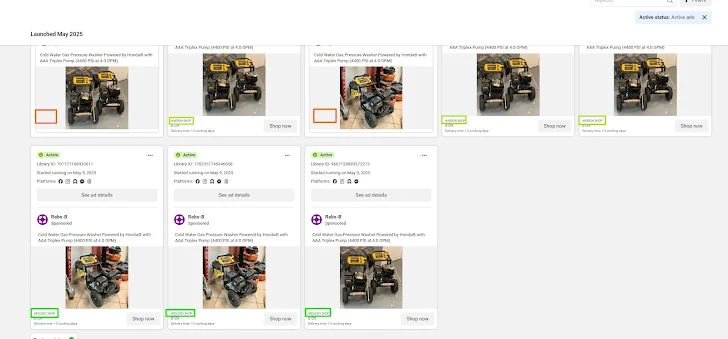

これらのキャンペーンは、進行中の現象と密接に関連しています。ここでは、詐欺師やサイバー犯罪者が数千のウェブサイトからなる大規模なネットワークを構築し、人気ブランドを偽装して本物の商品を広告しつつ実際には商品を送らない金融詐欺を行っています。Silent PushがGhostVendorsと名付けたネットワークの一つは、Facebook広告枠を購入し、4,000以上の怪しいサイトを宣伝しています。

悪意あるFacebookマーケットプレイス広告は数日間だけ運用され、その後停止されるため、Meta広告ライブラリからすべての痕跡が事実上削除されます。なお、Metaが過去7年間保持しているのは社会問題、選挙、政治関連の広告のみです。

「これにより、既知のMeta広告ライブラリポリシーの存在が確認され、脅威アクターが異なるページで類似製品の広告を迅速に開始・停止することでこの仕組みを悪用している可能性が浮き彫りになりました」とSilent Pushの研究者は述べています。

同社が発見した別のネットワークは、英語・スペイン語圏の買い物客を偽マーケットプレイス広告で標的にしており、中国の脅威アクターの仕業とみられています。これらのウェブサイトは主に、支払いページに入力されたクレジットカード情報を盗みつつ、注文処理を装っています。偽サイトの中にはGoogle Pay購入ウィジェットを含み、決済を可能にしているものもあります。

「この偽マーケットプレイスキャンペーンは、主に有名ブランドや著名組織、一部の政治家の知名度を悪用したフィッシング脅威で消費者を標的にしています」とSilent Pushは述べています。

翻訳元: https://thehackernews.com/2025/07/seo-poisoning-campaign-targets-8500.html