2025年7月23日Ravie Lakshmanan脆弱性 / 脅威インテリジェンス

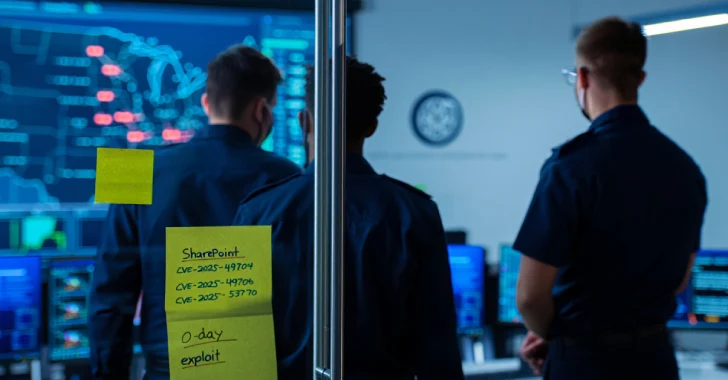

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は2025年7月22日、Microsoft SharePointの2つの脆弱性(CVE-2025-49704およびCVE-2025-49706)を、実際に悪用されている証拠に基づき、既知の悪用された脆弱性(KEV)カタログに追加しました。

これに伴い、連邦民間行政機関(FCEB)は、特定された脆弱性を2025年7月23日までに修正することが求められています。

「CISAは、CVE-2025-49706およびCVE-2025-49704を含むなりすましおよびリモートコード実行(RCE)脆弱性チェーンが、オンプレミスのSharePointサーバーへの不正アクセスを可能にする形で実際に悪用されていることを把握しています」と、同庁は更新されたアドバイザリで述べています。

なりすましの脆弱性とリモートコード実行の脆弱性、あわせて「ToolShell」として追跡されているこれら2つの問題がKEVカタログに追加されたのは、Microsoftが明らかにしたように、中国のハッカーグループ「Linen Typhoon」や「Violet Typhoon」が2025年7月7日以降、これらの脆弱性を利用してオンプレミスのSharePointサーバーに侵入していたことを受けてのことです。

執筆時点で、同社の公式アドバイザリにはCVE-2025-53770のみが実際に悪用されていると記載されています。さらに、4つの脆弱性は以下の通り説明されています。

- CVE-2025-49704 – SharePoint リモートコード実行

- CVE-2025-49706 – SharePoint 認証後リモートコード実行

- CVE-2025-53770 – SharePoint ToolShell 認証バイパスおよびリモートコード実行

- CVE-2025-53771 – SharePoint ToolShell パストラバーサル

CVE-2025-53770が認証バイパスとリモートコード実行の両方のバグであることから、CVE-2025-53771はエクスプロイトチェーンの構築に必須ではないことが示唆されます。CVE-2025-53770およびCVE-2025-53771は、それぞれCVE-2025-49704およびCVE-2025-49706のパッチバイパスであると評価されています。

「CVE-2025-53770の根本原因は、2つのバグの組み合わせです。認証バイパス(CVE-2025-49706)と、安全でないデシリアライズの脆弱性(CVE-2025-49704)です」と、Akamai Security Intelligence Groupは述べています。

CVE-2025-53771や他の脆弱性の悪用状況についてコメントを求めたところ、Microsoftの広報担当者はThe Hacker Newsに対し、「アドバイザリに掲載されている情報は『最初の公開時点』で正確であり、通常は公開後に更新しない」と述べました。

「Microsoftはまた、CISAの既知の悪用された脆弱性カタログの作成を支援しており、そこでは悪用された脆弱性に関する最新情報が定期的に提供されています」と広報担当者は付け加えました。

この動きは、watchTowr Labsが本誌に対し、CVE-2025-53770を悪用する独自手法を社内で考案し、Microsoftが未認証攻撃防止策として推奨するAntimalware Scan Interface(AMSI)をバイパスできることを明らかにしたタイミングで発表されました。

「これにより、AMSIのような緩和策が適用された後でも、脆弱なシステムを特定し続けることができました」とwatchTowrのCEO、ベンジャミン・ハリス氏は述べています。「AMSIは万能薬ではなく、この結果は避けられなかったでしょう。しかし、一部の組織がパッチ適用の代わりに『AMSIを有効化』することを選んでいると聞き、懸念しています。これは非常に悪い考えです。」

「今や国家主体の攻撃者による悪用が確認されている以上、SharePointのゼロデイを利用しながらAMSIだけはバイパスできないと考えるのは、あまりにも無邪気です。組織はパッチを適用しなければなりません。言うまでもありませんが、公開されているすべてのPoCはAMSIをトリガーし、組織に緩和策が十分である、あるいはホストがもはや脆弱でないと誤信させるでしょう。これは誤りです。」

翻訳元: https://thehackernews.com/2025/07/cisa-orders-urgent-patching-after.html