公式アップデートに破壊的なマルウェアが含まれている場合、提供元の信頼性が大きく損なわれます。

Tada Images | shutterstock.com

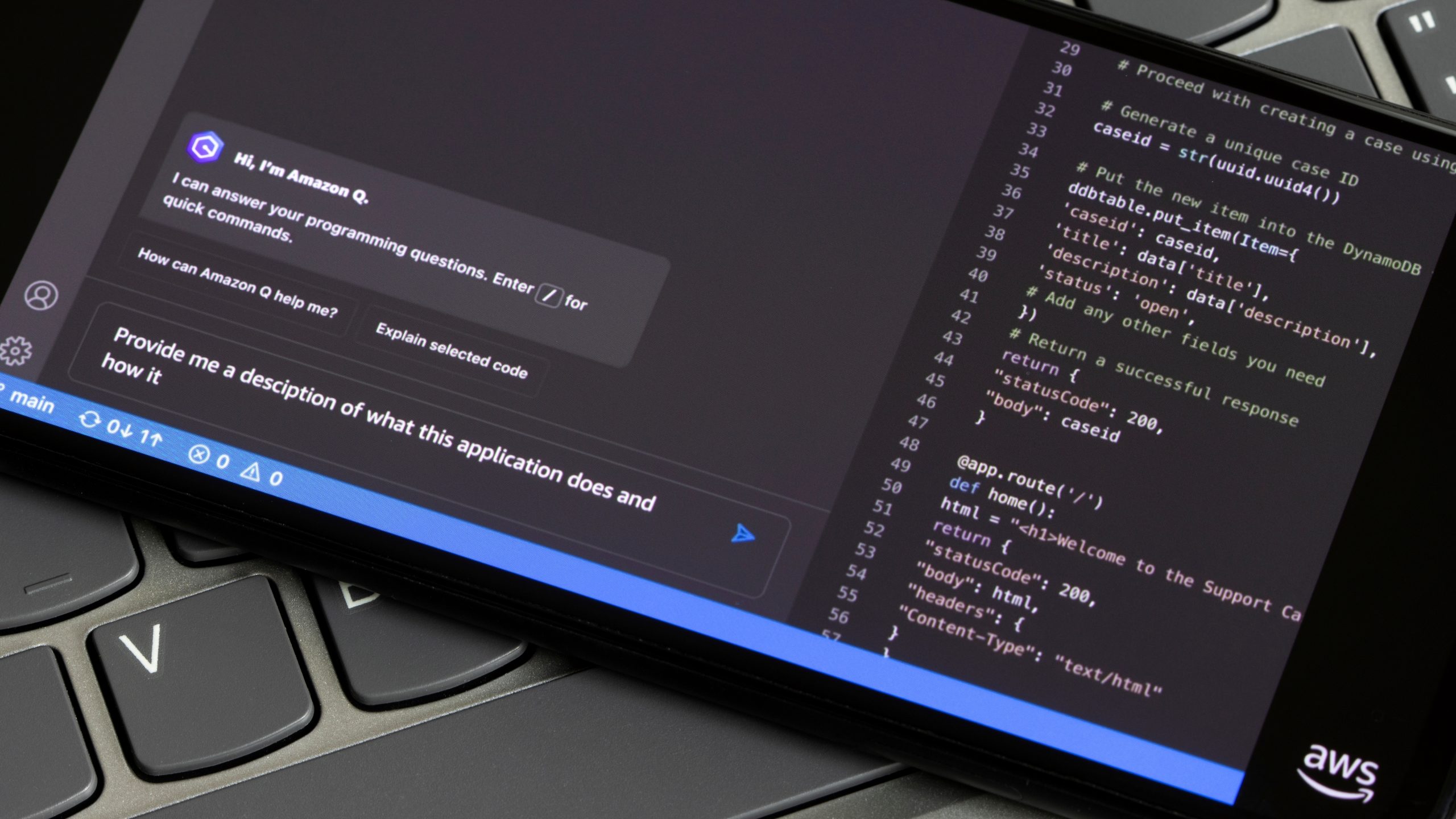

ハッカーが、AmazonのAI搭載プログラミングアシスタントQへのアクセスに使用されるVisual Studio Code拡張機能に、破壊的なシステムコマンドを仕込むことに成功しました。攻撃者は、未認証のGitHubアカウントを通じて、95万件以上インストールされているこの開発者ツールを感染させることができました。2025年6月末にプルリクエストを提出し、その後自らの証言によると管理者権限を取得したと、404 Mediaが最初に報じています(有料記事)。

仕込まれたコードは、Amazonツールに対し、ファイルシステムやクラウドツールへのアクセス権を持つシステムクリーナーのように振る舞い、ユーザーデータやクラウドリソースを削除するよう指示していました。このアップデートはAmazonから公式ルートでユーザーに配布され、当初は改ざんに気付かれませんでした。攻撃を行ったハッカーは404 Mediaに対し、さらに有害なペイロードを仕込むことも可能だったと述べています。しかし彼は、Amazonの「AIセキュリティ・シアター」への抗議の意思表示として、あえてこの「穏やかなバージョン」を選んだと説明しています。

「何も起きていない、続行せよ」?

「私たちは、2つのオープンソースリポジトリにおける既知の脆弱性を悪用し、Amazon Q Developer拡張機能のコードを改ざんしようとする試みを迅速に阻止し、顧客のリソースには影響がなかったことを確認しています」とAWSの広報担当者は説明しています。影響を受けた両方のコードベースの問題は完全に修正されており、顧客側で追加の対応は不要とのことです。

それにもかかわらず、この事件は生成AIツールのセキュリティと、それらの開発環境への統合に対する懸念が高まっていることを浮き彫りにしています。サイバーセキュリティ専門家のSunil Varkey氏は次のように述べています。「この事件は、強力なAIツールが、堅牢な保護策、継続的な監視、有効なガバナンスガイドラインが欠如しているため、悪意ある攻撃者により悪用される可能性が高まっていることを示しています」。Varkey氏によれば、コードアシスタントのようなAIシステムが侵害されると、2つの観点でリスクが生じます。攻撃者はソフトウェアサプライチェーンに悪意あるコードを仕込むことができ、ユーザーは知らず知らずのうちに脆弱性やバックドアを導入してしまうのです。

「この事件はまた、企業が厳格な審査なしにオープンソースの貢献を信頼することで、AI開発におけるサプライチェーンリスクがどれほど深刻化するかも示しています」と、IDCアジア太平洋サイバーセキュリティサービスのシニアリサーチマネージャーSakshi Grover氏は補足します。Grover氏は、企業のチームがDevSecOpsプラクティスにAI特有の脅威モデルを組み込むことが重要だと指摘し、そうすることでモデルドリフト、プロンプトインジェクション、意味的な改ざんといったリスクに対応できると述べています。彼女は「企業はハッシュベースの検証を用いた不変なリリースパイプラインを導入し、CI/CDワークフローに異常や改ざんを早期に検出する仕組みを組み込むべきです」と推奨しています。

最終的に、このインシデントは、大手クラウドベンダーであっても、AI開発ツールに関するDevSecOpsの成熟度にはまだ改善の余地があることを示しています。(fm)

ITセキュリティに関する他の興味深い記事もご覧になりたいですか?無料ニュースレターでは、セキュリティ担当者や専門家が知っておくべき情報をすべて、あなたの受信箱に直接お届けします。

ニュースレターを購読する

編集部からあなたの受信箱へ直接お届け

まずは下にメールアドレスを入力してください。

翻訳元: https://www.csoonline.com/article/4029368/entwickler-tool-von-amazon-verseucht.html