2025年でもAPIは依然として狙われやすい標的

APIは現代アプリケーションの基盤であり、組織のインフラの中でも最も露出している部分の一つです。これが攻撃者にとって格好の標的となっています。

最も有名な例の一つが2022年のOptusの情報漏洩事件です。攻撃者は認証されていないAPIエンドポイントを通じて数百万件の顧客情報を盗み出し、通信会社に1億4千万豪ドルの損害をもたらしました。

憂慮すべきことに、このような脆弱性は非常に簡単に悪用でき、技術的な知識がない人でも1日で習得できるほどです。そして3年経った今でも、Intruderのセキュリティチームは、S&P 500企業を含む大手組織のAPIで同じ問題を発見し続けています。

そこで私たちはAutoswaggerを開発しました。これはAPIの認可不備をスキャンする無料のオープンソースツールです。どのように動作するのか、そして実際にテストした際に発見した驚くべき問題についてご紹介します。

Autoswaggerとは?どのように動作するのか?

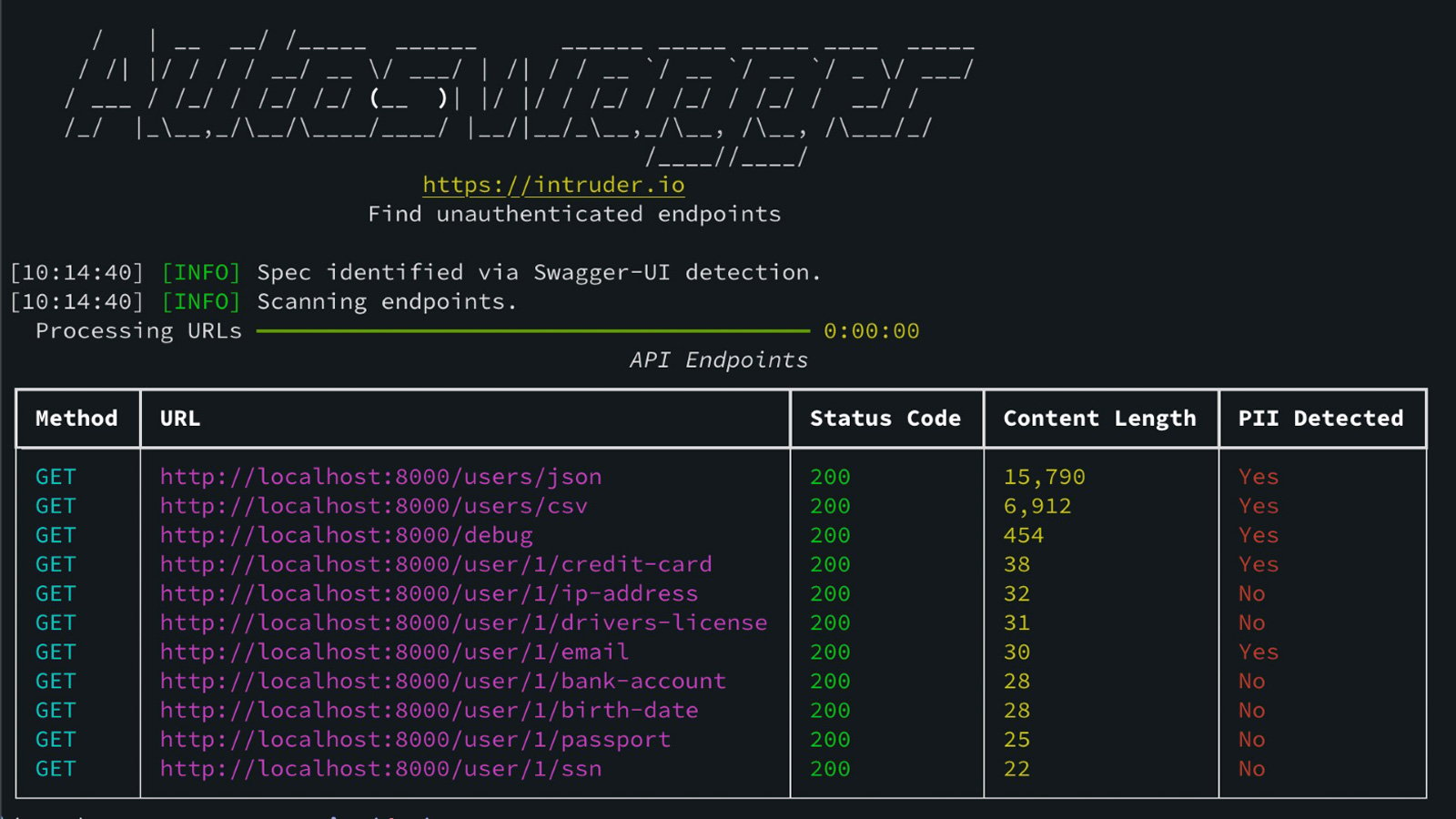

Autoswaggerは、ドメインをスキャンしてOpenAPIやSwaggerスキーマなどの公開APIドキュメントを検出し、それを解析してテスト対象のエンドポイント一覧を生成します。ドキュメントに記載された有効なパラメータを使ってリクエストを送り、適切なアクセス制御(401や403)がないままデータを返すエンドポイントを検出します。

もしレスポンスに資格情報や個人を特定できる情報(PII)などの機密データが含まれていて、エンドポイントが適切に保護されていない場合、それも出力でフラグされます。

AutoswaggerはGitHubから無料でダウンロード・インストールできます。

より高度なテストのために、Autoswaggerは–bruteフラグを付けて実行することで、バリデーションチェックのバイパスも試みます。これにより、一般的な入力は拒否するが特定のデータ形式や値は受け入れるエンドポイントの脆弱性も発見できます。

ノイズのない常時稼働のAPIセキュリティ

APIはシステムに侵入する最も簡単な手段の一つであり、攻撃者もそれを知っています。

何千ものチームがIntruderの常時稼働型エクスポージャ管理プラットフォームを信頼し、アプリやAPIを保護し、攻撃者より先に重大な問題を修正しています。APIスキーマをアップロードすれば、数分で安心を得られます。

実際の認可不備:Autoswaggerが発見した4つのAPI脆弱性

私たちはAutoswaggerを複数の大規模バグバウンティプログラムのターゲットでテストし、大規模に脆弱なAPIをスキャンしました。

ここでは、実際の認可不備がどのようなものかを示す実例をいくつかご紹介します。

Microsoft MPNの資格情報

発見した脆弱性の一つは「config」という名前のエンドポイントで、Microsoft Partner Programのデータストア用の資格情報やAPIキーが漏洩していました。中には、パートナーのPII(氏名や受講したコース・認定など)が含まれるRedisデータベースの有効な資格情報もありました。

この脆弱なエンドポイントは6階層も深い場所(/1/dashboard/mpn/program/api/config/)にあり、総当たりで推測・発見するのはほぼ不可能でしたが、APIのOpenAPIスキーマが公開されていたため特定できました。

60,000件以上のSalesforceレコード

別のケースでは、大手テック企業のSalesforceインスタンスに接続されたAPIがありました。このAPIは顧客の氏名、連絡先、製品注文などのレコードを返し、「ByDate」URLパラメータを増やすことで1リクエストあたり1,000件ずつ大量取得できました。

社内トレーニングアプリのSQLアクセス

また、有名な清涼飲料会社の社内スタッフ向けトレーニングAPI(Azure Functions上で稼働)で、認証なしで任意のSQLクエリをデータベースに実行できるものも発見しました。

データは社内トレーニング記録に限定されていましたが、スタッフの氏名やメールアドレスが含まれており、攻撃者が巧妙なフィッシング攻撃を仕掛けるのに利用できる情報でした。

通常、Azure FunctionsのAPIはドキュメントを公開しませんが、開発者が拡張機能をデプロイしていたため公開されていました。別サービス向けだった可能性もありますが、本来は社内利用のため、公開する理由はありませんでした。

Active Directory(AD)の列挙(Octopus Deploy)

最後に、AutoswaggerはCVE-2025-0589を発見しました。これは認証されていない攻撃者が、Octopus DeployサーバーにADが統合されている場合、Active Directoryユーザー情報を列挙できる脆弱性です。

自動生成ドキュメント=攻撃対象領域のリスク

自動生成されたAPIドキュメントは開発者にとって便利ですが、攻撃者にも同じくらい有用です。APIのスキーマが公開されていると、攻撃者に全エンドポイントの地図を与えることになります。その地図がなければ、多くの攻撃者は手間がかかるため諦めるでしょう。

ドキュメントを隠すことは適切なAPI脆弱性管理の代わりにはなりませんが、不要なドキュメントを公開するのは不必要なリスクです。私たちが発見した脆弱性の多くは、本来公開されるべきでないAPIにありましたが、ドキュメントが公開されていました。

ご自身の環境を見直してください。もし社内APIがドキュメント化され、インターネットに公開されているなら、攻撃者に必要な情報をすべて渡しているかもしれません。

IntruderはAPIエンドポイントを継続的にスキャンし、公開ドキュメントを含む幅広い脆弱性を検出します。

今すぐ無料の14日間トライアルでAPIをチェックしましょう。

著者について:

Daniel Andrew、Intruder セキュリティサービス部門責任者

Daniel AndrewはIntruderの攻撃的セキュリティ部門を率いており、同社のプライベートバグバウンティチームをリードしています。CREST認定のペネトレーションテスターおよび.NETソフトウェアエンジニアとしての経歴を持っています。

Intruderによるスポンサー記事・執筆。