サイバーセキュリティ研究者は、AndroidおよびiOSプラットフォームを標的とした大規模な新しいモバイルマルウェアキャンペーンを発見しました。このキャンペーンは、偽の出会い系、ソーシャルネットワーキング、クラウドストレージ、車両サービスアプリを使って、機密性の高い個人データを盗み出します。

このクロスプラットフォーム型の脅威は、Zimperium zLabsによって「SarangTrap」と名付けられました。韓国のユーザーが主な標的となっているようです。

「この大規模なキャンペーンでは、250以上の悪意あるAndroidアプリケーションと80以上の悪意あるドメインが、すべて正規の出会い系やソーシャルメディアアプリを装っていました」と、セキュリティ研究者のRajat Goyal氏は述べています。

正規のアプリストアのリスティングページを装った偽ドメインが、ユーザーをこれらのアプリのインストールへと誘導し、連絡先リストや画像が抜き取られます。その間も正規アプリであるかのような錯覚を与え続けます。

一度インストールされると、Androidアプリは被害者に招待コードの入力を促し、その後コマンド&コントロール(C2)サーバーで検証されます。アプリはその後、宣伝されている機能を提供するふりをして、SMSメッセージ、連絡先リスト、ファイルへのアクセスなどの機密権限を要求します。

悪意ある動作の起動を招待コードに結びつけることで、マルウェアは動的解析やウイルス対策スキャンを回避し、静かにデータを吸い上げることができるため、巧妙かつ狡猾な手口となっています。

このキャンペーンのiOS版では、ユーザーに偽のモバイル構成プロファイルをインストールさせ、その設定を利用してアプリをインストールし、連絡先や写真、フォトライブラリを取得することが確認されています。

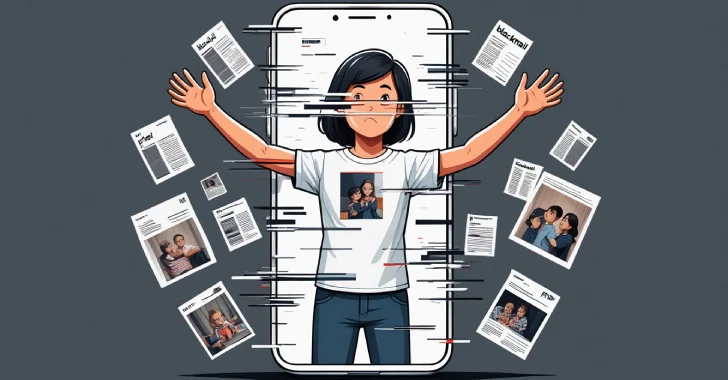

このキャンペーンは現在も開発が続けられており、新しいマルウェアの亜種は連絡先、画像、端末情報の収集に限定されています。また、背後にいる脅威アクターが、個人的な動画を家族に共有すると脅して被害者を脅迫している証拠もあります。

「この不穏な話は孤立した事件ではなく、こうしたキャンペーンが感情的な脆弱性につけ込むために心理的操作やソーシャルエンジニアリング戦術を用いていることを浮き彫りにしています」とGoyal氏は述べています。

「被害者は交際相手が見つかるという約束でマルウェアをインストールさせられ、監視、恐喝、屈辱のサイクルに巻き込まれてしまいます。」

この発表は、別のキャンペーンが中国語の607ドメインを設置し、Telegramメッセージングアプリを装った悪意あるアプリケーションファイル(APK)を、サイトに埋め込まれたQRコード経由で配布し、MediaPlayer APIを使ってリアルタイムでリモートコマンドを実行し、データ窃取・監視・端末制御を可能にしていることが明らかになった直後に行われました。

「このAPKはv1署名方式で署名されており、Android 5.0~8.0でJanus脆弱性の影響を受けやすくなっています」とBforeAIは述べています。「この脆弱性により、攻撃者は偽装アプリを作成できます。」

「悪意あるアプリケーションを作成した後、元のv1署名を使って再パッケージ化します。この改変は検知されず、改ざんされたアプリが疑われることなくインストールされます。つまり、攻撃者はアプリをより危険なものにし、APKとして再配布し、特に古い端末のユーザーを騙してインストールさせ、セキュリティチェックを完全に回避できるのです。」

信頼されている人気のオンラインプラットフォームを模倣することは、効果的な侵害手段であることが証明されています。実際、Androidのキャンペーンでは、インドの銀行顧客やバングラデシュ出身でサウジアラビア、マレーシア、アラブ首長国連邦に住むベンガル語話者を標的に、フィッシングサイトやFacebookページを通じて金融サービスを装った悪意あるアプリが配布されています。

これらのアプリは、アカウント作成プロセスの一環としてユーザーに個人情報の入力を促し、また、モバイル送金や請求書支払い、銀行振込を模した偽の取引画面で入力されたデータを収集します。実際には、取引は一切行われません。

「攻撃手法自体は新しいものではありませんが、このキャンペーンの文化的なターゲティングや継続的な活動は、サイバー犯罪者が特定のコミュニティに到達するために戦略を進化させ続けていることを示しています」とMcAfee Labsの研究者Dexter Shin氏は述べています。

インドの銀行サービスを装ったマルウェアは、FirebaseをC2運用に利用し、フィッシングページで本物そっくりのユーザーインターフェースを模倣して、デビットカード情報やSIM情報など幅広いデータを収集します。また、通話転送やリモート通話機能も備えています。

Androidマルウェア攻撃の標的となっているもう一つのアジアの国はベトナムで、金融機関や政府機関を装ったフィッシングサイトが、新しいバンキングトロイの木馬「RedHook」の拡散に使われています。

「RedHookはWebSocketを使ってC2サーバーと通信し、30以上のリモートコマンドをサポートしており、感染端末を完全に制御できます」とCybleは述べています。「中国語の文字列を含むコードの痕跡から、中国語話者の脅威アクターまたはグループによる開発が示唆されます。」

RedHookの注目すべき特徴は、キーロギングとリモートアクセス型トロイの木馬(RAT)機能を組み合わせて、認証情報の窃取や金融詐欺を行う点です。また、Androidのアクセシビリティサービスを悪用してオーバーレイ攻撃を実行し、MediaProjection APIを利用して画面内容を取得します。

このキャンペーンは新しいものですが、脅威アクターが利用していた公開AWS S3バケットからは、2024年11月27日に遡るスクリーンショットや偽の銀行テンプレート、PDF文書、マルウェアの挙動を示す画像が発見されています。

「RedHookの発見は、フィッシング、リモートアクセス、キーロギングを組み合わせて金融詐欺を行うAndroidバンキングトロイの木馬の高度化を浮き彫りにしています」と同社は付け加えています。「正規のAndroid APIを利用し、アクセシビリティ権限を悪用することで、RedHookは多くのセキュリティ対策の目をかいくぐりながら、感染端末を密かに深く制御します。」

人気ブランドを装い、ソーシャルエンジニアリングや非公式流通チャネルを悪用した悪意あるAndroid APKも、データの抜き取りやネットワークトラフィックの乗っ取りによる収益化が確認されており、多くの場合、ユーザーの行動をシミュレートして広告指標を水増ししたり、アフィリエイト経由で不正収入を得ることが最終目的です。

また、サンドボックスや仮想化環境のチェック機能を組み込むほか、必要に応じて高度な機能を有効化できるモジュール設計が特徴です。

「このマルウェアは、オープンソースツールApkSignatureKillerExを利用してAndroidのネイティブ署名検証プロセスを回避し、アプリケーションディレクトリにセカンダリペイロード(origin.apk)を注入します」とTrustwave SpiderLabsは述べています。「これにより、アプリの見た目や署名は正規のまま、実際には悪意あるコードが実行されるため、OSやユーザーに気付かれません。」

このキャンペーンは、既知の脅威アクターやグループには帰属されていませんが、広告詐欺の手口から中国語話者の犯罪グループとの関連が示唆されます。

それだけではありません。iVerifyの新たな調査によると、PhantomOSやNebulaのようなマルウェア・アズ・ア・サービス(MaaS)キットを月額サブスクリプションでレンタルするだけで、Android向けの新しいキャンペーンを簡単に立ち上げることができ、サイバー犯罪のハードルがさらに下がっています。

「これらのキットの中には、2FAの傍受、アンチウイルス回避、サイレントインストール、GPS追跡、特定ブランド向けのフィッシングオーバーレイなどの機能を備えたものもあります」と研究者Daniel Kelley氏は述べています。「プラットフォームにはTelegramによるサポート、バックエンドインフラ、Google Play Protect回避機能など、必要なものがすべて揃っています。」

さらに、アンダーグラウンドフォーラムでは、マルウェアが検知を逃れ大規模感染を拡大できるようにするクライプターやエクスプロイトキットも提供されています。その一つがAndroid ADB Scannerで、開いているAndroid Debug Bridge(ADB)ポートを探し、被害者に気付かれずに悪意あるAPKファイルを送り込みます。このサービスの価格は約600~750ドルです。

「このエコシステムで最も興味深い進展は、感染端末自体のコモディティ化です」とKelley氏は指摘します。「いわゆる『インストール』市場では、サイバー犯罪者が既に感染したAndroid端末へのアクセスを大量購入できます。」

Valhallaのような市場では、ERMAC、Hook、Hydra、Octoなどのバンキングトロイの木馬に感染した端末を、希望する国ごとに有料で提供しています。この手法により、攻撃者は自らマルウェアを配布したり端末を感染させたりする必要がなく、既存のボットネットワークを取得して好きな活動を行うことができます。

こうしたアプリによるリスクを軽減するには、異常な権限や招待コードを要求するアプリに注意し、信頼できないソースや非公式アプリストアからのアプリダウンロードを避け、端末の権限やインストール済みプロファイルを定期的に見直すことが推奨されます。

翻訳元: https://thehackernews.com/2025/07/cybercriminals-use-fake-apps-to-steal.html