私たちは研究の成果についてはよく耳にしますが、研究の過程についてはほとんど知ることがありません。ここではSplunkの研究者たちが、侵害された認証情報の悪用に対する解決策をどのように模索したかを紹介します。

侵害された認証情報は、依然として大多数のシステム侵害の主な初期侵入経路となっています。Cisco Talosによれば、報告されたインシデントの半数以上がこの方法で始まっており、VerizonのDBIRによると、全確認済み侵害の22%を占めています。また、M-Trendsでは16%とされています。これは部分的には、あるいは完全に、情報窃取マルウェアの普及と高度化、そしてそのログがダークウェブで容易に入手できることが原因です。つまり、この問題は今後さらに悪化する可能性が高いことを示唆しています。

認証情報は攻撃者の侵入を許し、巧妙さとLOLBIN(Living Off the Land Binaries)は検知からの隠蔽を可能にします。Splunk SURGeのグローバルプリンシパルセキュリティリサーチャーであるShannon Davis氏が解決しようとしたのは、侵入直後、永続化やステルス、被害が発生する前に悪意のある侵入者をできるだけ早く検知する能力です。Splunkはこの研究のレポートを公開しています。

選択されたアプローチは、通常の運用という干し草の山の中から悪意のある行動という針を検出するための行動指紋法を開発することでした。彼女はこのプロジェクトを「PloB(post-logon behavior fingerprinting and detection)」と呼んでいます。この成果は幅広い用途がありますが、彼女の目的は「ユーザーがログオンした直後の重要なアクティビティのウィンドウに焦点を当てる」ことでした。

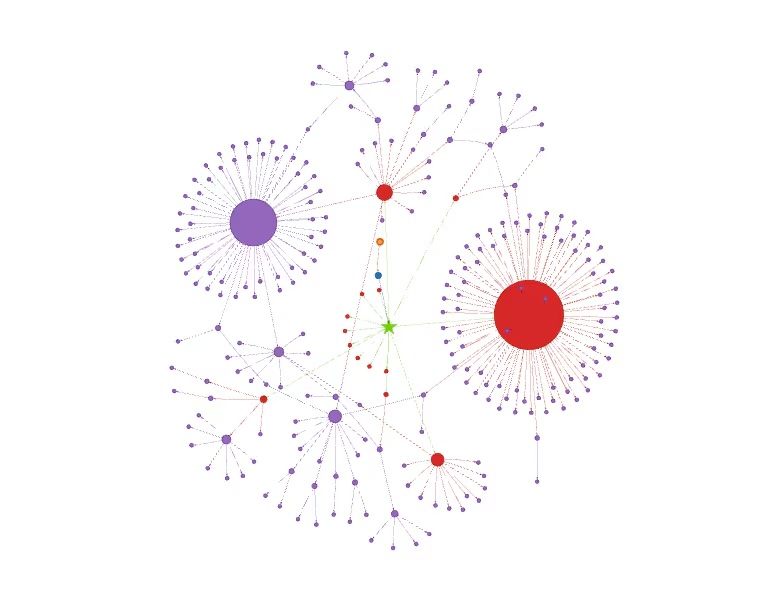

出発点は既存のログでしたが、それらはデータサニタイザーによる整形が必要であり、その後、Neo4jを使用して分断されたログエントリを関係性のグラフに変換しました。

次のステップは、各セッションのログオン直後の行動を要約した行動指紋を生成することでした。このテキストはAI(OpenAIのtext-embedding-3-large)に渡され、「3072次元のベクトル、つまり行動の微妙な違いを捉えた数値表現に変換されます」。そしてこれらのベクトルはMilvusベクトルデータベースに送られ、コサイン類似度を用いたパターン検出検索が可能になります。

コサイン類似度の結果は0から1までの範囲です。1は完全に同一、0は完全に無関係です。「このスコアリングにより、PloBは新規の外れ値や疑わしいほど繰り返されるクラスターの特定が可能になります」とSplunkは述べています。

異常なセッションは、さらなるコンテキストとリスク評価のためにSplunk独自のAIエージェントによって調査され、アナリストが情報に基づいた判断を下せるよう支援します。

最初の異常検知の試みは失敗しました。合成された悪意のある攻撃が、善良な管理者セッションとほぼ同一(類似度0.97)と判定されたのです。これはまさにDavis氏が解決しようとしていた問題でした。そこで気づきがありました。悪意のあるコマンドラインの主要なシグナルは、長い一般的な要約の最後に位置していたのです。モデルがそれらを調べる時点では、すでに他のセッションと類似していると結論づけていました。干し草の山の中の針は、依然として針のままでした。

解決策は非常にシンプルでした。人間のアナリストのように動作することです。「指紋をアナリストの要約のように再設計し、『Key Signals(主要なシグナル)』セクションを作成して、テキストの冒頭に『先頭配置』しました」と研究者たちは説明します。その結果、はるかに効果的な指紋となり、ベクトルデータベースによってシグナル(潜在的に悪意のある針)とノイズ(通常利用という干し草の山)を容易に分離できるようになりました。「AIを受動的な要約者から能動的な脅威ハンターへと昇格させました」

しかし、類似度スコアは低すぎても高すぎても疑わしいものとなり得ます。「人間は雑然としています…極端に高い類似度スコアは自動化、つまりボットの大きな警告サインです」と研究者たちは説明します。2つの疑わしいスコア――低すぎるものと高すぎるもの――は外れ値とクラスターを示します。

次の段階は、これらの「アラート」が本当に悪意のある活動の可能性を示すものかどうかを確認することです。2つのAI「アナリスト」を使ってアナリスト向けのブリーフィングを生成しました:Cisco Foundation SecモデルとOpenAI GPT-4oエージェントです。正確なAIの応答は適切なAIプロンプトに依存すること、そしてコンテキストと注意が不可欠であることは分かっています。外れ値に対しては、「このセッションがなぜこれほどユニークなのかを判断することが主な目的です。新規の実行ファイル、異常なコマンド引数、これまで見られなかったアクションのシーケンスに注目してください」といったコンテキストを含めました。

クラスターに対しては、「このセッションがBOT、スクリプト、または他の自動化攻撃の一部かどうかを判断することが主な目的です。バリエーションの欠如、コマンドの正確さ、イベント間のタイミングに注目してください」と指示しました。

その出力は、人間のアナリスト向けの高品質なブリーフィングとなり、異常スコアを実用的なインテリジェンスへと変換します。

すべての新しい研究プロジェクトと同様に、研究者たちはこれが終わりではなく始まりだと強調しています。今後の研究分野は2つあります。1つ目は、得られた知見をさらに向上させることです。人間がループに入り(悪意または無害であることをシステムにフィードバックする)、モデルを継続的に再学習・微調整すること、グラフニューラルネットワーク(GNN)の活用でプロセスを改善できる可能性があります。

2つ目は、これをWindows以外にも展開することです。クラウド環境、Linuxシステム、SaaSアプリケーションなどが候補です。「これは単なるWindowsツールではなく、ユーザーがアクションを起こすあらゆるシステムに適用できる行動パターン分析フレームワークです」と研究者たちは述べています。