力は大きな侵害で一気に消えるわけではありません。小さなこと—パッチの見落とし、設定ミス、誰も監視していないシステム—から徐々に失われていきます。セキュリティは通常、一度にすべてが崩壊するのではなく、ゆっくりと、そして突然壊れます。安全を保つにはすべてを知る必要はなく、問題が積み重なる前に素早く明確に行動することが重要です。明確さがコントロールを保ち、ためらいがリスクを生みます。

今週の注目すべきシグナルを紹介します—どれも行動が最も重要なポイントを示しています。

⚡ 今週の脅威#

Ghost Tap:NFCベースのモバイル詐欺が急増 — PhantomCardと呼ばれる新しいAndroidトロイの木馬が、近距離無線通信(NFC)を悪用してリレー攻撃を行い、ブラジルの銀行顧客を標的とした不正取引を実現する最新のマルウェアとなっています。被害者が悪意あるアプリをインストールすると、クレジット/デビットカードをスマートフォンの背面にかざすよう指示され、カード情報が攻撃者が管理するNFCリレーサーバーに送信されます。盗まれたカード情報はマネーミュールに渡され、Apple PayやGoogle Payなどの非接触型決済システムに紐付けられ、実際の商品を入手するために利用されます。

🔔 注目ニュース#

- N-able N-centralの2つの脆弱性が実際に悪用される — N-able N-centralに影響を与える2つのセキュリティ脆弱性(CVE-2025-8875とCVE-2025-8876)が実際に悪用されています。これらはそれぞれコマンド実行とコマンドインジェクションを可能にします。問題は2025年8月13日リリースのN-centralバージョン2025.3.1および2024.6 HF2で修正済み。N-ableは特に管理者アカウントに対して多要素認証(MFA)の有効化を推奨しています。

- 新たなAPT「Curly COMrades」がジョージアとモルドバを標的に — これまで文書化されていなかった脅威グループ「Curly COMrades」が、ジョージアとモルドバの組織を標的としたサイバースパイ活動を展開していることが確認されました。2024年半ばからルーマニアのサイバーセキュリティ企業が追跡しており、ジョージアの司法・政府機関やモルドバのエネルギー配給会社が狙われています。Curly COMradesはロシアの地政学的戦略と一致した目的で活動しているとみられます。名前はcurlユーティリティをコマンド&コントロール(C2)やデータ転送に多用し、COMオブジェクトのハイジャックを行うことに由来します。感染端末への永続的アクセスは、MucorAgentという独自のバックドアで実現されています。

- Docker Hubの多数のイメージでXZ Utilsバックドアが発見される — XZ Utilsの侵害時期に構築された複数のDockerイメージにバックドアが含まれており、その一部は現在もDocker Hubで入手可能です。Binary社はDocker Hub上の35のDebianイメージ(12のDockerイメージと23の二次イメージ)でバックドアを特定しました。ユーザーは常に最新のイメージのみを利用すべきです。サプライチェーン脅威の痕跡が事件発覚から1年以上経っても残っていることを示しています。

- 米国、Garantexへの制裁を拡大 — 米財務省は、ロシアの暗号通貨取引所Garantex、その後継Grinex、および関連企業に対し、プラットフォームを通じたランサムウェア収益の流通阻止を目的に制裁を科しました。Garantexは2019年以降、不正活動に関連する1億ドル以上の取引を処理したと推定されています。「デジタル資産は世界のイノベーションと経済発展に重要な役割を果たしており、米国はこの業界の悪用を容認しない」と財務省は述べています。

- EncryptHubがWindows脆弱性を利用した情報窃取攻撃を継続 — ロシア系脅威グループEncryptHubは、Microsoft Windowsの既に修正済みの脆弱性を悪用し、Fickle Stealerなどのマルウェアを配信しています。このキャンペーンはソーシャルエンジニアリングと、Microsoft Management Console(MMC)フレームワーク(CVE-2025-26633、別名MSC EvilTwin)の脆弱性を組み合わせ、悪意あるMSCファイル経由で感染を引き起こします。

- ShinyHuntersとScattered Spiderが連携 — ShinyHuntersとScattered Spiderが、Salesforce顧客を含む金銭目的の攻撃で協力しているとみられます。Scattered Spiderの戦術(ターゲットを絞ったビッシングやソーシャルエンジニアリング、正規ツールを装ったアプリ、Oktaを模したフィッシングページ、VPNによるデータ隠蔽など)を採用しています。

🔥 注目のCVE#

ハッカーは待ちません—脆弱性が公開されてから数時間以内に攻撃を仕掛けます。パッチの見落とし、隠れたバグ、たった1つのCVEの見落としが、彼らに主導権を渡すことになります。「たった一つの隙間」が、気づかぬうちに混乱・窃盗・侵害へと発展します。今週の高リスク脆弱性を確認し、迅速にパッチを適用し、先手を打ちましょう。

今週のリストには—CVE-2025-20265(Cisco Secure Firewall Management Center)、CVE-2025-8671(HTTP/2)、CVE-2025-8875, CVE-2025-8876(N-able N-central)、CVE-2025-25256(Fortinet FortiSIEM)、CVE-2025-53779(Microsoft Windows)、CVE-2025-49457(Zoom Clients for Windows)、CVE-2025-8355, CVE-2025-8356(Xerox FreeFlow Core)、CVE-2024-42512, CVE-2024-42513, CVE-2025-1468(OPC UA .NET Standard Stack)、CVE-2025-42950, CVE-2025-42957(SAP)、CVE-2025-54472(Apache bRPC)、CVE-2025-5456、CVE-2025-5462(Ivanti Connect Secure)、CVE-2025-53652(Jenkins)、CVE-2025-49090, CVE-2025-54315(Matrix)、CVE-2025-52970(Fortinet FortiWeb)、CVE-2025-7384(Contact Form 7、WPforms、Elementor forms plugin用データベース)、CVE-2025-53773(GitHub Copilot)、CVE-2025-6186, CVE-2025-7739, CVE-2025-7734(GitLab)、CVE-2025-8341(Grafana Infinity Datasource Plugin)、CVE-2025-47227, CVE-2025-47228(ScriptCase)、CVE-2025-30404、CVE-2025-30405、CVE-2025-54949、CVE-2025-54950、CVE-2025-54951、CVE-2025-54952(Meta ExecuTorch)、CVE-2025-55154, and CVE-2025-55004(ImageMagick)が含まれます。

📰 サイバー界隈の話題#

- ZTNAソフトウェアの脆弱性— サイバーセキュリティ研究者は、Zscaler(CVE-2025-54982)、NetSkope、Check Point Perimeter 81のZero Trust Network Access(ZTNA)ソリューションに影響する複数の脆弱性を発見しました。これらは攻撃者によるエンドユーザー端末での権限昇格や認証バイパスを可能にし、内部リソースへのアクセスを許します。これはCato NetworksのCatoクライアントにおける重大な脆弱性発見に続くものです。

- Google、Promptware攻撃に対応— Googleは、悪意あるGoogleカレンダー招待により、ターゲット端末上のGeminiエージェントが乗っ取られ、ユーザーデータ流出やスマートホーム制御が可能となる深刻なセキュリティ問題を修正しました。攻撃者が間接的なプロンプトインジェクションを含むカレンダー招待を送ることで、Geminiがカレンダーイベントを要約する際に悪意ある命令が発動されます。Googleは「セキュリティ思考強化」などの対策を導入しましたが、プロンプトインジェクションは進化し続けるAI脅威です。

- Matterが新たなセキュリティ機能を追加— スマートホームやIoT機器向けの統一プロトコルMatterは、バージョン1.4.2で多数のセキュリティ強化を受けました。(1)Wi-Fiのみでのコミッショニング、(2)ベンダーID検証、(3)アクセス制限リスト、(4)証明書失効リストなどが含まれます。

- スマートバスが遠隔ハッキング可能— 台湾のスマートバスに搭載されたAPTSやADASなどのシステムが、オンボードルーターの認証バイパスとネットワーク分離の不備により、遠隔からハッキング可能であることが判明しました。攻撃者は車両の追跡や制御、カメラへのアクセスが可能です。

- Cmimai Stealerが野生で観測される— 新しいVBS型情報窃取マルウェア「Cmimai Stealer」が2025年6月以降観測されており、感染ホストから幅広い情報を収集し、Discord Webhook経由で流出させます。永続性や暗号化通信、認証情報窃取などの高度な機能はありませんが、情報収集や偵察ツールとして利用可能です。

- Windows Helloは「Windows Hell No」?— 研究者は、Windows Hello for Business(WHfB)のバイオメトリックユニットのストレージサブシステムを悪用したバイパス攻撃を発表しました。ローカル管理者やマルウェア経由で認証情報を得た攻撃者が、任意の顔や指紋を認証させることが可能です。MicrosoftのEnhanced Sign-in Security(ESS)はこの攻撃を防ぎます。

- Securam Prologicロックのバックドア脆弱性が公開— James RowleyとMark Omoは、Liberty Safeなどで使われるSecuram Prologicロックに、正規の鍵屋が開錠できる「バックドア」と、そのバックドアを悪用して数秒で金庫を開ける方法、さらに隠しポート経由で解除コードを取得できる脆弱性を発見しました。Securamは今後のモデルで修正予定です。

- eudcedit.exeによるUACバイパス— Windows標準のプライベート文字エディタ「eudcedit.exe」を悪用したUACバイパス手法が発見されました。管理者権限でUACが緩い設定の場合、UACダイアログなしで高権限で起動します。

- マルチユーザーLinux環境での情報漏洩— 「ps auxww」などの基本的なLinuxコマンドを使い、特権昇格やバグの悪用なしにデータベース認証情報やAPIキー、管理者パスワードを抽出できることが示されました。

- Siri経由のプライバシー漏洩— Apple Siriが、インストール済みやアクティブなアプリのメタデータ、音声再生メタデータをユーザーの制御や同意なしに送信していることが判明しました。Siri経由のメッセージもAppleサーバーに送信されます。

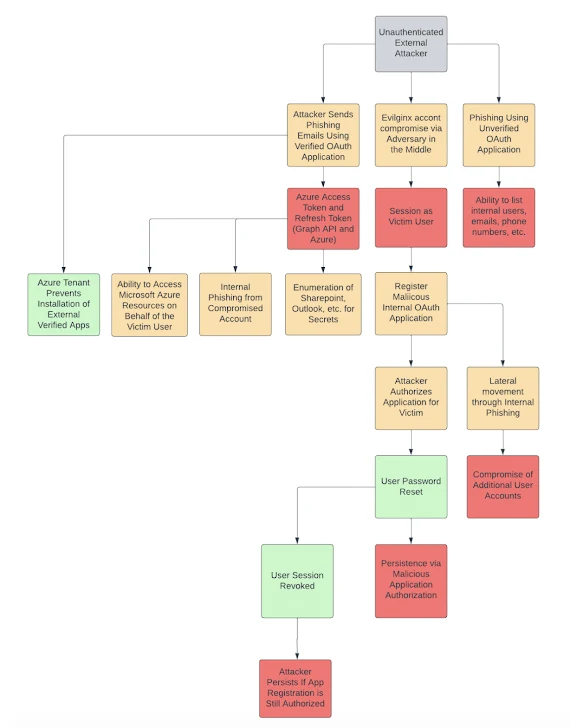

- OAuthアプリによる権限昇格— 悪意あるOAuthアプリケーションが、Microsoft AzureやOffice365環境内で権限昇格やラテラルムーブメントに利用される可能性があります。Praetorianは、OAuthアプリを使ったフィッシング攻撃用のツール「OAuthSeeker」を公開しました。

- 偽MinecraftセットアップでNjRAT感染— 偽のMinecraftインストーラーやMODを使い、リモートアクセス型トロイの木馬「NjRAT」を配布するキャンペーンが観測されています。攻撃者は感染端末を完全に遠隔操作でき、情報窃取や追加マルウェアの配信が可能です。

- イスラエルでClickFix型PowerShell RAT攻撃— イスラエルの複数組織が、Microsoft Teams招待を装ったフィッシングでPowerShellコマンドを実行させられ、PowerShell型RATに感染する攻撃を受けています。攻撃者は内部メールインフラを悪用し、連鎖的に他組織も標的としました。

- Kimsukyがデータ漏洩被害か— 北朝鮮の国家支援ハッカー「Kimsuky」が、Saberとcyb0rgという2人のハッカーによりデータを盗まれ、公開されたと報じられています。漏洩データにはハッキングツール、メールアドレス、内部マニュアル、パスワードなどが含まれ、未知のキャンペーンや侵害の手がかりとなる可能性があります。

- Samourai Wallet創業者2名がマネーロンダリングで有罪— 暗号通貨ミキサーSamourai Walletの創業者2名が、2億ドル以上の犯罪収益の洗浄と不正取引の隠蔽で有罪を認めました。両名は約2億3780万ドルの没収にも同意しています。

- Tornado Cash創業者が無許可送金業で有罪— 暗号通貨ミキサーTornado Cashの共同創業者Roman Stormが、無許可送金業の共謀で有罪となりました。より重大なマネーロンダリング共謀などの罪状では評決が出ませんでした。

- インドUPI、P2P送金リクエスト機能を廃止へ— インドの即時決済システムUPIは、2025年10月1日から個人間(P2P)の送金リクエスト機能を廃止します。これは偽リクエストによる詐欺対策です。商用取引には影響しません。

- Microsoft Teamsで危険なファイルとURLをブロックへ— Microsoftは、Teamsのチャットやチャンネルで実行ファイルなどの危険なファイルや悪意あるURLのブロックを計画しています。また、Defender for Office 365との連携で外部ドメインのブロック管理も強化します。

- USBワームによる仮想通貨マイナー配布— USB経由でXMRigマイナーを配布するワームが、金融、教育、医療、製造、通信、石油・ガス業界を標的にしています。DLLサイドローディングでマイニングを開始します。ロシア企業もKinsingグループによる大規模攻撃の標的となっています。

- AMI Aptio UEFIファームウェアのSMM脆弱性— AMI Aptio UEFIファームウェアのUEFIモジュールに存在するSMMメモリ破損脆弱性(CVE-2025-33043)が発見されました。攻撃者は特権昇格やSMM環境での任意コード実行が可能です。

- 元Intel技術者、営業秘密窃盗で2年の執行猶予— Intelから営業秘密を盗み、Microsoftで利用した元技術者が2年の執行猶予と3万4千ドル超の罰金を言い渡されました。

- GitHubリポジトリ経由で情報窃取マルウェア配布— ゲームチートやソフトウェアクラック、オートメーションツールを装ったGitHubリポジトリが、SmartLoaderローダー経由でRhadamanthys情報窃取マルウェアを配布しています。YouTube動画ダウンロードツールを装った偽サイトやFacebook広告経由の偽暗号通貨アプリ配布も確認されています。

- フィッシング攻撃で件名・リンクを個別カスタマイズ— フィッシング攻撃が、件名や添付ファイル名、リンクを個別カスタマイズし、親近感や緊急性を演出して被害者の反応率を高めています。金融系はjRAT、応答系はPikaBotなどが配布されています。

- Google pKVMがSESIPレベル5認証取得— GoogleのAndroid向け保護型KVM(pKVM)が、IoT・モバイルプラットフォーム向け最高レベルのSESIPレベル5認証を取得しました。

- 81%の組織が脆弱なコードを意図的に出荷— 98%の組織が脆弱なコードによる侵害を経験し、81%がビジネス優先で脆弱なコードを意図的に出荷しています。AIコードアシスタントの利用も増加しています。

- パキスタン石油・ガス業界がBlue Lockerランサムウェア被害— パキスタンのNCERTが、Shinraマルウェア系Blue Lockerランサムウェアによる石油・ガス業界への攻撃を警告。PowerShellローダー経由で配信され、セキュリティ防御の無効化や権限昇格を試みます。

- 「ん」をURLのスラッシュ代用に使うフィッシング— Booking.comを装ったフィッシングで、URLのスラッシュをUnicode「ん」で代用し、悪意あるMSIインストーラーを配布する手法が観測されています。

- 捜査機関アカウントの不正販売— ハッキングされた政府・法執行機関のアカウントが、地下経済で1件40ドルから販売されています。

- Chrome、シークレットモードでフィンガープリント防止テスト— Google Chromeチームは、シークレットモードでのフィンガープリント防止機能をテスト中です。バージョン140で導入予定です。

- ノルウェー、ロシア系ハッカーによるダム破壊を発表— ノルウェー警察保安局は、2025年4月の南西部ダム破壊事件が親ロシア系ハッカーによるものと初めて公表しました。

- NIST、IoT向け軽量暗号標準を策定— 米国NISTは、低メモリIoT機器やRFIDタグ、医療インプラント向けのAscon暗号標準を策定しました。

- 中国AI企業、プロパガンダキャンペーン展開— 中国政府は、国内AI企業の協力でSNS上の世論操作を行っています。GoLaxy社は香港・台湾を標的にAIツールで影響工作を展開し、米議員やインフルエンサーのプロファイリングも行っています。

🎥 サイバーセキュリティウェビナー#

- コードからクラウドまでのパイプラインに潜む5つのリスク—迅速な対策方法:セキュリティの隙間はクラウドではなく、コードから始まります。開発・DevOps・セキュリティチームがリスクの全体像を共有し、ノイズを減らし、迅速な修復と重要アプリの保護を学びましょう。

- システムに潜むサイレントAI脅威の検出方法:AIはもはや単なるツールではなく、目の前に隠れた内部犯のように振る舞うことも。従来の防御が通用しない理由と、今すぐできる対策を解説します。

- 不正AIエージェントによるID・データ乗っ取りを阻止する方法:AIエージェントは企業内で急増し、ワークフローやクラウド、IDに忍び込んでいます。専門家がShadow AIの潜伏場所とリスク、今すぐできる実践的対策を解説します。

- Buttercup:オープンソースソフトウェアの脆弱性を自動で発見・修正するサイバーリースニングシステム(CRS)。Trail of BitsがDARPAのAIxCCプログラム向けに開発し、ファジング・プログラム解析・AIパッチ生成を組み合わせて大規模なコードのテスト・監視・保護を実現します。

- Beelzebub:サイバー攻撃研究用のオープンソースハニーポットフレームワーク。AI駆動のシミュレーションで高インタラクションシステムを模倣しつつ、低インタラクションコアで安全性を保ちます。SSH・HTTP・TCPなど複数プロトコルやPrometheus/ELK連携に対応。

- ExtensionHound:Chrome拡張機能のDNSアクティビティを追跡するフォレンジックツール。ネットワークリクエストと拡張機能を関連付け、疑わしいクエリの発生元拡張を特定可能。VirusTotalやSecure Annex、YARA連携で詳細分析も可能です。

免責事項:これらの新ツールは教育目的で公開されており、完全な監査は行われていません。自己責任で利用し、コードの確認・安全なテスト・適切な保護措置を行ってください。

🔒 今週のヒント#

クリップボード権限—見落とされがちなデータ漏洩リスク—多くの人はクリップボードを単なる便利な機能と考えていますが、Chromeなどの現代ブラウザでは、クリップボードはPCと許可したウェブサイト間で共有されます。一度許可すると、そのサイトは現在のクリップボード内容を読み取れます—そのサイトでコピーしたものだけでなく、パスワードマネージャーやPDF、社内文書、セキュアノートなど、どこからコピーしたものでも対象です。

この危険性は「技術的な心配性」ではなく、クリップボードアクセスは多くのセキュリティ境界を回避できるため、攻撃者の標的となっています。もしサイトにクリップボード読み取りを許可していると:

- 他アプリの機密データも読まれる—(例:パスワード、個人ID、銀行情報など)そのデータがクリップボードにある状態でサイトが開いていれば読み取られます。

- 貼り付け操作以上の情報も読まれる— 許可後は、ボタンをクリックするなどの操作時に、どこからコピーしたものであってもサイトがクリップボードを読み取れます。

- 気づかれない— 読み取りごとにポップアップや警告は出ません。知らないうちに行われます。

例えば、design-tool[.]comで画像を貼り付けるためにクリップボード読み取りを許可し、その後:

- パスワードマネージャーからパスワードをコピー

- 機密クライアントメールの一部をコピー

- 仮想通貨ウォレットアドレスをコピー

この間、design-tool[.]comのコードが(悪意または乗っ取りにより)クリップボード内容をリモートサーバーに送信することも可能です—「貼り付け」操作なしで。

ファイルダウンロードやマイクアクセスと異なり、Chromeのクリップボード権限は「全許可か全拒否」です。一度許可すれば、手動で権限を取り消すまでサイトは自由に読み取れます。

対策方法#

- 必要な時だけ許可:chrome://settings/content/clipboard で「アクセス前に確認」に設定。

- 使用後は権限を取り消す:アドレスバー横の鍵アイコン→サイトの設定→クリップボードアクセスをブロック。

- プロファイルを分ける:信頼できるサイト専用のChromeプロファイルを作成し、使用後は閉じる。

- サイトを開いたまま機密情報をコピーしない:機密情報をコピーする前に、クリップボード権限を持つサイトのタブを閉じる。

クリップボードアクセスは、見知らぬ人に机の上を覗かせるようなもの—一度だけ見せたいのに、窓を開けっぱなしにすると何度でも勝手に覗かれます。カメラやマイクと同じくらい慎重にクリップボード権限を扱いましょう。

まとめ#

ペースは落ちず、リスクも待ってくれません。遅れや見落としは、他者に利用される隙となります。重要なのはパッチや対応だけでなく、常に一歩先を行くことです。

翻訳元: https://thehackernews.com/2025/08/weekly-recap-nfc-fraud-curly-comrades-n.html