国家支援によるスパイ活動キャンペーンが、韓国にある外国大使館を標的に、悪意のあるGitHubリポジトリからXenoRATマルウェアを配布しています。

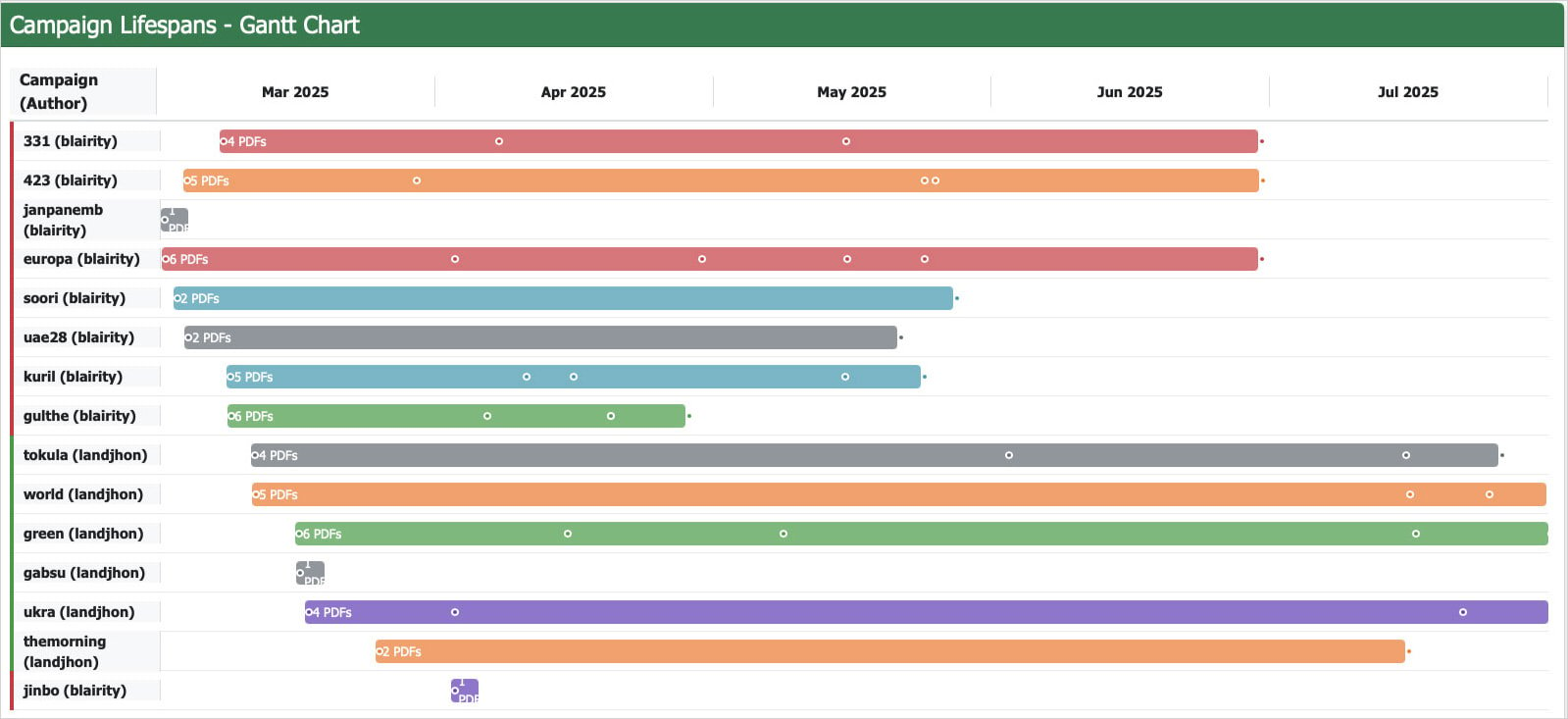

Trellixの研究者によると、このキャンペーンは3月から継続しており、これまでに少なくとも19件のスピアフィッシング攻撃が重要な標的に対して行われています。

インフラや手法は北朝鮮のKimsuky(APT43)の手口と一致していますが、研究者によれば、中国拠点のオペレーターとより一致する兆候も見られるとのことです。

多段階のキャンペーン

攻撃は3つのフェーズで展開され、それぞれ異なるメールの誘導が3月初旬から7月にかけて使われました。

最初の探索は3月に始まり、最も早いメールは中央ヨーロッパの大使館を標的にしていたことが判明しています。5月には、攻撃者はより複雑な誘導を用いて外交関係者を標的に切り替えました。

「2025年5月13日、西ヨーロッパの大使館宛てに、EU代表団の高官を装い『5月14日のEU代表団での政治諮問会議』についてのメールが送られました」とTrellixの研究者は述べています。

6月から7月にかけて、攻撃者は米韓軍事同盟に関連したテーマに移行しました。

出典:Trellix

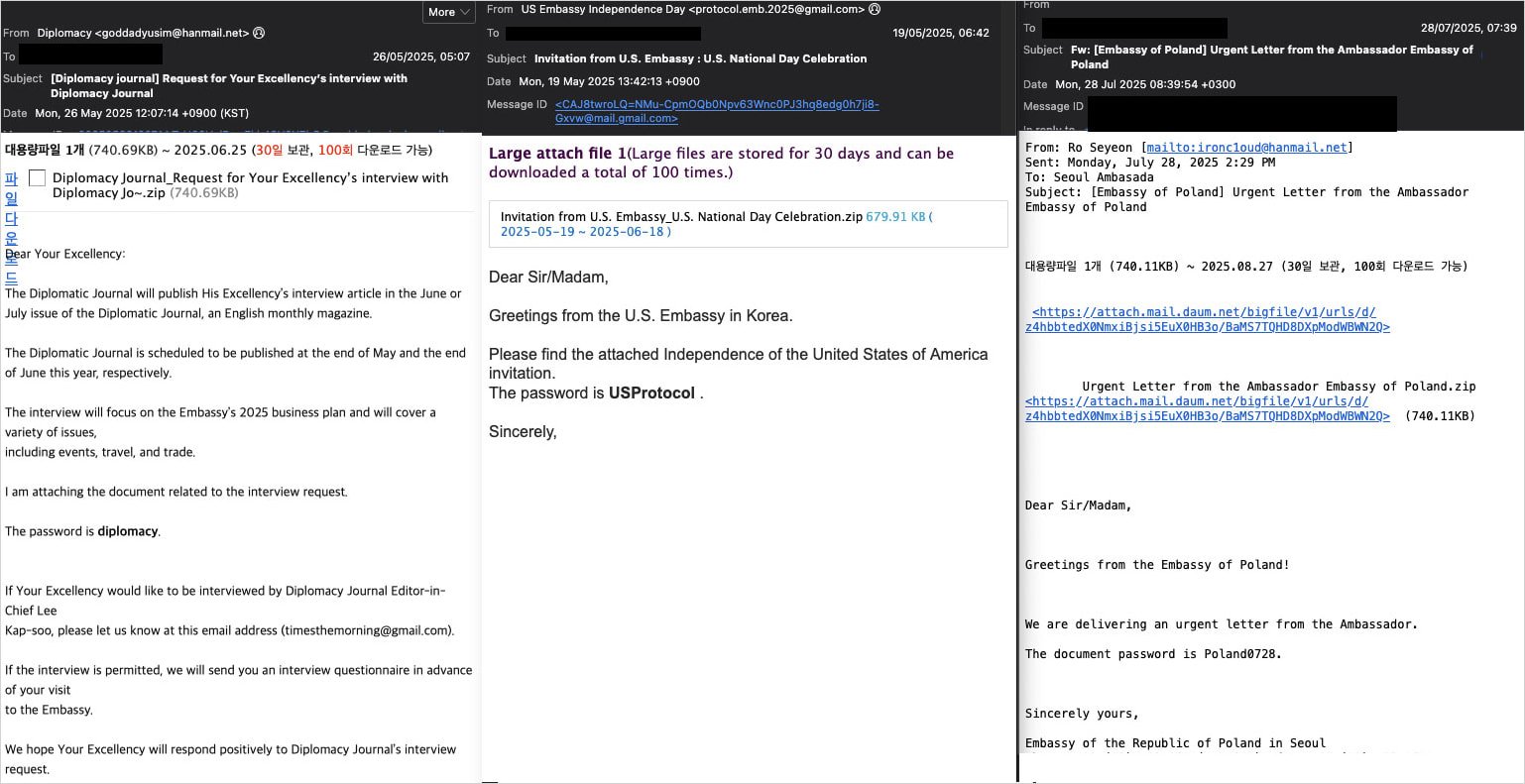

標的は主にソウルのヨーロッパ各国の大使館で、偽の会議招待、公式文書、イベント招待などのテーマが使われ、多くは外交官になりすまして送信されていました。

誘導メールは非常に状況に即しており、多言語(韓国語、英語、ペルシャ語、アラビア語、フランス語、ロシア語)で作成されていました。さらに、より説得力を持たせるため、ほとんどのメールは実際のイベントに合わせて送信されていました。

出典:Trellix

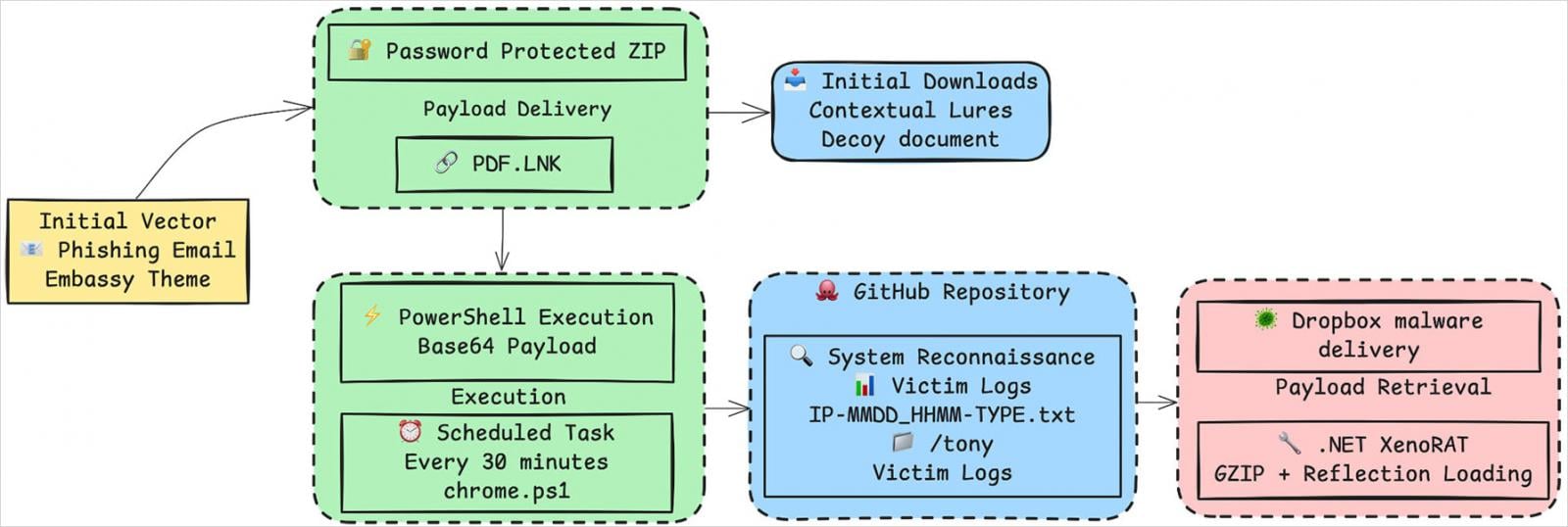

全フェーズを通じて、配信方法は一貫しており、攻撃者はDropbox、Google Drive、Daumのストレージサービスからパスワード保護されたアーカイブ(.ZIP)を配布し、メール保護システムによる検知リスクを低減していました。

アーカイブにはPDFに偽装した.LNKファイルが含まれており、実行すると難読化されたPowerShellコードが起動し、GitHubやDropboxからXenoRATのペイロードを取得し、タスクスケジューラによって永続化を確保します。

XenoRATは強力なトロイの木馬で、キーストロークの記録、スクリーンショットの取得、感染したコンピュータのウェブカメラやマイクへのアクセス、ファイル転送、リモートシェル操作の実行が可能です。

Trellixによると、XenoRATはリフレクションを用いてメモリ上に直接ロードされ、Confuser Core 1.6.0で難読化されているため、侵害されたシステム上でステルス性を維持します。

出典:Trellix

中国と北朝鮮の特徴

Trellixは、これらの攻撃がAPT43の特徴と一致し、北朝鮮の脅威グループに関連する典型的な手法が使われていることを強調しています。

この結論を裏付ける証拠として、韓国のメールサービスの利用、GitHubをコマンド&コントロールに悪用している点、他のKimsukyマルウェアファミリーと一致する一意のGUIDやミューテックスの使用が挙げられます。

また、研究者は過去にKimsukyキャンペーンと関連付けられたIPやドメインも記録しています。

しかし、タイムゾーン分析によると、攻撃者の活動の大部分が中国拠点のアクターと一致しており、休暇期間も中国の祝日に合わせている一方で、韓国の祝日とは強い相関がありませんでした。

Trellixは、このキャンペーンを中程度の確信度でAPT43によるものとしつつ、中国の支援または関与の可能性があると推測しています。