北朝鮮の脅威アクターが、2025年3月から7月にかけて、韓国の外交使節団を標的とした協調的なサイバースパイ活動を行ったとされています。

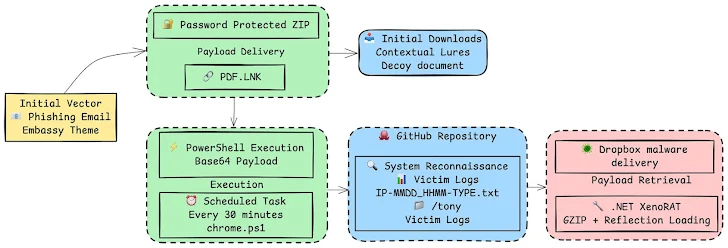

この活動は、少なくとも19通のスピアフィッシングメールという形で現れ、信頼できる外交関係者を装い、説得力のある会議招待状、公的な書簡、イベント招待状で大使館職員や外務省職員を誘い込むことを目的としていました。

「攻撃者は、通常は正当な開発者向けプラットフォームとして知られるGitHubを、秘密裏のコマンド&コントロールチャネルとして活用していました」と、Trellixの研究者Pham Duy Phuc氏とAlex Lanstein氏が述べています。

感染チェーンは、Dropboxや韓国のインターネット大手Kakao CorporationのオンラインサービスであるDaum Cloudなど、信頼されたクラウドストレージソリューションを利用し、オープンソースのリモートアクセス型トロイの木馬「Xeno RAT」の亜種を配信して、脅威アクターが侵害したシステムを制御できるようにしていました。

このキャンペーンは、Kimsukyと呼ばれる北朝鮮のハッカーグループの仕業とみられており、最近ではGitHubをXeno RAT(MoonPeakとして知られる)のステージャーとして利用するフィッシング攻撃にも関連付けられています。インフラや戦術の重複があるものの、フィッシング攻撃が中国拠点のオペレーターと一致する兆候もあります。

Trellixによれば、メールメッセージは慎重に作成されており、実在する外交官や公務員を偽装して、受信者にDropbox、Google Drive、Daum上にホストされたパスワード付きの悪意あるZIPファイルを開かせるよう仕向けています。メッセージは韓国語、英語、ペルシャ語、アラビア語、フランス語、ロシア語で書かれています。

「スピアフィッシングの内容は、正規の外交文書を模倣するよう慎重に作成されていました」とTrellixは述べています。「多くのメールには公式の署名、外交用語、実際のイベント(例:サミット、フォーラム、会議)への言及が含まれていました。」

「攻撃者は信頼できる組織(大使館、省庁、国際機関)を偽装しており、これはKimsukyの長年の手口です。実際の外交イベントとタイミングを合わせて誘いを仕掛けることで、信憑性を高めていました。」

ZIPアーカイブ内には、PDFドキュメントを装ったWindowsショートカット(LNK)が含まれており、これを起動するとPowerShellコードが実行され、埋め込まれたペイロードが動作し、GitHubにアクセスして次段階のマルウェアを取得、スケジュールタスクを通じて永続化を確立します。同時に、被害者にはダミーの文書が表示されます。

このスクリプトは、システム情報を収集して攻撃者が管理する非公開のGitHubリポジトリに流出させるようにも設計されており、同時にリポジトリ内のテキストファイル(「onf.txt」)の内容を解析して、MoonPeakトロイの木馬をホストするDropboxのURLを抽出し、追加のペイロードを取得します。

「リポジトリ内のonf.txtを単に更新するだけで(新しいDropboxファイルを指すように)、オペレーターは感染マシンへのペイロードを入れ替えることができました」とTrellixは説明しています。

「また、彼らは『迅速な』インフラのローテーションも実施していました。ログデータによると、ofx.txtペイロードは1時間の間に複数回更新され、マルウェアの配布や使用後の痕跡消去が行われていました。この高速な更新サイクルとクラウドインフラの利用が、悪意ある活動を目立たなくしていました。」

興味深いことに、サイバーセキュリティ企業による攻撃者の活動の時間帯分析では、その多くが中国と一致するタイムゾーンから発信されていることが判明し、少数が朝鮮半島のタイムゾーンと一致していました。さらに興味深いのは、2025年4月初旬の中国の祝日に「完璧な3日間の休止」が観測された一方、北朝鮮や韓国の祝日には休止が見られなかったことです。

これにより、このキャンペーンが中国の運用リズムを模倣しつつ、北朝鮮の動機と一致していることから、以下の可能性が高まっています。

- 北朝鮮の工作員が中国領内から活動している

- 中国のAPT(高度持続的脅威)オペレーションがKimsukyの手法を模倣している

- 北朝鮮の情報収集活動のために中国のリソースを活用した協力的な取り組み

北朝鮮のサイバーアクターが頻繁に中国やロシアに駐在していることは、リモートIT労働者詐欺スキームの事例でも観察されており、Trellixは中程度の確信度で、オペレーターが中国から活動しているか、文化的に中国人であると述べています。

「韓国のサービスやインフラの利用は、韓国のネットワークに溶け込むための意図的なものだった可能性が高いです」とTrellixは述べています。「Kimsukyが中国やロシアのIP空間から韓国を標的にし、韓国のサービスを利用して通信を正規のものに見せかけるのはよく知られた特徴です。」

北朝鮮IT労働者、数百社に潜入#

この情報開示は、CrowdStrikeが過去12か月間で、北朝鮮人がリモートIT労働者を装い、政権のために不正収益を生み出すために企業に潜入した事例を320件以上特定したことを明らかにした中で発表されました。これは昨年比220%の増加です。

IT労働者スキームは、Famous ChollimaやJasper Sleetとして追跡されており、Microsoft CopilotやVSCodiumなどの生成AI(GenAI)コーディングアシスタントや翻訳ツールを活用し、日々の業務やインスタントメッセージ、メールへの対応を支援していると考えられています。また、同時に3〜4つの仕事を掛け持ちしている可能性も高いです。

これらの活動の重要な要素として、ノートパソコンファームの運営者を募集することが含まれています。ノートパソコンファームとは、企業のノートパソコンをラックに並べ、北朝鮮人がAnyDeskなどのツールを使って、まるで企業が所在する国に物理的にいるかのようにリモートで業務を行うものです。

「Famous ChollimaのIT労働者は、GenAIを使って企業向けの魅力的な履歴書を作成し、ビデオ面接ではリアルタイムのディープフェイク技術で正体を隠し、AIコードツールを業務支援に活用しています。これらはすべて従来のセキュリティ防御にとって大きな課題となっています」と同社は述べています。

さらに、IT労働者に関連する1,389件のメールアドレスの流出から、63のユニークなメールサービスプロバイダーのうち29が、ユーザーが一時的または使い捨てのメールアドレスを作成できるオンラインツールであり、さらに6つはSkiff、Proton Mail、SimpleLoginなどのプライバシー重視のサービスに関連していることが判明しました。メールアドレスの約89%はGmailアカウントです。

「すべてのGmailアカウントは、Google Authenticator、2FA、リカバリーバックアップメールで保護されています」とセキュリティ研究者のRakesh Krishnan氏が述べています。「多くのユーザー名にはdeveloper、code、coder、tech、softwareなど、技術やプログラミングに関連する用語が含まれています。」

これらのメールアドレスの一部は、AI写真編集ツール「Cutout.Pro」のユーザーデータベース流出にも含まれており、SNSプロフィールや身分証明書用の画像を加工するためにこのソフトウェアが使われた可能性が示唆されています。

翻訳元: https://thehackernews.com/2025/08/north-korea-uses-github-in-diplomat.html