サイバーセキュリティ研究者は、フィッシングメールを利用してオープンソースのバックドアVShellを配布する新しい攻撃チェーンを明らかにしました。

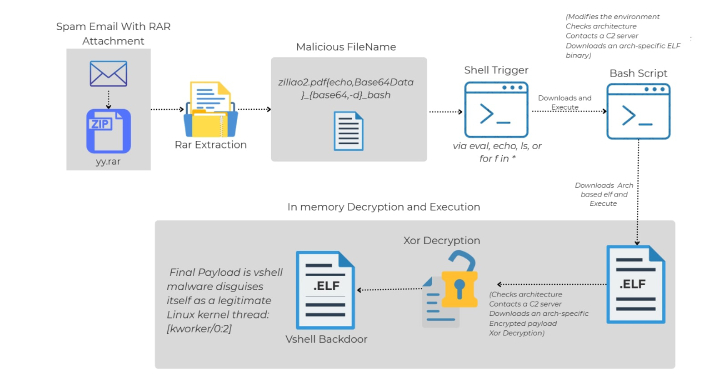

「Linux特有のマルウェア感染チェーンは、悪意のあるRARアーカイブファイルを含むスパムメールから始まります」とTrellixの研究者Sagar Badeは技術解説で述べています。

「ペイロードはファイルの内容やマクロの中に隠されているのではなく、ファイル名自体に直接エンコードされています。シェルコマンドインジェクションとBase64でエンコードされたBashペイロードを巧妙に利用することで、攻撃者は単純なファイルリスト操作を自動的なマルウェア実行のトリガーに変えています。」

サイバーセキュリティ企業によると、この手法は、ファイル名が不十分にサニタイズされた状態で評価される際にシェルスクリプトでよく見られる単純だが危険なパターンを悪用しており、evalやechoのような些細なコマンドが任意コードの実行を可能にしてしまいます。

さらに、この手法は従来の防御策を回避できるという利点もあります。なぜなら、アンチウイルスエンジンは通常ファイル名をスキャンしないからです。

攻撃の起点はRARアーカイブを含むメールであり、その中には悪意のあるファイル名が付けられたファイルが含まれています: “ziliao2.pdf`{echo,<Base64-encoded command>}|{base64,-d}|bash`”

具体的には、このファイル名にはBash互換のコードが組み込まれており、シェルによって解釈された際にコマンドが実行されるよう設計されています。単にアーカイブからファイルを抽出しただけでは実行はされず、シェルスクリプトやコマンドがファイル名を解析しようとした場合にのみ実行される点に注意が必要です。

ここで重要な点は、このような構文のファイル名を手動で作成することはできず、別の言語や外部ツール、スクリプトを使ってシェルの入力検証を回避して作成された可能性が高いとTrellixは述べています。

その結果、埋め込まれたBase64エンコードのダウンローダーが実行され、外部サーバーから対象システムアーキテクチャ(x86_64、i386、i686、armv7l、またはaarch64)に適したELFバイナリを取得します。このバイナリは、コマンド&コントロール(C2)サーバーと通信を開始し、暗号化されたVShellペイロードを取得・デコードしてホスト上で実行します。

Trellixによれば、フィッシングメールは美容製品のアンケートへの招待を装っており、回答すると金銭的報酬(10元)がもらえると受信者を誘導しています。

「重要なのは、メールにはRARアーカイブ(’yy.rar’)が添付されているものの、ユーザーに開封や展開を明示的に指示していない点です」とBadeは説明しています。「ソーシャルエンジニアリングの観点からも巧妙で、ユーザーはアンケート内容に気を取られ、添付ファイルがアンケート関連のドキュメントやデータファイルだと誤認する可能性があります。」

VShellはGo言語ベースのリモートアクセスツールで、近年中国のハッキンググループ(UNC5174など)によって広く利用されており、リバースシェル、ファイル操作、プロセス管理、ポートフォワーディング、暗号化C2通信などをサポートしています。

この攻撃が危険なのは、マルウェアが完全にメモリ上で動作し、ディスクベースの検知を回避できるだけでなく、幅広いLinuxデバイスを標的にできる点です。

「この分析は、RARアーカイブ内の単純なファイル名が任意コマンドの実行に悪用されるという、Linuxマルウェア配布の危険な進化を浮き彫りにしています」とTrellixは述べています。「感染チェーンはシェルループ内のコマンドインジェクションを悪用し、Linuxの寛容な実行環境を利用、最終的にシステムを完全に遠隔操作可能な強力なバックドア型マルウェアVShellを配布します。」

このような状況の中、Picus SecurityはLinux向けポストエクスプロイトツール「RingReaper」の技術分析を発表しました。RingReaperはLinuxカーネルのio_uringフレームワークを利用して従来の監視ツールを回避します。現時点でこのマルウェアの背後にいる人物は特定されていません。

「RingReaperはread、write、recv、send、connectといった標準関数を呼び出す代わりに、io_uringのプリミティブ(例: io_uring_prep_*)を使って同等の操作を非同期で実行します」とセキュリティ研究者Sıla Özeren Hacıoğluは述べています。「この手法はフックベースの検知メカニズムを回避し、EDRプラットフォームが一般的に収集するテレメトリでの悪意ある活動の可視性を低減します。」

RingReaperはio_uringを利用してシステムプロセス、アクティブな疑似端末(PTS)セッション、ネットワーク接続、ログイン中のユーザーを列挙しつつ、その痕跡を減らし検知を回避します。また、「/etc/passwd」ファイルからユーザー情報を収集したり、SUIDバイナリを悪用して権限昇格を行ったり、実行後に自身の痕跡を消去することも可能です。

「このマルウェアは、Linuxカーネルの最新非同期I/Oインターフェースであるio_uringを悪用し、セキュリティツールが頻繁に監視・フックする従来のシステムコールへの依存を最小限に抑えています」とPicusは述べています。

翻訳元: https://thehackernews.com/2025/08/linux-malware-delivered-via-malicious.html