ロシア連邦保安庁(FSB)が作成したアンチウイルスツールソフトウェアを装った新たなAndroidマルウェアが、ロシア企業の幹部を標的に使用されています。

ロシアのモバイルセキュリティ企業Dr. Webの新しいレポートによると、研究者たちはこの新しいスパイウェアを「Android.Backdoor.916.origin」として追跡しており、既知のマルウェアファミリーとの関連性は見つかっていません。

このマルウェアは、会話の盗聴、スマートフォンのカメラからのストリーミング、キーロガーによるユーザー入力の記録、メッセンジャーアプリからの通信データの窃取など、さまざまな機能を備えています。

Dr. Webによると、このマルウェアが2025年1月に最初に発見されて以来、複数の後続バージョンが確認されており、継続的な開発が行われていることが示されています。

配布手法や感染方法、インターフェースがロシア語のみで提供されていることから、研究者たちはこのマルウェアがロシア企業を標的とした攻撃のために設計されたと考えています。

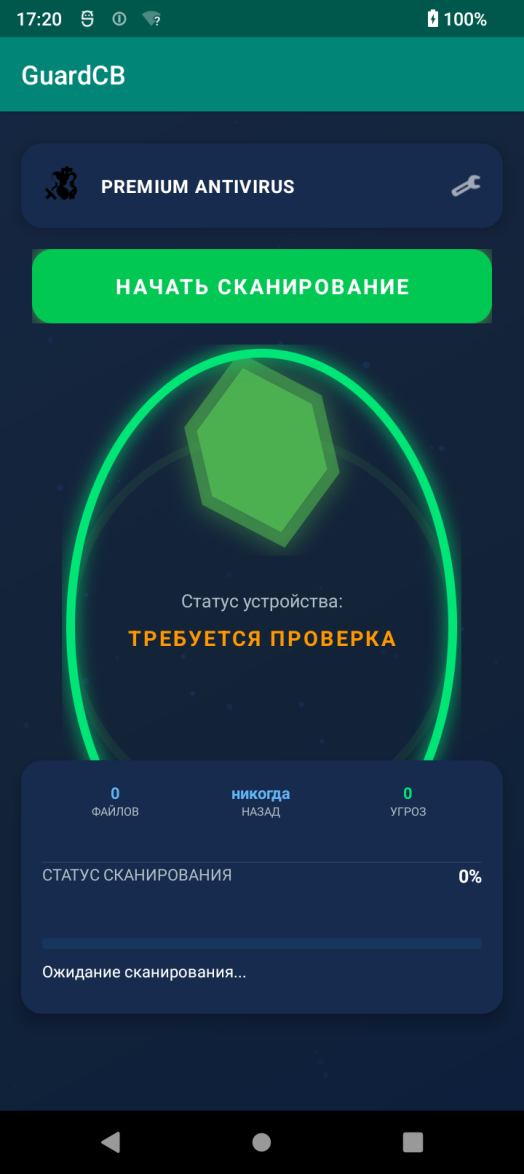

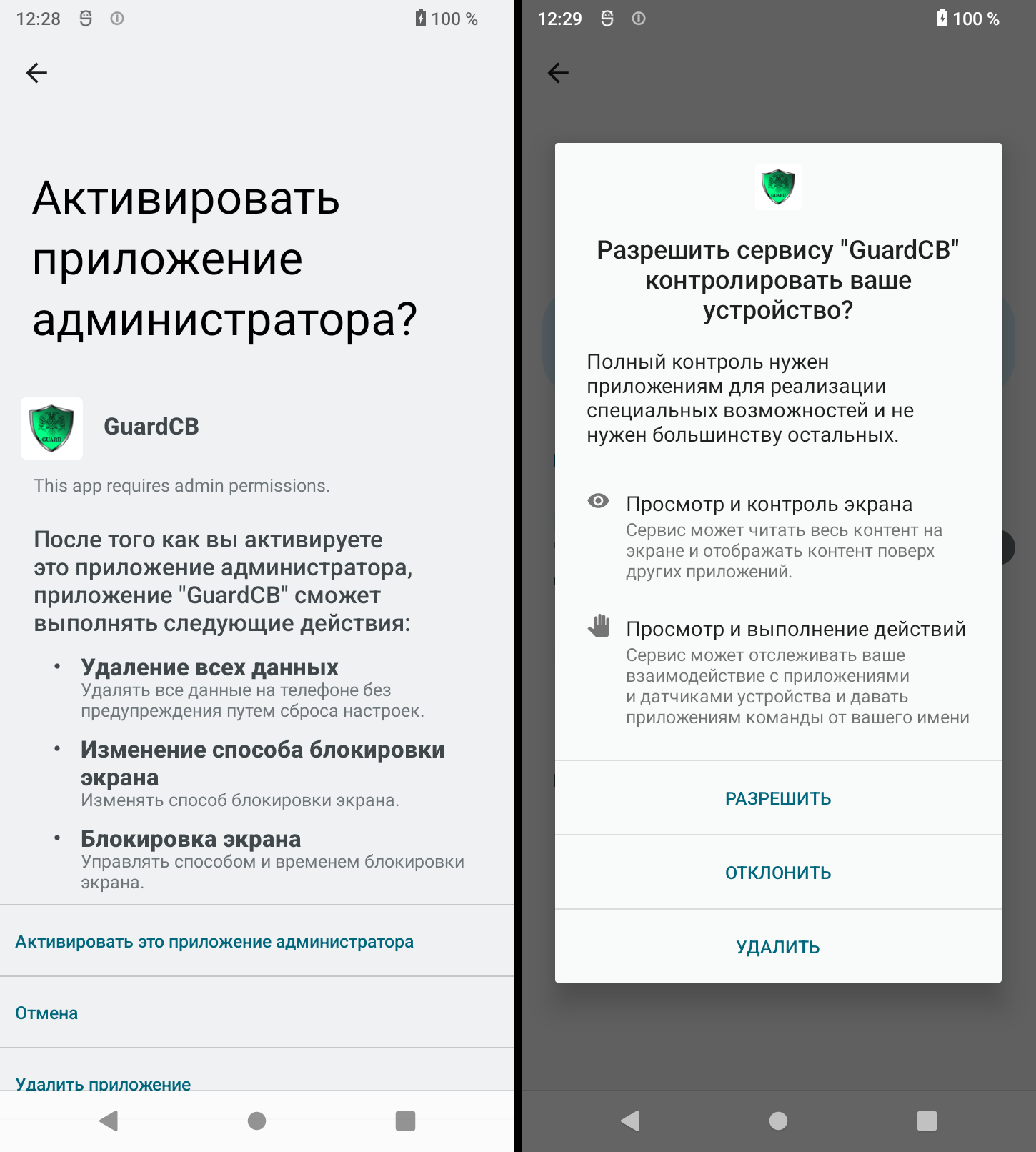

Dr. Webは、主に2つのブランド名での偽装を確認しています。1つはロシア連邦中央銀行を装った「GuardCB」、もう2つはロシア情報機関のソフトウェアを装った「SECURITY_FSB」と「ФСБ(FSB)」という2つのバリアントです。

「同時に、そのインターフェースはロシア語のみを提供しています。つまり、この悪意あるプログラムは完全にロシアのユーザーに焦点を当てています」とDr. Webは報告しています。

「これは、『SECURITY_FSB』や『FSB』などのファイル名を持つ他の検出されたバリエーションによっても確認されており、サイバー犯罪者がロシアの法執行機関に関連するセキュリティプログラムであるかのように偽装しようとしていることがわかります。」

このアンチウイルスツールにはセキュリティ関連の機能はありませんが、被害者がデバイスから削除できないように本物のセキュリティツールを装っています。

出典: Dr. Web

ユーザーが「スキャン」をクリックすると、インターフェースはプログラムされたシミュレーションを表示し、30%の確率で偽の陽性結果を返します。偽検出数は1~3件の間でランダムに変動します。

インストール時に、このマルウェアは、位置情報、SMSやメディアファイルへのアクセス、カメラや音声録音、アクセシビリティサービス、常時バックグラウンドでの実行許可など、複数の高リスク権限の付与を要求します。

出典: Dr. Web

次に、複数のサービスを起動し、コマンド&コントロール(C2)に接続して以下のようなコマンドを受信します:

- SMS、連絡先、通話履歴、位置情報、保存画像の窃取

- マイク、カメラ、画面ストリーミングの有効化

- テキスト入力やメッセンジャー/ブラウザーの内容(Telegram、WhatsApp、Gmail、Chrome、Yandexアプリ)の取得

- シェルコマンドの実行、永続化の維持、自己防御の有効化

Dr. Webによると、このマルウェアは最大15のホスティングプロバイダー間で切り替えが可能であり、この機能は現在は有効になっていませんが、マルウェアが高い耐障害性を持つよう設計されていることを示しています。

アナリストは、Android.Backdoor.916.originに関連する完全な侵害指標をこのGitHubリポジトリで共有しています。