2025年9月2日Ravie Lakshmananマルウェア / 脅威インテリジェンス

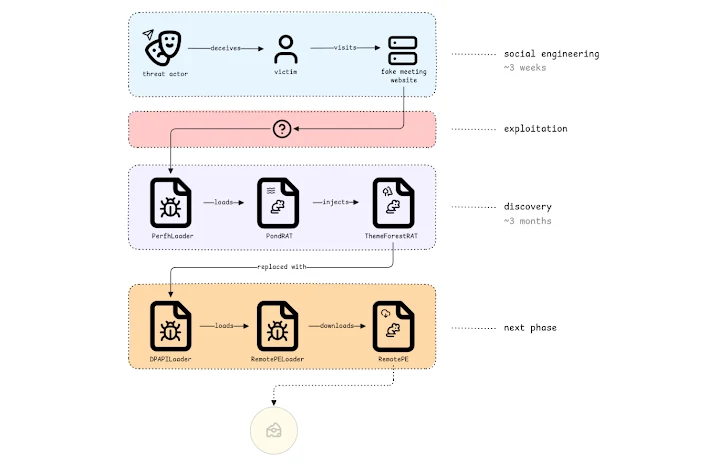

北朝鮮と関連付けられている脅威アクター「ラザルス・グループ」は、PondRAT、ThemeForestRAT、RemotePEと呼ばれる3種類のクロスプラットフォーム型マルウェアを配布するソーシャルエンジニアリングキャンペーンに関与しているとされています。

この攻撃は、NCCグループのFox-ITによって2024年に観測され、分散型金融(DeFi)分野の組織を標的とし、最終的に従業員のシステムが侵害されました。

「そこから、攻撃者はネットワーク内部からさまざまなRATや他のツールを組み合わせて使用し、たとえば認証情報の収集やプロキシ接続の確立などを行いました」とYun Zheng Hu氏とMick Koomen氏は述べています。「その後、攻撃者はよりステルス性の高いRATに移行し、攻撃の次の段階に進んだことを示唆しています。」

攻撃の連鎖は、脅威アクターがTelegram上で既存の証券会社の従業員になりすまし、CalendlyやPicktimeを装った偽のウェブサイトを使って被害者とのミーティングを設定することから始まります。

正確な初期侵入経路は現時点では不明ですが、この足掛かりを利用してPerfhLoaderと呼ばれるローダーが展開され、次にPondRATがドロップされます。これはPOOLRAT(別名SIMPLESEA)の簡易版と評価されている既知のマルウェアです。サイバーセキュリティ企業は、Chromeブラウザの当時ゼロデイ脆弱性がこの攻撃で利用された可能性を示す証拠があると述べています。

PondRATとともに、スクリーンショット取得ツール、キーロガー、Chromeの認証情報およびCookie窃取ツール、Mimikatz、FRPC、MidProxyやProxy Miniなどのプロキシプログラムなど、他のツールも複数配布されます。

「PondRATは、ファイルの読み書き、プロセスの開始、シェルコードの実行を可能にするシンプルなRATです」とFox-ITは述べ、少なくとも2021年には存在していたと付け加えています。「攻撃者は約3か月間、PondRATとThemeForestRATを併用し、その後、より高度なRATであるRemotePEをインストールして痕跡を消去しました。」

PondRATマルウェアは、ハードコードされたコマンド&コントロール(C2)サーバーとHTTP(S)経由で通信し、さらなる指示を受け取るよう設計されています。ThemeForestRATは、PondRATまたは専用ローダー経由でメモリ上に直接展開されます。

ThemeForestRATもPondRAT同様、新しいリモートデスクトップ(RDP)セッションを監視し、HTTP(S)経由でC2サーバーに接続して最大20個のコマンドを取得します。これにより、ファイルやディレクトリの列挙、ファイル操作、コマンド実行、TCP接続のテスト、ディスク上の別ファイルを基にしたファイルのタイムスタンプ変更、プロセス一覧取得、ファイルのダウンロード、シェルコードのインジェクション、プロセスの起動、指定時間の休止などが可能です。

Fox-ITは、ThemeForestRATが、ラザルス・グループが2014年11月にSony Pictures Entertainment(SPE)に対して行った破壊的ワイパー攻撃で使用した「RomeoGolf」というコードネームのマルウェアと類似点があると述べています。これは、Operation Blockbusterとして知られる共同調査プロジェクトの一環としてNovettaによって記録されました。

一方、RemotePEはRemotePELoaderによってC2サーバーから取得され、さらにDPAPILoaderによってロードされます。C++で記述されたRemotePEは、より高度なRATであり、価値の高い標的に対して使用される可能性が高いと考えられています。

「PondRATは柔軟性に欠ける原始的なRATですが、初期ペイロードとしては目的を達成します」とFox-ITは述べています。「より複雑な作業には、機能が多く、メモリ上のみで動作するため検知されにくいThemeForestRATが使われます。」

翻訳元: https://thehackernews.com/2025/09/lazarus-group-expands-malware-arsenal.html