WhatsApp開発ツールを装った2つの悪意あるNPMパッケージが発見され、開発者のコンピュータ上のファイルを再帰的に削除する破壊的なデータ消去コードを展開していることが判明しました。

現在レジストリで入手可能な2つの悪意あるNPMパッケージが、WhatsApp開発者を標的に破壊的なデータ消去コードを仕込んでいます。

Socketの研究者によって発見されたこれらのパッケージは、WhatsAppのソケットライブラリを装っており、先月公開されて以来1,100回以上ダウンロードされています。

Socketが削除リクエストを提出し、発行者であるnayfloreをフラグ付けしたにもかかわらず、執筆時点では両パッケージとも依然として利用可能です。

2つの悪意あるパッケージの名前はnaya-floreとnvlore-hscですが、同じ発行者はNPM上にnouku-search、very-nay、naya-clone、node-smsk、@veryflore/discなど他にも複数のパッケージを公開しています。

これら追加の5つのパッケージは現時点では悪意あるものではありませんが、いつでも危険なコードが追加される可能性があるため、極めて慎重な対応が求められます。

これらすべてのパッケージは、WhatsApp Business APIを利用したボットや自動化ツールの構築に使われる正規のWhatsApp開発者向けライブラリを模倣しています。

Socketは、これらのライブラリの需要が最近大幅に増加しており、より多くの企業が顧客とのコミュニケーションにWhatsAppのCloud APIを利用していると指摘しています。

ワイパーコード

naya-floreとnvlore-hsの両方には「requestPairingCode」という関数が含まれており、本来はWhatsAppのペアリングを処理するはずですが、実際にはGitHubアドレスからbase64でエンコードされたJSONファイルを取得します。

このJSONファイルにはインドネシアの電話番号リストが含まれており、これらの番号の所有者は悪意ある機能の対象外(キルスイッチ)となります。

それ以外の(有効な標的)には、「rm -rf *」コマンドが実行され、現在のディレクトリ内のすべてのファイルが再帰的に削除され、開発者のシステムからコードが実質的に消去されます。

出典:Socket

Socketはまた、被害者の電話番号、デバイスID、ステータス、ハードコードされたキーを流出させる可能性のある休眠中のデータ流出関数(「generateCreeds」)も発見しました。この関数は両パッケージに存在しますが、コメントアウトされており、無効化されています。

出典:Socket

Goエコシステムも被害

同時に、Socketは11個の悪意あるGoパッケージも発見しました。これらは文字列配列の難読化を利用し、実行時にリモートペイロードを密かに実行します。

これらのパッケージはシェルを起動し、.icuや.techドメインから2段階目のスクリプトや実行ファイルを取得してメモリ上で実行し、LinuxのCIサーバーやWindowsワークステーションの両方を標的にしています。

これらのパッケージの大半はタイポスクワット(typosquat)であり、開発者のタイプミスや混乱を狙ってダウンロードさせようとしています。

出典:Socket

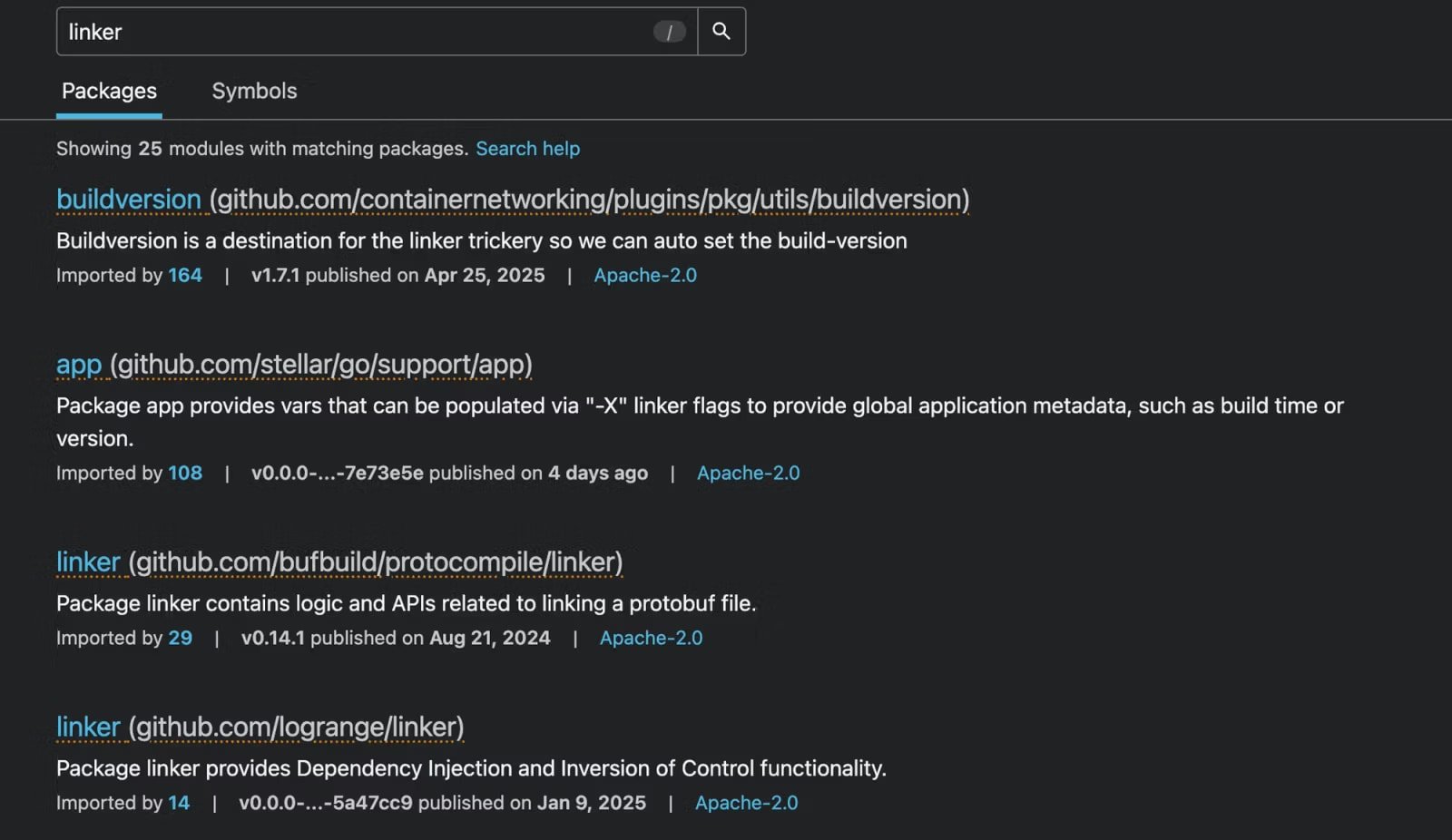

悪意あるパッケージとその場所は以下の通りです:

- github.com/stripedconsu/linker

- github.com/agitatedleopa/stm

- github.com/expertsandba/opt

- github.com/wetteepee/hcloud-ip-floater

- github.com/weightycine/replika

- github.com/ordinarymea/tnsr_ids

- github.com/ordinarymea/TNSR_IDS

- github.com/cavernouskina/mcp-go

- github.com/lastnymph/gouid

- github.com/sinfulsky/gouid

- github.com/briefinitia/gouid

これらの大半はまだ公開されているため、Go開発者は非常に慎重になり、利用する前にビルディングブロックを必ず再確認することが推奨されます。