攻撃者がルールを破るのではなく、私たちよりもルールを上手く守ったらどうなるか、考えたことはありますか?システムが設計通りに動作しているのに、その「設計上の仕様」が静かにリスクの扉を開いてしまうときは?

今週は、本当にコントロール下にあるものは何か、立ち止まって考えさせられる話題が揃っています。壊れたファイアウォールや適用漏れのパッチだけが問題ではありません。無害に思える小さな選択肢やデフォルト設定、ショートカットが、気付かぬうちに危険を招くのです。

本当の驚きは、脅威が外部からだけでなく、設定そのものに組み込まれていることもあるという点です。今、静かにセキュリティ課題を形作っているものをぜひご覧ください。

⚡ 今週の脅威#

FBI、航空会社を狙うScattered Spiderに警告 — 米連邦捜査局(FBI)は、悪名高いサイバー犯罪グループScattered Spiderによる航空業界を標的とした新たな攻撃について警告しました。同グループは高度なソーシャルエンジニアリング技術を用いて初期アクセスを獲得しています。サイバーセキュリティベンダーのPalo Alto Networks Unit 42やGoogle Mandiantも同様の警告を発し、強力な認証、IDの分離、パスワードリセットや多要素認証(MFA)登録の厳格なID管理など、必要な対策を講じて環境を強化するよう呼びかけています。

🔔 注目ニュース#

- LapDogs ORBネットワーク、1000台以上のSOHO機器を侵害 — 中国関連のAPTが、LapDogsと呼ばれるオペレーショナルリレーボックス(ORB)ネットワークを構築し、スパイ活動のために1000台以上のバックドア付きルーターを利用しています。デジタル侵害は2023年9月以前から始まり、拡大を続けています。主に寿命を迎えたルーター、IoT機器、インターネット接続型セキュリティカメラ、仮想サーバー、その他SOHO機器が標的です。攻撃はLinuxベースの機器の既知の脆弱性を利用し、ShortLeashというバックドアを仕込んでいます。マルウェアの目的は不明ですが、UAT-5918が使用した他のサンプルと類似点があります。世界中でネットワークへの長期的なアクセスを得るため、段階的かつ計画的に侵害が進められているとみられます。

- イランのAPT35、イスラエルのサイバー専門家を標的に — イラン革命防衛隊(IRGC)と関連する国家支援型ハッカーグループAPT35が、イスラエルのジャーナリストや著名なサイバーセキュリティ専門家、コンピュータサイエンス教授を標的としたスピアフィッシングキャンペーンに関与しています。偽のGmailログインページやGoogle Meet招待を使ってGoogleアカウントの認証情報を窃取しています。イランとイスラエル間の地政学的緊張の中、ハクティビスト活動も急増しています。

- Citrix、悪用中のゼロデイ脆弱性に緊急パッチ — Citrixは、NetScaler ADCに影響する重大な脆弱性(CVE-2025-6543、CVSSスコア9.2)に対するセキュリティアップデートを公開しました。この脆弱性はメモリオーバーフローによるもので、意図しない制御フローやサービス拒否を引き起こす可能性があります。実際の攻撃方法は現時点で不明です。

- 米下院、政府端末でのWhatsApp使用を禁止 — 米国下院は、セキュリティ上の懸念から、議会スタッフによる政府支給端末でのWhatsApp利用を正式に禁止しました。WhatsAppのユーザーデータ保護の透明性欠如、保存データの暗号化の不在、潜在的なリスクが理由です。WhatsApp側は、メッセージはデフォルトでエンドツーエンド暗号化されており、他のアプリより高いセキュリティを提供していると反論しています。

- クリプトマイニングボットネット無力化の新ツール — Akamaiは、XMRogueというPoCツールを使い、クリプトマイニングボットネットのプロキシサーバーによる不正マイニングを阻止する新しい仕組みを提案しました。マイニングプロキシが使われていない場合は、攻撃者のウォレットを使って1000件以上の同時ログインリクエストを送り、プールが一時的にウォレットをBANする仕組みです。ただし、これらの方法はマルウェア自体を削除するものではなく、あくまでインフラを無効化する手段です。

️🔥 注目のCVE#

ハッカーは新たに発見されたソフトウェアの脆弱性に素早く飛びつきます—時には数時間以内に。アップデートの見落としや隠れたバグ、たった1つの未修正CVEが深刻な被害の入り口となります。今週注目の高リスク脆弱性を下記にまとめました。リストを確認し、迅速にパッチを適用して一歩先を行きましょう。

今週のリストには— CVE-2025-49825(Teleport)、CVE-2025-6218(WinRAR)、CVE-2025-49144(Notepad++)、CVE-2025-27387(OPPO ColorOS)、CVE-2025-2171, CVE-2025-2172(Aviatrix Controller)、CVE-2025-52562(ConvoyPanel)、CVE-2025-27915(Zimbra Classic Web Client)、CVE-2025-48703(CentOS Web Panel)、CVE-2025-23264、CVE-2025-23265(NVIDIA Megatron LM)、CVE-2025-36537(TeamViewer)、CVE-2025-4563(Kubernetes)、CVE-2025-2135(Kibana)、CVE-2025-3509(GitHub)、CVE-2025-36004(IBM i)、CVE-2025-49853(ControlID iDSecure)、CVE-2025-37101(HPE OneView for VMware vCenter)、CVE-2025-3699(三菱電機)、CVE-2025-6709(MongoDB)、CVE-2025-1533, CVE-2025-3464(ASUS Armoury Crate)、およびKerio Controlに影響する未修正の脆弱性が含まれます。

📰 サイバー世界の動向#

- 数百種のプリンター・スキャナーに脆弱性 — Brotherの複合機(MFP)に8件の脆弱性が公開され、4社742モデルに影響しています。富士フイルムビジネスイノベーション、リコー、東芝テック、コニカミノルタも影響を受けています。最も深刻なCVE-2024-51978(CVSS 9.8)は、リモートの未認証攻撃者がシリアル番号を漏洩させ、デフォルト管理者パスワードを生成できるバグです。管理者パスワードを得た攻撃者は、設定変更や認証ユーザー向け機能の悪用が可能となります。

- フランス警察、BreachForums管理者を逮捕 — フランス当局は、盗難データ販売で悪名高いBreachForumsの主要メンバー5人を逮捕しました。うち1人は英国人で、FBIの潜入捜査により身元が特定されました。米司法省は最大50年の禁固刑を求めています。

- カナダ、Hikvisionに国内事業の停止命令 — カナダ政府は、中国のCCTVベンダーHikvisionに対し、国家安全保障上の理由からカナダでの全事業停止を命じました。政府機関での製品購入・使用も禁止されます。Hikvisionは「根拠がない」と反論しています。

- 英国NCSC、「Authentic Antics」マルウェアを警告 — 英国NCSCは、Microsoft Outlookプロセス内で動作し、定期的に偽のログインプロンプトを表示して認証情報やOAuth 2.0トークンを窃取する新マルウェア「Authentic Antics」に注意を呼びかけています。盗まれた情報はOutlook Web API経由で攻撃者に送信され、被害者の送信済みフォルダには表示されません。

- Microsoft、CrowdStrike障害再発防止へ — Microsoftは、主要セキュリティパートナー向けにWindowsエンドポイントセキュリティプラットフォームのプライベートプレビューを提供予定です。これにより、アンチウイルスなどのセキュリティ製品がカーネル外のユーザーモードで動作可能となり、信頼性と復旧性が向上します。また、BSoD(ブルースクリーン)も視覚的に刷新されます。

- noyb、BumbleのE.U. GDPR違反を指摘 — BumbleがOpenAIと提携した「Bumble for Friends」機能が、ユーザーの同意なく個人情報をAIに送信しているとして、オーストリアのプライバシー団体noybがGDPR違反で苦情を申し立てました。

- Jitter-Trap、回避を検知に変える新手法 — サイバーセキュリティ研究者は、Cobalt StrikeやSliverなどのレッドチームフレームワークが使う「ジッター」パラメータのランダム性パターンを検知し、攻撃者のC2通信を特定する「Jitter-Trap」技術を開発しました。

- REvilメンバー、ロシアで釈放 — REvilランサムウェアグループの4人がロシアで有罪判決を受けたものの、拘留期間が刑期に充当され釈放されました。ロシアが自国のハッカーを起訴するのは珍しい事例です。

- 悪意あるPythonパッケージ、Windowsをシャットダウン — PyPIリポジトリで発見されたpsslibという悪意あるPythonパッケージは、正規のpasslibのタイポスクワットで、パスワードが一致しないとWindowsを即座にシャットダウンさせます。また、npmでもロシア語ユーザーを狙うプロテストウェアが発見されています。

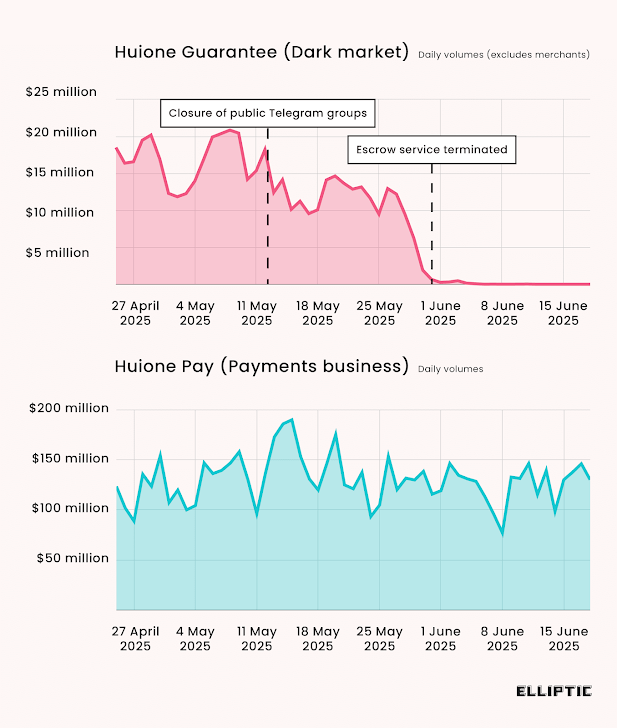

- HuiOne閉鎖後、Tudou Guaranteeが台頭 — Telegramの違法マーケット「Tudou Guarantee」が、HuiOne Guarantee閉鎖後の中国語圏ブラックマーケットの中心となっています。多くの詐欺師が移動し、暗号通貨の流入も急増しています。

- 韓国、MeshAgentとSuperShellの標的に — 韓国のWindowsおよびLinuxサーバーが、中国語話者の攻撃者によりSuperShellなどのウェブシェルやMeshAgentを使って持続的なアクセスを確立され、追加ペイロードをインストールされています。攻撃者はネットワーク内で横移動し、最終的に機密情報の窃取やランサムウェア感染を狙っている可能性があります。

- AndroxGh0stマルウェア、新たな脆弱性を追加 — AndroxGh0stマルウェアの背後にいる攻撃者は、カリフォルニア大学サンディエゴ校やジャマイカのイベントプラットフォームの侵害サイトをC2に利用しています。Apache StrutsやWordPressなどの脆弱性を悪用し、初期アクセスとマルウェアの展開を行っています。

- CapCutを装ったフィッシングキャンペーン — CapCutの偽請求書を使い、Appleアカウントのログインページを模したリンクで金融情報を盗み取るフィッシング攻撃が確認されています。

- オランダ警察、Cracked.io関連で126人に連絡 — オランダ警察は、Cracked.ioハッキングフォーラムのアカウント保持者126人を特定し連絡しました。8人を刑事告発し、他の者には警告を行いました。最年少は11歳でした。

- Airoha SoCの脆弱性 — AirohaのSoCを搭載した機器に3件の脆弱性が発見され、Bluetooth圏内の攻撃者が認証なしで乗っ取りや盗聴を行える可能性があります。多くのベンダーが自社製品にAiroha SoCが使われていることを認識していない場合もあります。

- Operation Overload、APIで親ロシア宣伝を拡大 — ロシアの情報操作「Operation Overload」は、AIを使ってプロパガンダを生成し、TelegramやX、TikTokなどで拡散しています。ウクライナや欧米諸国の政治的議論への干渉が目立ちます。

- 暗号資産詐欺、税務当局を偽装 — 「Declaration Trap」と呼ばれる新たなフィッシング攻撃が、オランダの税務当局を装って暗号資産ユーザーを標的にしています。メールで偽サイトに誘導し、個人情報やシードフレーズを盗み取ります。IBM X-ForceはSVGファイルを悪用した金融機関向けフィッシングも報告しています。

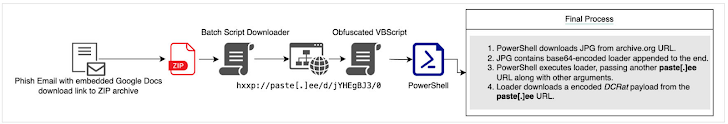

- Hive0131キャンペーン、コロンビアでDCRatを配布 — 2025年5月初旬に発見されたフィッシングキャンペーンで、Hive0131と呼ばれる攻撃者がコロンビアのユーザーに偽の刑事訴訟通知を送り、DCRatマルウェアを配布しています。感染チェーンには難読化された.NETローダーVMDetectLoaderが使われています。

- CISAとNSA、メモリ安全言語の採用を推奨 — 米国CISAとNSAは、Rustなどのメモリ安全言語(MSL)の採用を推奨するガイダンスを発表しました。MSLはメモリバグを防ぐ仕組みを言語レベルで提供し、セキュリティ向上に寄与しますが、レガシーシステムやパフォーマンス面、ツール・ライブラリの不足など導入の課題も指摘されています。

- 新SmartAttack技術、スマートウォッチでエアギャップデータを窃取 — SmartAttackと呼ばれる新たなサイドチャネル攻撃が、スマートウォッチのマイクを使い、エアギャップ環境で18-22kHzの超音波通信を受信してデータを窃取できることを実証しました。対策として、スマートウォッチ等の音声機能付きウェアラブルの持ち込み禁止や、超音波監視・ジャマーの導入などが挙げられます。

- Google、XSS攻撃対策の新機能を追加 — GoogleはChromeブラウザに、HTML属性内の「<」および「>」文字を自動エスケープする新機能を追加しました。これにより、HTMLコード内に悪意あるコードを挿入するクロスサイトスクリプティング(XSS)攻撃を防ぎます。

🎥 サイバーセキュリティウェビナー#

- 信頼を築くアイデンティティ設計—プライバシー、AI、シームレスログインを考慮して ➝ AIが進化する現代、顧客アイデンティティは信頼が全てです。本ウェビナーではAuth0 2025トレンドレポートの洞察をもとに、AIへのユーザー反応、プライバシー期待の高まり、最新のアイデンティティ脅威などを解説。ログインフロー構築や信頼戦略に役立つ実践的なアドバイスが得られます。

- pip installだけでは危険:2025年のPythonサプライチェーンを守る ➝ 2025年のPythonエコシステムはリポジトリジャックやタイポスクワット、コンテナイメージの隠れた脆弱性など多くの攻撃にさらされています。セキュリティ専門家がCVE、Sigstore、SLSAなどのツールやPyPIの対応策を解説。実践的なサプライチェーン防御策を学べます。

- RIFT ➝ Microsoftは、複雑なRust製マルウェア内の攻撃者作成コードを特定するオープンソースツールRIFTを公開しました。自動シグネチャマッチングとバイナリdiffでカスタムコードのみをハイライトし、解析効率を高めます。

免責事項:これらの新ツールは教育目的で公開されており、完全な監査は行われていません。自己責任でご利用ください—コードの確認、安全なテスト、適切な保護策を徹底してください。

🔒 今週のヒント#

デフォルトを超えて:Windowsハードニングの極意 ➝ Windowsのデフォルト設定は利便性重視で作られています。日常利用なら問題ありませんが、データやビジネス、プライバシーを守りたいなら、基本を超えた対策が必要です。

朗報です。システム管理者でなくても、HardeningKitty、CIS-CAT Lite、Microsoft Security Compliance Toolkitなどのツールを使えば、何を修正すべきか自動で教えてくれます。古いプロトコル(SMBv1、NetBIOS)の無効化、Officeマクロの強化、不要なWindows機能の停止などが簡単にできます。

難しそうに感じても大丈夫—ワンクリックアプリもあります。ConfigureDefenderでMicrosoft Defenderの保護を最大化、WPDやO&O ShutUp10++でWindowsの追跡や不要設定を数分でカットできます。まさに「プライバシー+セキュリティ」スイッチです。

本格的に始めたいなら、CIS-CAT Liteで現状を確認し、HardeningKittyでギャップを埋めましょう。これらは単なるチェックリストではなく、フィッシングやドキュメント型マルウェア、ネットワーク横移動など現実の攻撃経路を遮断します。

要点:Windowsを「そのまま使う」必要はありません。壊さずに自分仕様に強化できます。小さな変更が大きな効果を生みます。

まとめ#

技術的な細部に目を奪われがちですが、結局は限られたツールと時間で賢い選択をすることが大切です。一度に全てを直すのは無理でも、どこに隙があるかを知ることが半分の勝利です。簡単な設定チェックから方針の見直しまで、小さな一歩が積み重なります。

数分だけでもハイライトを確認し、チームで見直しが必要なポイントを探してみてください。

翻訳元: https://thehackernews.com/2025/06/weekly-recap-airline-hacks-citrix-0-day.html