米国司法省(DoJ)は月曜日、北朝鮮の情報技術(IT)労働者スキームを標的とした大規模な措置を発表し、1名の逮捕と29の金融口座、21の詐欺ウェブサイト、約200台のコンピュータを押収したと明らかにしました。

この協調的な行動により、米国内14州にわたる21か所の既知または疑わしい「ラップトップファーム」が捜索されました。これらは北朝鮮のIT労働者が、企業から支給されたラップトップコンピュータを使って被害者のネットワークにリモート接続するために利用されていました。

「北朝鮮の関係者は、米国、中国、アラブ首長国連邦、台湾の個人に支援され、100社以上の米国企業での雇用を成功裏に獲得していました」とDoJは述べています。

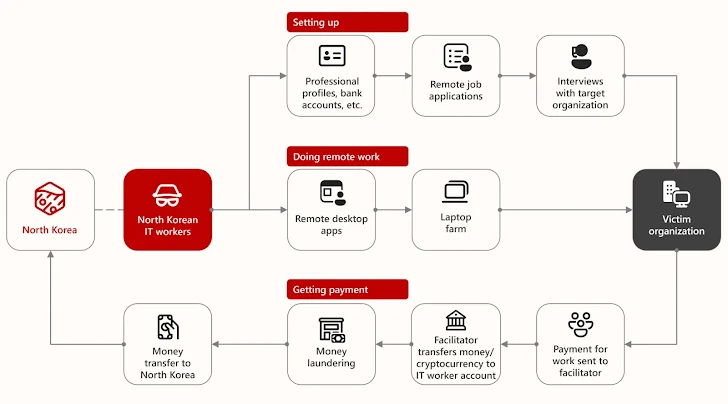

北朝鮮IT労働者スキームは、朝鮮民主主義人民共和国(DPRK)の収益獲得装置の中で、国際制裁を回避する形で重要な役割を果たすようになっています。サイバーセキュリティ企業DTEXによって国家支援の犯罪シンジケートと評されるこの詐欺的な活動は、北朝鮮の関係者が米国企業にリモートIT労働者として雇用され、盗用または架空の身元を利用するものです。

一度雇用されると、IT労働者は定期的な給与を受け取り、米国軍事技術や仮想通貨などの輸出管理対象の機密情報にアクセスできるようになります。ある事件では、IT労働者がアトランタに拠点を置くブロックチェーン研究開発企業に就職し、90万ドル以上のデジタル資産を盗んだとされています。

北朝鮮のIT労働者は、「正当な」業務を通じて隠遁国家に違法な収益をもたらすだけでなく、内部者アクセスを悪用して機密データを収集したり、資金を盗んだり、さらには雇用主を恐喝してデータの公開を防ぐなど、深刻な脅威となっています。

「これらのスキームは米国企業を標的にし、資金を盗み、制裁を回避して北朝鮮政権の違法プログラム、特に兵器プログラムの資金調達を目的としています」と、司法省国家安全保障局のジョン・A・アイゼンバーグ次官補は述べています。

先月、DoJは連邦裁判所に対し、グローバルなIT労働者スキームに関連する774万ドル以上の暗号通貨、NFT、その他のデジタル資産を対象とした民事没収訴訟を提起したと発表しました。

「北朝鮮は、米国企業を詐欺し、米国人の身元盗用被害者を利用することで兵器プログラムの資金調達を目指し続けています」と、FBI防諜部門のロマン・ロザフスキー次長は述べました。「北朝鮮のIT労働者は米国市民を装い、米国企業で不正に雇用され、数億ドルを北朝鮮の独裁政権に送金しました。」

月曜日に発表された主な措置のひとつは、ニュージャージー州在住の米国籍、Zhenxing「Danny」Wangの逮捕です。同氏は、共謀者と共に米国企業のリモートIT業務を獲得し、最終的に500万ドル以上の収益を上げた数年にわたる詐欺スキームに関与したとされています。

このスキームに関与した他の人物には、中国人6名と台湾人2名が含まれます。

- Jing Bin Huang(靖斌 黄)

- Baoyu Zhou(周宝玉)

- Tong Yuze(佟雨泽)

- Yongzhe Xu(徐勇哲 and يونجزهي أكسو)

- Ziyou Yuan(زيو)

- Zhenbang Zhou(周震邦)

- Mengting Liu(劉 孟婷)

- Enchia Liu(刘恩)

起訴状によると、被告およびその他の共謀者は、2021年から2024年10月までに80人以上の米国人の身元を不正利用し、100社以上の米国企業でリモート業務を獲得しました。海外のIT労働者は、米国内の協力者であるKejia「Tony」Wang、Zhenxing「Danny」Wang、さらに少なくとも4人の支援を受けていたとみられ、Kejia Wangは2023年に中国を訪れ、海外の共謀者やIT労働者とスキームについて協議したとされています。

企業にリモート労働者が米国内にいると信じ込ませるため、Wangらは会社から支給されたラップトップを自宅で受け取り保管し、北朝鮮の脅威アクターがKVM(キーボード・ビデオ・マウス)スイッチ(PiKVMやTinyPilotなど)を使ってこれらのデバイスに接続できるようにしていました。

「Kejia WangとZhenxing Wangは、Hopana Tech LLC、Tony WKJ LLC、Independent Lab LLCなどのペーパーカンパニーと対応するウェブサイト、金融口座を設立し、海外IT労働者が正規の米国企業に所属しているように見せかけていました」とDoJは述べています。「彼らはこれらの金融口座を通じて被害企業からの送金を受け取り、その多くを海外の共謀者に送金していました。」

これらのサービスの見返りとして、WangらはIT労働者から少なくとも69万6,000ドルを受け取ったと推定されています。

別件として、ジョージア州北部地区は、北朝鮮国籍のKim Kwang Jin(김관진)、Kang Tae Bok(강태복)、Jong Pong Ju(정봉주)、Chang Nam Il(창남일)の4名を、アトランタ所在のブロックチェーン企業から90万ドル以上を盗んだとして、5件の電信詐欺およびマネーロンダリングで起訴しました。

裁判所文書によれば、被告らは2019年10月に北朝鮮の書類でアラブ首長国連邦に渡航し、チームとして活動していました。2020年12月から2021年5月の間に、Kim Kwang JinとJong Pong Juはそれぞれブロックチェーン企業とセルビアの仮想トークン企業に開発者として雇用され、その後Jong Pong Juの推薦でChang Nam Ilもセルビア企業に雇用されました。

Kim Kwang JinとJong Pong Juが雇用主の信頼を得て、企業の仮想通貨資産にアクセスできるプロジェクトを任された後、2022年2月と3月に資産を盗み出し、あるケースでは2つのスマートコントラクトのソースコードを改ざんしました。

盗まれた資金は暗号通貨ミキサーで洗浄され、最終的にKang Tae BokとChang Nam Ilが管理する仮想通貨取引所口座に送金されました。これらの口座は、偽造されたマレーシアの身分証明書で開設されていたとDoJは述べています。

「これらの逮捕は、DPRK IT労働者による脅威が単なる収益獲得を超えていることを強く示しています」と、DTEXの主任i3インサイダーリスク調査官マイケル「バーニー」バーンハート氏はThe Hacker Newsに語りました。「一度内部に入り込めば、信頼されたネットワーク内から悪意ある活動を行うことができ、国家安全保障や世界中の企業に深刻なリスクをもたらします。」

「米国政府の今回の措置は、まさに最高水準であり、この脅威を阻止するための重要な一歩です。DPRKの関係者は、フロント企業や信頼できる第三者をますます利用して、従来の採用審査をすり抜けています。政府や防衛産業基盤などの機密分野でもその事例が確認されています。組織は応募者ポータルだけでなく、タレントパイプライン全体の信頼性を再評価する必要があります。なぜなら、脅威側も私たちの対策に適応しているからです。」

マイクロソフト、IT労働者に関連する3,000のメールアカウントを停止#

マイクロソフトは、2020年からJasper Sleet(旧称Storm-0287)という名称でIT労働者の脅威を追跡しており、北朝鮮のサイバー作戦を妨害するための取り組みの一環として、脅威アクターが作成した既知のOutlook/Hotmailアカウント3,000件を停止したと発表しました。この活動クラスターは、Nickel Tapestry、Wagemole、UNC5267としても追跡されています。

労働者詐欺スキームは、ターゲット組織の地理的位置に合わせた身元を設定することから始まり、その後、ソーシャルメディアのプロフィールやGitHubなど開発者向けプラットフォーム上の偽装ポートフォリオを通じてデジタル的に肉付けされ、人物像に信憑性を持たせます。

この大手テック企業は、IT労働者が人工知能(AI)ツールを悪用し、画像の加工や声の変換を行い、職務経歴の信頼性を高め、雇用主により本物らしく見せていると指摘しています。IT労働者はまた、LinkedIn上に偽のプロフィールを作成し、リクルーターと連絡を取ったり、求人に応募したりしていることも判明しています。

「これらの高度なスキルを持つ労働者は、主に北朝鮮、中国、ロシアに所在し、仮想プライベートネットワーク(VPN)やリモート監視・管理(RMM)ツール、協力者を利用して自らの所在地や身元を隠しています」と、Microsoft Threat Intelligenceチームは述べています。

Jasper Sleetが採用しているもう一つの注目すべき手口は、リモートジョブパートナーシップを装った協力者募集広告を出し、IT労働者が雇用を獲得し、本人確認を通過し、リモートで働くのを支援することです。協力者との関係が深まると、IT労働者のために銀行口座を開設したり、携帯電話番号やSIMカードを購入したりする役割も担うことがあります。

さらに、協力者はオンラインのバックグラウンドチェックサービスを利用して、IT労働者の偽の身元を雇用確認プロセスで正当化する責任も負っています。提出される書類には、偽造または盗難された運転免許証、社会保障カード、パスポート、永住者カードなどが含まれます。

この脅威に対抗するため、マイクロソフトは独自の脅威インテリジェンスを活用したカスタム機械学習ソリューションを開発し、DPRKの既知の手口に合致する行動を示す疑わしいアカウントを特定できるようにしています。

「北朝鮮の詐欺的なリモート労働者スキームは進化を遂げ、北朝鮮のリモート労働者がさまざまな業界の技術系職種に侵入できるようになった高度なオペレーションとなっています」とレドモンドは述べています。「場合によっては、被害企業がリモートIT労働者を最も優秀な従業員の一人と評価していた事例も報告されています。」

翻訳元: https://thehackernews.com/2025/07/us-arrests-key-facilitator-in-north.html