2025年8月5日Ravie Lakshmananソーシャルエンジニアリング / マルウェア

Guardio Labsの新たな調査によると、ClickFixとして知られるソーシャルエンジニアリング手法が、拡散手法、巧妙なストーリーテリング、回避技術の組み合わせによって、過去1年間で急速に拡大しました。

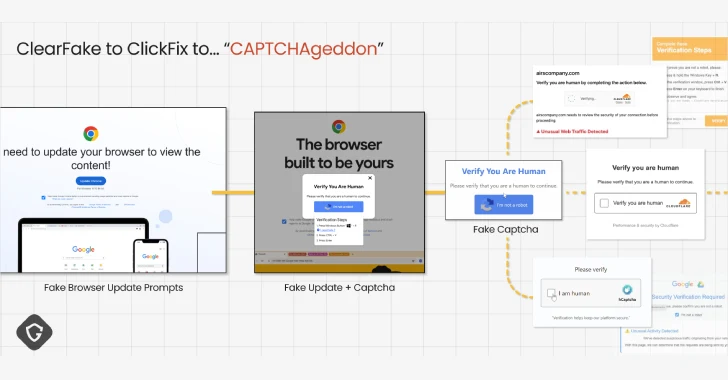

「現実世界のウイルス変異株のように、この新しい『ClickFix』は、昨年ウェブ上で猛威を振るった悪名高い偽ブラウザアップデート詐欺を素早く凌駕し、最終的に駆逐しました」と、セキュリティ研究者のShaked Chenは、The Hacker Newsに共有したレポートで述べています。

「ファイルのダウンロードを不要にし、より賢いソーシャルエンジニアリング手法を用い、信頼されたインフラを通じて拡散することで実現しました。その結果、マスドライブバイ攻撃から標的型スピアフィッシング誘導まで、幅広い感染が発生しています。」

ClickFixは、存在しない問題の修正やCAPTCHA認証を装い、標的となるユーザー自身にマルウェアを感染させるソーシャルエンジニアリング手法の名称です。2024年初頭に初めて実際の攻撃が確認されました。

これらの攻撃では、フィッシングメール、ドライブバイダウンロード、マルバタイジング、検索エンジン最適化(SEO)ポイズニングなど多様な感染経路が使われ、ユーザーを偽のエラーメッセージページへ誘導します。

これらのメッセージの目的はただ一つ。被害者に一連の手順を実行させ、Windowsの「ファイル名を指定して実行」ダイアログや、Apple macOSの場合はターミナルアプリで、クリップボードに密かにコピーされた悪意のあるコマンドを貼り付けて実行させることです。

この悪意のあるコマンドは、多段階の実行シーケンスを引き起こし、スティーラー、リモートアクセス型トロイの木馬、ローダーなど様々な種類のマルウェアを展開します。これにより、この脅威の柔軟性が浮き彫りになっています。

この手法は、Guardioが「CAPTCHAゲドン」と呼ぶほど効果的かつ強力になり、サイバー犯罪者や国家支援の攻撃者が短期間に数十件のキャンペーンで利用する事態となっています。

ClickFixは、ClearFakeのよりステルス性の高い変異型であり、これは侵害されたWordPressサイトを利用して偽のブラウザアップデートのポップアップを表示し、スティーラーマルウェアを配布するものでした。ClearFakeはその後、Binanceのスマートチェーン(BSC)コントラクトを利用して次段階のペイロードを隠すEtherHidingのような高度な回避手法も取り入れました。

Guardioによれば、ClickFixの進化と成功は、拡散経路の絶え間ない洗練、誘導やメッセージの多様化、検知を回避するための様々な手法の導入によるものであり、最終的にClearFakeに取って代わる存在となりました。

「初期のプロンプトは一般的なものでしたが、すぐに説得力を増し、緊急性や疑念を煽る要素が加えられました」とChen氏は述べています。「こうした調整によって、基本的な心理的圧力を利用し、従わせる率が高まりました。」

攻撃手法が適応した注目すべき例としては、Google Scriptsを悪用して偽のCAPTCHAフローをホストし、Googleドメインへの信頼を利用することや、socket.io.min.jsのような正規に見えるファイルソース内にペイロードを埋め込むことなどがあります。

「難読化、動的ロード、正規に見えるファイル、クロスプラットフォーム対応、サードパーティによるペイロード配信、Googleのような信頼されたホストの悪用――こうした技術のリストは、脅威アクターが検知を回避するために絶えず適応してきたことを示しています」とChen氏は付け加えています。

「これは、攻撃者が単にフィッシング誘導やソーシャルエンジニアリング手法を洗練させているだけでなく、攻撃の有効性とセキュリティ対策への耐性を維持するために、技術的手法への投資を惜しまないことを強く示しています。」

翻訳元: https://thehackernews.com/2025/08/clickfix-malware-campaign-exploits.html