2025年8月24日Ravie Lakshmananマルウェア / サプライチェーンセキュリティ

サイバーセキュリティ研究者は、SSHのブルートフォースツールを装いながら、実際には認証情報を密かに作成者へ送信する機能を持つ悪意あるGoモジュールを発見しました。

「最初のログインに成功すると、このパッケージはターゲットのIPアドレス、ユーザー名、パスワードを、脅威アクターが管理するハードコードされたTelegramボットに送信します」とSocketの研究者Kirill Boychenkoが述べています。

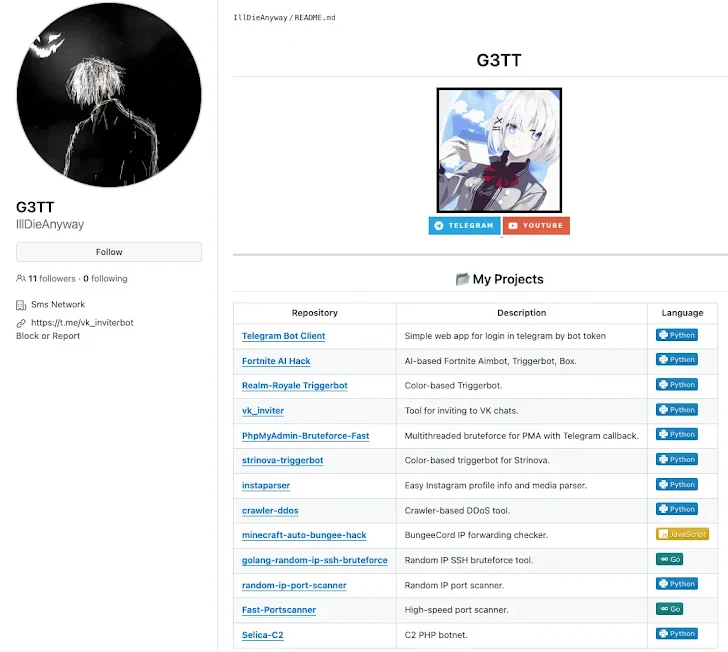

「golang-random-ip-ssh-bruteforce」と名付けられたこの偽装パッケージは、現在アクセスできなくなっているIllDieAnyway(G3TT)というGitHubアカウントに関連付けられています。しかし、pkg.go[.]dev上では引き続き入手可能です。公開日は2022年6月24日です。

ソフトウェアサプライチェーンセキュリティ企業によると、このGoモジュールはランダムなIPv4アドレスをスキャンし、TCPポート22で公開されているSSHサービスを探し、組み込みのユーザー名・パスワードリストを使ってブルートフォース攻撃を試み、成功した認証情報を攻撃者に送信します。

このマルウェアの注目すべき点は、「ssh.InsecureIgnoreHostKey」をHostKeyCallbackとして設定することで、ホスト鍵の検証を意図的に無効化し、SSHクライアントがサーバーの正当性に関わらず接続を受け入れるようにしていることです。

ワードリストは非常に単純で、ユーザー名はrootとadminの2つのみで、パスワードはroot、test、password、admin、12345678、1234、qwerty、webadmin、webmaster、techsupport、letmein、Passw@rdといった弱いものが使われています。

悪意あるコードは無限ループでIPv4アドレスを生成し、パッケージはワードリストから同時にSSHログインを試みます。

詳細情報は、脅威アクターが管理するTelegramボット「@sshZXC_bot」(ssh_bot)にAPI経由で送信され、ボットは認証情報の受信を確認します。メッセージはボットを通じて「@io_ping」(Gett)というアカウントに送られます。

現在は削除されているGitHubアカウントのInternet Archiveのスナップショットによると、IllDieAnyway(G3TT)によるソフトウェアには、IPポートスキャナー、Instagramプロフィール情報・メディアパーサー、さらにはSelica-C2というPHPベースのコマンド&コントロール(C2)ボットネットも含まれていました。

彼らのYouTubeチャンネルは現在も閲覧可能で、「Telegramボットのハッキング方法」や、Telegramボットを使ってVKユーザーにスパムSMSやメッセージを送信できる「ロシア連邦向け最強のSMSボンバー」と称する短編動画が多数公開されています。脅威アクターはロシア系であると考えられます。

「このパッケージはスキャンやパスワード推測を無自覚な利用者に委ね、リスクを彼らのIPに分散し、成功した情報を単一の脅威アクター管理のTelegramボットに集約します」とBoychenkoは述べています。

「ホスト鍵検証を無効化し、高い同時実行性を実現し、最初の有効なログインで終了して迅速な認証情報の取得を優先します。Telegram Bot APIはHTTPSを利用するため、通信は通常のウェブリクエストのように見え、大まかな出口制御をすり抜ける可能性があります。」

翻訳元: https://thehackernews.com/2025/08/malicious-go-module-poses-as-ssh-brute.html