2025年7月24日Ravie Lakshmananマルウェア / サイバー犯罪

サイバーセキュリティ研究者は、CastleLoaderと呼ばれる新たな多機能マルウェアローダーに関する詳細を明らかにしました。このローダーは、さまざまな情報窃取型マルウェアやリモートアクセス型トロイの木馬(RAT)を配布するキャンペーンで利用されています。

この活動は、Cloudflareを装ったClickFixフィッシング攻撃や、正規アプリケーション名を使って開設された偽のGitHubリポジトリを活用していると、スイスのサイバーセキュリティ企業PRODAFTがThe Hacker Newsに共有したレポートで述べています。

今年初めに野生で初めて観測されたこのマルウェアローダーは、DeerStealer、RedLine、StealC、NetSupport RAT、SectopRAT、さらにHijack Loaderのような他のローダーの配布にも利用されています。

「このローダーは、デッドコードインジェクションやパッキング技術を用いて解析を妨害します」と同社は述べています。「実行時に自身をアンパックした後、C2(コマンド&コントロール)サーバーに接続し、ターゲットモジュールをダウンロードして実行します。」

CastleLoaderのモジュール構造により、配信メカニズムおよびステージングユーティリティとして機能でき、攻撃者は初期感染とペイロード展開を分離できます。この分離により、感染経路と最終的なマルウェアの挙動が切り離されるため、攻撃の特定や対応が困難になり、攻撃者はキャンペーンを柔軟に適応させることができます。

CastleLoaderのペイロードは、埋め込みシェルコードを含むポータブル実行ファイルとして配布されます。このシェルコードがローダーのメインモジュールを呼び出し、さらにC2サーバーに接続して次の段階のマルウェアを取得・実行します。

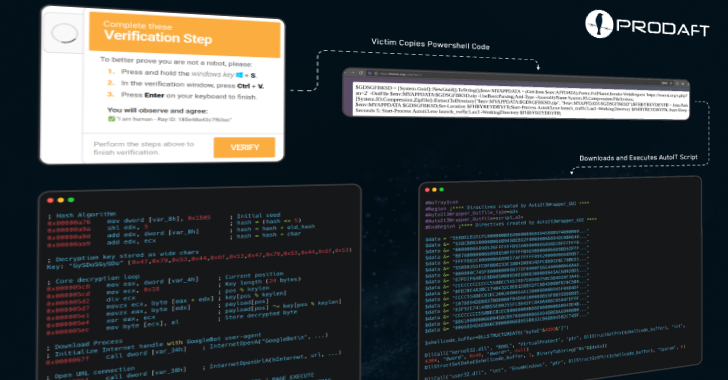

このマルウェアを配布する攻撃は、ソフトウェア開発ライブラリ、ビデオ会議プラットフォーム、ブラウザの更新通知、ドキュメント認証システムなどを装ったドメイン上で、広く使われているClickFix手法を利用しています。最終的に、ユーザーはPowerShellコマンドをコピーして実行するよう誘導され、感染チェーンが開始されます。

被害者はGoogle検索を通じて偽のドメインに誘導され、その時点で脅威アクターが作成した偽のエラーメッセージやCAPTCHA認証ボックスが表示されたページが提供され、問題を解決するためと称して一連の指示を実行するよう求められます。

また、CastleLoaderは正規ツールを模倣した偽のGitHubリポジトリを配布経路として利用し、知らずにダウンロードしたユーザーのマシンをマルウェアに感染させます。

「この手法は、GitHubへの開発者の信頼や、信頼できそうなリポジトリからインストールコマンドを実行する傾向を悪用しています」とPRODAFTは述べています。

このような巧妙なソーシャルエンジニアリングの悪用は、初期アクセスブローカー(IAB)で使われる手法を反映しており、より広範なサイバー犯罪サプライチェーンの一部であることを示しています。

PRODAFTによると、Hijack LoaderはDeerStealerおよびCastleLoader経由で配布されていることが確認されており、CastleLoaderはDeerStealerの亜種も拡散しています。これにより、異なる脅威アクターによるキャンペーンであっても、活動が重複していることが示唆されます。

2025年5月以降、CastleLoaderキャンペーンは7つの異なるC2サーバーを利用し、この期間中に1,634件以上の感染試行が記録されました。そのC2インフラと感染管理用のウェブベースパネルの分析から、最大469台のデバイスが侵害され、感染率は28.7%に達したことが判明しています。

研究者はまた、サンドボックス回避や難読化といった、高度なローダー(SmokeLoaderやIceIDなど)に見られる特徴も観測しました。PowerShellの悪用、GitHubなりすまし、動的アンパックと組み合わさることで、CastleLoaderはマルウェア・アズ・ア・サービス(MaaS)エコシステムでステージャーとして機能する、ステルス重視のマルウェアローダーの増加傾向を反映しています。

「Castle Loaderは新しく活発な脅威であり、さまざまな悪意あるキャンペーンによって他のローダーやスティーラーの配布に急速に採用されています」とPRODAFTは述べています。「その高度な解析回避技術と多段階感染プロセスは、現在の脅威環境における主要な配布メカニズムとしての有効性を際立たせています。」

「C2パネルは、マルウェア・アズ・ア・サービス(MaaS)で一般的な運用機能を備えており、運用者がサイバー犯罪インフラの開発経験を持っていることを示唆しています。」

翻訳元: https://thehackernews.com/2025/07/castleloader-malware-infects-469.html